Самые опасные мобильные угрозы

Государственные трояны, банковские вредоносные программы, фильтрация данных, приложения-шпионы — пользователи мобильных гаджетов сталкиваются с большим количеством опасностей. Все это — уловки преступников.

Инструменты смартфонов против их владельцев: такая ситуация давно стала печальной повседневностью. Это показывают не только скандалы вокруг прослушивания АНБ мобильных телефонов высокопоставленных европейских политиков.

Например, во время волнений в Киеве пользователям рассылались странные SMS: «Уважаемый клиент, вы зарегистрированы как участник беспорядков». Еще более таинственно сработала канадская секретная служба CSEC, преследовавшая тысячи обладателей смартфонов из-за того, что они регулярно заходили в сети WLAN с открытым доступом.

Эти примеры показывают, какую власть дает использование контролирующих функций современных смартфонов: с них на радиомачты постоянно посылается сигнал с координатами. Модуль GPS позволяет точно определить, где находится устройство. Перечень контактов, электронная почта, SMS, чаты и журналы звонков фиксируют, с кем, когда и о чем мы говорили.

Данные, которые мы сохраняем в приложениях, следы, которые мы оставляем в браузерах, воссоздают картину того, чем мы интересуемся и о чем думаем. Мечта сборщиков информации — и кошмар неопытных пользователей. А при попадании в смартфон существующих троянских приложений устройство превращается в коварного жучка, захватывающего камеру и микрофон и записывающего данные.

Интернет-активист и специалист по безопасности Якоб Аппельбаум подчеркивает, что секретные службы не останавливаются ни перед чем и превращают в инструменты контроля даже такие безобидные вещи, как USB-кабели и клавиатуры.

Государственные трояны

К самым мощным и опасным инструментам шпионажа причисляются так называемые государственные трояны, разрабатываемые частными компаниями и продаваемые властям внутри страны и за рубежом. Капиталы на этих контролирующих программах сколачивают, прежде всего, такие фирмы, как DigiTask, Trovicor и Gamma International.

Предполагается, что подобные инструменты используются исключительно для борьбы с преступностью, что на профессиональном жаргоне называется законным перехватом. На прицеле у высокотехнологичного трояна FinFisher, например, находятся педофилы и террористы — так утверждает Мартин Мюнх, главный разработчик Gamma International.

Для одних — террорист, а для других — активист, и неудивительно, что с помощью этого инструмента производится атака и на журналистов и правозащитников где-нибудь в Бахрейне и Эфиопии. Мюнх отметает упреки в сотрудничестве с диктаторскими режимами и утверждает, что бахрейнский вариант является похищенной демо-версией.

Но Сеть не знает границ, и в какой-то момент такие инструменты могут превратиться в опасное оружие, которое можно направить против любого человека. Исследователи Университета Торонто обнаружили серверы FinFisher по всему миру: не только в Европе, но и в многочисленных странах с диктаторским режимом.

Европа использует спорные приложения

Федеральное управление уголовной полиции Германии без большого шума лицензировало FinFisher примерно за €150 000 и поручило проверку исходного кода американской фирме Computer Sciences Corporation, которая тесно сотрудничает с ЦРУ и АНБ.

Федеральное управление уголовной полиции будет использовать FinFisher в Германии до конца 2014 года, после этого оно должно подготовить к использованию собственный троян. Сомнительный инструмент сбора данных немецкого производства вызывает беспокойство у американского ведомства Internet Crime Complaint Center (ic3.gov): летом 2013 года ic3.gov предупреждал об опасности FinFisher.

Возможности FinSpy Mobile:

• Переадресация вызовов, SMS и электронных писем

• Тайное включение микрофона

• Доступ к контактам, записям, файлам

• Определение местонахождения мобильного телефона через GPS и сотовую сеть

• Поддержка платформ iOS, Android, BlackBerry, Windows Mobile и Symbian

Шпионская программа работает на ПК и смартфонах, в том числе и на iPhone. Мобильная версия FinFisher — FinSpy Mobile — использует так называемый профиль Ad Hoc Distribution, позволяющий устанавливать приложения в обход безопасного магазина приложений App Store.

На руку создателям трояна и то, что пользователи устройств на базе Android могут устанавливать программы из сторонних источников. Но есть и хорошая новость: известная версия FinSpy Mobile подчиняется архитектуре безопасности смартфона. Правда, она может с помощью фишингового сообщения принудить владельца гаджета к установке приложений.

ПК долгое время оставались более легкой добычей: здесь FinFisher встраивался в механизм обновлений iTunes через сложные бреши в защите. На эти ошибки специалист по безопасности Брайан Кребс обращал внимание еще в июле 2008 года, но Apple закрыла дыру в iTunes только три года спустя.

И, хотя крупные антивирусные программы защищают от известных версий FinFisher, F-Secure предупреждает, что неизвестные уязвимости (уязвимости нулевого дня) позволяют вредоносным программам легко проскользнуть сквозь сито антивирусов. Именно поэтому «зловреды», использующие подобные уязвимости, оцениваются создателями так дорого.

Дружеский обыск смартфонов

Более доступными, хотя тоже не бесплатными, являются инструменты шпионажа, которые каждый может купить в Сети. Самая известная программа для шпионажа за окружающими называется FlexiSpy. С ее помощью контролируют преимущественно супругов, сотрудников или детей.

Годовая лицензия стоит около 5500 рублей, а особо ярые контролеры, желающие перехватывать телефонные звонки, а также активировать микрофон и камеру, должны выкладывать по 12 600 рублей.

Приложение присутствует на рынке уже несколько лет и постоянно совершенствуется. Сайт разработчиков размещается в США. Маленький лазутчик работает на всех мобильных телефонах — как на платформе Android, так и на iOS.

Но более углубленная атака на данные — например, контроль микрофона — действует только на моделях с доступом к ядру ОС, при этом SMS и журналы звонков FlexiSpy отслеживает на Android без административных прав. Версия для iOS работает только на устройствах с джэйлбрейком.

После того как покупатель FlexiSpy заполучил в свои руки мобильный телефон, который он намерен контролировать, и установил на него приложение, FlexiSpy скрывает ярлык. Так почти невозможно заметить утечку данных — только если связать ее с возросшим потреблением энергии и сетевого трафика.

«Зловреды» предпочитают Android

Старые трояны, которые преступники распространяли в Интернете, всегда охотились за быстрыми деньгами и пользовательскими данными — последние злоумышленники затем продавали в Сети.

Большинство видов вредоносных программ незаметно рассылает дорогостоящие премиум-SMS, однако Google с появлением Android 4.2 усложнил им жизнь специальной защитной функцией: для каждого коммерческого SMS приложения должны получать подтверждение пользователя.

Правда, мир Android весьма неоднороден — более 73% всех устройств с этой ОС еще работают на старых версиях, что особенно касается бюджетных мобильных телефонов. В них нет ничего от новой системы безопасности.

До 99% троянских атак направлено на операционную систему от Google, известных вредоносных программ для iOS очень мало. И тому есть несколько причин: Android является наиболее распространенной мобильной системой, особенно в России и в Китае, где находятся очаги разработки троянов и заражения ими.

К тому же эта платформа, в отличие от iOS, является относительно открытой, ведь каждый пользователь может без проблем устанавливать непроверенные приложения из многочисленных магазинов сторонних сервисов или других ненадежных источников.

Разработчик сетевого оснащения Juniper Networks обнаружил более пятисот магазинов для Android, распространяющих вредоносные программы. Хотя они преимущественно располагаются в России и Китае, шестнадцать исследователи обнаружили и в Германии (правда, конкретных примеров Juniper не приводит).

Цель преступников состоит в том, чтобы ввести пользователя в заблуждение: последний уверен, что загружает стандартную, известную программу, но в действительности она тайно передает данные и становится причиной лишних расходов.

По утверждению производителя антивирусных продуктов Trend Micro, возглавляют перечень зараженных приложений игры, за ними следуют утилиты, устанавливающие заставки, и другой софт для персонализации.

В официальном магазине Play Store компании Google, как правило, отсутствуют вредоносные программы, поскольку компания проверяет новые приложения с помощью инструмента Bouncer.

Однако особо «хитрые» утилиты могут обвести вокруг пальца и Bouncer, как это сделала в свое время вредоносная программа BadNews.

Уязвима и технология контроля Apple: группа исследователей Технологического института Джорджии смогла забросить в магазин iOS приложение Jekyll, которое обнаруживало свое коварство уже после установки.

Так, исследователи определили, что Apple всего лишь произвела машинную проверку ПО за несколько секунд, прежде чем допустить его в магазин. Поэтому пользователи должны всегда проявлять осторожность и отказываться от установки новейших программ от неизвестных разработчиков, если отсутствуют комментарии к ним или имеется лишь несколько отзывов.

Коварные приложения от любителей

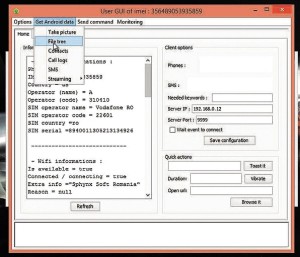

Насколько просто даже для любителя создать и использовать троянское приложение, продемонстрировал на своем канале на YouTube исследователь вопросов безопасности компании Bitdefender Богдан Ботезату (короткая ссылка chip.biz/1bZb8AH).

Всего несколькими кликами в программе Windows AndroRAT (Android Remote Administration Toolkit) генерируется троянская версия игры «Hello Kitty Cafe», неотличимая от безвредной. Для этого нужен только установочный файл приложения, который загружается из Google Play, остальное сделает дружественный пользователю троян.

После такой модификации остается лишь запустить ПО в Сеть и ждать момента, когда неискушенный пользователь установит известную игру. Так как игра работает абсолютно нормально, пострадавшие замечают скрытую ловушку (снятие денег и утечку данных) только с получением следующего телефонного счета. Особый успех такая тактика обещает при использовании взломанных бесплатных версий приложений.

С помощью программы Windows AndroRAT можно за несколько кликов привить функции троянов обычным приложениям.

Самый отработанный троян для Android, из тех, что до сих пор выходил на «охотничью тропу», — Backdoor.AndroidOS.Obad.a. Он распространялся преимущественно через SMS-спам и маскировался под картинку.

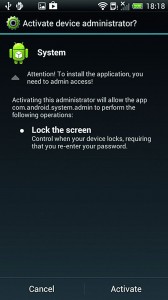

После установки, когда пользователь должен подтвердить многие критические полномочия, Obad.a дополнительно запрашивает расширенные права администратора. Затем он использует бреши в безопасности в управлении правами, чтобы воспрепятствовать деинсталляции.

Obad.a скрывает в себе эксплойт-коды для трех не закрытых до сих пор брешей в безопасности и по своей сложности и многогранности очень напоминает современные вредоносные программы для ПК

— Кристиан Функ, эксперт «Лаборатории Касперского».

Google уже залатала бреши в версии Android 4.3. Если удается получить доступ к ОС пораженного мобильного телефона, Obad.a также получает доступ к основному аккаунту и запрашивает соответствующее подтверждение.

Если это допустить, трояну откроются все двери: он сможет выйти из «песочницы», в которой закрываются все приложения, и проникнуть в другие приложения. Без доступа к root-правам Obad.a в первую очередь отправляет дорогостоящие SMS, рассылает данные на управляющий сервер и может загружать сторонние вредоносные программы.

Вредоносы опустошают счета

Еще дороже пользователям могут обойтись такие трояны, как Zeus-in-the-Mobile, которые до сих пор аннулируют действующие технологии одноразовых паролей (mTAN).

Для этого преступники сначала должны завлечь жертву на фишинговую страницу и подтолкнуть ее к вводу данных для доступа в онлайн-банкинг. Одновременно запрашивается ввод номера мобильного телефона для пересылки мнимой программы, которая якобы служит для обеспечения конфиденциальности транзакций.

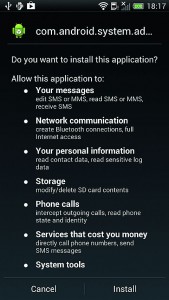

Другой сценарий: преступники присылают на мобильный телефон жертвы SMS со ссылкой, за которой скрывается «зловред». Однако инструмент попадет в устройство только тогда, когда пострадавший проигнорирует некоторые меры безопасности: в меню настроек разрешает установку приложений из неизвестного источника, нажимает на ссылку в SMS и разрешает установку приложения, предоставляя при этом обширные полномочия.

При установке трояны требуют права администратора, после чего захватывают мобильное устройство. Смартфон можно защитить от захвата, просто отклонив предложение об установке.

Как только Zeus-in-the-Mobile преодолевает эти барьеры, он тайно передает все поступающие одноразовые пароли банка преступникам, которые преспокойно опустошают ваш банковский счет.

Описанных здесь опасностей можно избежать, загружая программы исключительно из Google Play и деактивируя установку приложений неизвестного происхождения в «Настройки | Безопасность | Неизвестный издатель». В качестве дополнительной меры защиты следует подключить еще «Настройки | Безопасность | Проверять приложения», что работает в версии Android 4.2.

Лишний антивирус тоже не повредит, но он не так важен, как в Windows, поскольку приложения Android устанавливаются только при определенном подтверждении.

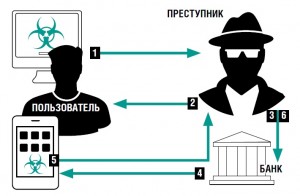

Так работают шпионы по mTAN

Вредоносная программа Zeus-in-the-Mobile маскируется под обновление системы безопасности мобильных телефонов и тайно передает преступникам одноразовые пароли (mTAN). Правда, «зловред» должен преодолеть некоторые барьеры.

1. Пользователь с ПК вводит на фишинговой странице данные доступа к банкингу вместе с номером своего мобильного телефона, а преступник их перехватывает.

2. Преступник отправляет SMS на мобильный телефон пользователя с ссылкой на троян, замаскированный под защитное приложение. Пользователь устанавливает приложение.

3. Преступник инициирует перевод денег по перехваченным данным.

4. Банк отправляет одноразовый пароль (mTAN) на зараженный мобильный телефон пользователя.

5. Троян тайно передает одноразовый пароль на мобильный телефон преступника.

6. Преступник незаметно подтверждает паролем денежный перевод.

Приложения продают личные данные

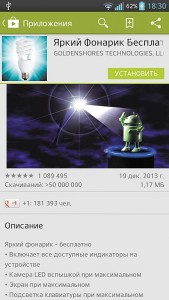

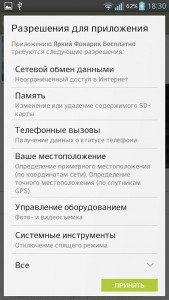

Обладатели смартфонов подвержены еще одной напасти, о которой мы расскажем на примере популярного приложения «Яркий фонарик» от GoldenShores Technologies, загруженного более десяти миллионов раз.

При установке оно запрашивает для себя обширные полномочия — например, возможность считывания телефонного номера, определения местонахождения мобильного телефона и одновременной отправки данных в сеть.

Многие бесплатные приложения зарабатывают на продаже данных пользователя в рекламные сети, в их число входит и «Яркий фонарик». Мошенничество заключается в следующем: «Фонарик» заставлял поверить, что он пресекает использование личных данных.

Многие бесплатные приложения за бесценок продают данные пользователей рекламным сетям. Например, приложение-фонарик требует считывания данных из телефонной книги и сведений о местонахождении пользователя.

На самом деле такая возможность никогда и не существовала, поскольку независимо от выбранных настроек, приложение массированно сбрасывало данные в Сеть.

Если есть желание защитить личные данные от беспощадной торговли ими, производимой посторонними лицами, следует очень внимательно относиться к запрашиваемым полномочиям перед установкой.

Дети и внутриигровые покупки (In-App)

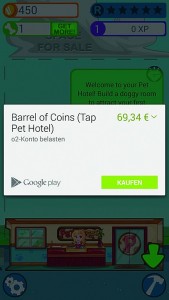

Урон банковскому счету наносят и In-App. Уловка со скрытыми расходами встречается преимущественно в якобы бесплатных детских играх.

Родители, соблазняющиеся милыми зверушками в таких бесплатных играх, как Tap Pet Hotel, должны быть внимательными, когда дают в руки ребенку мобильный телефон или планшет. Ведь в этих играх быстро попадаешь в удобные для детей меню, в которых реальные деньги быстро превращаются в яркие виртуальные предметы. Стоимость одной такой покупки может доходить до 3500 рублей.

Для iOS и Android имеются «бесплатные» детские игры, которые не требуют денег при установке, но по-настоящему наживаются при покупках внутри приложения. Родителям следует внимательно следить за тем, чтобы их дети не нажимали на все зеленые кнопки без разбора.

Для совершения покупки у Android и iOS нужна авторизация с вводом пароля. Но в iOS длительность авторизованной сессии составляет пятнадцать минут, а в Android полчаса. Этого времени достаточно детям, чтобы быстро что-то купить.

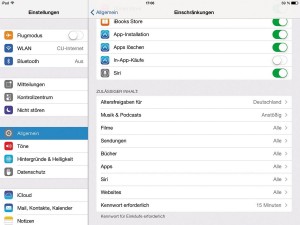

Впрочем, покупки внутри приложений в iOS можно деактивировать или выборочно настроить в «Настройки | Общие | Ограничения» таким образом, что перед каждой покупкой будет требоваться пароль. В Android подобных опций нет, поэтому нужно внимательнее читать описания программ.

Фото: Sergey Siz`kov/Hemera/Thinkstock; Wikileaks.org; Transmediale; Flexispy; Lookout; Botezatu/Bitdefender; Kaspersky

Читайте нас в социальных сетях

Читайте нас в социальных сетях