Как обеспечить безопасность при работе по Wi-Fi в публичных сетях?

Бесплатный интернет-доступ в кафе, отелях и аэропортах является отличной альтернативой 3G-соединению. Однако Wi-Fi не всегда бывает безопасным. CHIP подскажет, как защититься при использовании беспроводных точек доступа.

Бесплатный интернет-доступ в кафе, отелях и аэропортах является отличной альтернативой 3G-соединению. Однако Wi-Fi не всегда бывает безопасным. CHIP подскажет, как защититься при использовании беспроводных точек доступа. Обмен SMS — это вчерашний день. Сегодня, если кто-то хочет отправить друзьям сообщение со смартфона, он открывает мессенджер или клиент социальной сети и заодно отсылает еще и фото или видео. Ширина канала при этом не имеет значения, так как приложение работает и в сети Wi-Fi. Однако это небезопасно, поскольку все сообщения передаются такими мессенджерами, как WhatsApp, без шифрования, и любой другой пользователь сети может их прочитать. Поэтому хот-споты Wi-Fi — это излюбленное место для охотников за информацией. На конец 2011 года, согласно отчету Wireless Broadband Alliance, во всем мире насчитывалось 1,3 млн хот-спотов, а до 2015-го эта цифра должна вырасти до 5,8 млн. Причина такой популярности состоит в том, что даже владельцам таких устройств, как новый смартфон Samsung Galaxy S III или планшет iPad 3, не хочется пользоваться высокими тарифами на трафик, находясь в пути. За границей расценки на роуминг заставляют пользователей искать хот-споты, так как, несмотря на роуминговые соглашения, подключение к Интернету в зарубежных сотовых сетях все еще остается дорогим удовольствием.

Обмен SMS — это вчерашний день. Сегодня, если кто-то хочет отправить друзьям сообщение со смартфона, он открывает мессенджер или клиент социальной сети и заодно отсылает еще и фото или видео. Ширина канала при этом не имеет значения, так как приложение работает и в сети Wi-Fi. Однако это небезопасно, поскольку все сообщения передаются такими мессенджерами, как WhatsApp, без шифрования, и любой другой пользователь сети может их прочитать. Поэтому хот-споты Wi-Fi — это излюбленное место для охотников за информацией. На конец 2011 года, согласно отчету Wireless Broadband Alliance, во всем мире насчитывалось 1,3 млн хот-спотов, а до 2015-го эта цифра должна вырасти до 5,8 млн. Причина такой популярности состоит в том, что даже владельцам таких устройств, как новый смартфон Samsung Galaxy S III или планшет iPad 3, не хочется пользоваться высокими тарифами на трафик, находясь в пути. За границей расценки на роуминг заставляют пользователей искать хот-споты, так как, несмотря на роуминговые соглашения, подключение к Интернету в зарубежных сотовых сетях все еще остается дорогим удовольствием.

Но будьте осторожны, ведь для выуживания информации в публичных точках беспроводного доступа необязательно быть опытным хакером. К сожалению, все намного проще — готовыми приемами и утилитами для несанкционированного доступа к информации могут воспользоваться даже школьники. CHIP покажет, как действуют злоумышленники в хот-спотах, и даст советы по обеспечению безопасности.

Прием 1: сбор параметров соединения

УГРОЗА Хот-споты Wi-Fi имеют один существенный недостаток: они подобны радиопередатчику, то есть каждый, кто находится в зоне досягаемости, может принимать данные. К сожалению, это означает также и то, что с помощью специальных приложений, установленных на смартфоне, планшете или ноутбуке, посторонние могут без особых усилий собрать довольно разнообразную информацию. Сколько хот-спотов находится поблизости? Как они называются? Какие базовые станции используются и какой тип шифрования применяется? Какие устройства подключены к сети и какие сайты просматривают их владельцы? Открыт ли на этих устройствах общий доступ к файлам? Данные сведения в комплексе могут использоваться для планирования целенаправленных атак, подобных тем, что обозначены ниже как приемы 3 и 4. Для сбора информации по сети Wi-Fi могут применяться обычные сетевые сканеры. Такие программы, как Zenmap, Inssider или WiFi Analyzer, можно найти совершенно легально.

ЗАЩИТА Полностью обезопасить себя от сбора информации сетевыми сканерами невозможно — разве что отказаться от пользования хот-спотами. Но одна действенная мера все же существует: включайте модуль Wi-Fi только тогда, когда он вам действительно нужен.

Прием 2: считывание трафика

УГРОЗА При установке Wi-Fi-соединения с устройством передача пакетов данных осуществляется на соответствующий IP-адрес. Если в хот-споте зарегистрировано несколько клиентов, то они игнорируют пакеты данных, предназначенные для других получателей. Так предотвращается хаос в сети Wi-Fi и поддерживается высокая скорость работы. Однако, имея подходящие драйверы, можно «внушить» Wi-Fi-адаптеру, что он должен принимать все пакеты на одной частоте. В таком режиме мониторинга весь трафик записывается вне зависимости от указанных в пакетах IP-адресов. Основная проблема состоит в следующем: шпион может

не аутентифицироваться, к тому же при «подслушивании» он полностью пассивен, так как сам ничего не передает. Вместо этого он просто читает все, что предназначено для других пользователей, — можно сказать, заглядывает им через плечо. Такие программы, как Wireshark, делают считывание и запись данных на одном канале чрезвычайно простым делом. Злоумышленник может быстро определить нужный радиоканал и записать обмен данными, лишь пару раз щелкнув мышью. Затем с помощью фильтров он может найти в записанных сведениях нужную информацию — например, изображения или адреса веб-сайтов.

ЗАЩИТА Очень многие хот-споты не используют шифрование — от таких лучше держаться подальше. Хотя описываемый прием работает и в защищенных хот-спотах, тут мошеннику надо как минимум знать ваш пароль. Тот, кто хочет просто посмотреть погоду в Интернете или почитать последние новости, может это делать со спокойной душой без шифрования. Если в таком случае злоумышленник воспользуется данным способом, то это будет не более опасно, чем когда попутчик заглядывает в газету, которую вы читаете. Но везде, где вы должны проходить авторизацию и передавать персональные данные, следует доверяться только защищенному соединению через HTTPS, а не НТТР. Так что при наборе веб-адреса вводите именно «https://» и не заходите на сайты, не поддерживающие шифрование (см. также прием 5).

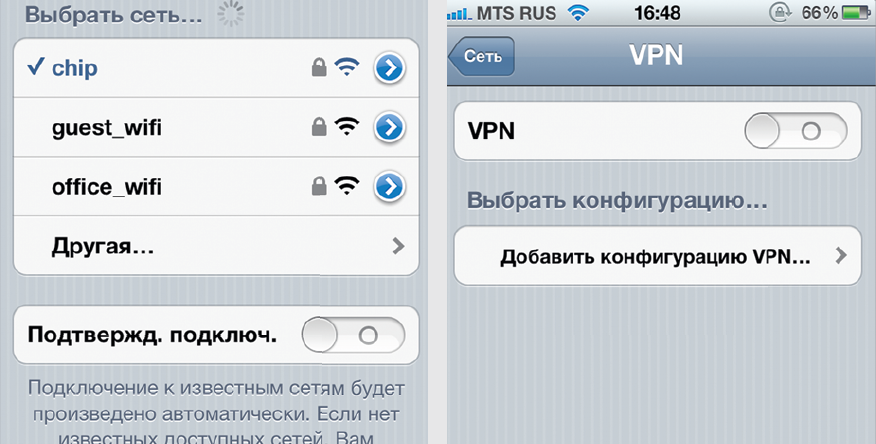

Осторожность также необходима при работе с мобильными приложениями, так как в этом случае пользователь практически не имеет доступа к тонким настройкам. Например, клиент Facebook шифрует только авторизацию, после чего передача данных производится в незащищенном виде. Хотя мошенник и не видит вашего пароля, он может читать ваши статусные сообщения и переписку. От использования таких приложений в хот-споте следует полностью отказаться. Альтернативой является технология VPN (виртуальная частная сеть), с помощью которой можно создать защищенный туннель для вашего интернет-соединения. В этом случае, если злоумышленник перехватит переданный с вашего устройства сетевой пакет, он получит просто беспорядочный набор данных. С помощью VPN можно обезопасить себя при использовании не только незащищенных мобильных приложений, но и программ для ПК. Для создания такого защищенного соединения мы рекомендуем утилиту для iOS и Андроид под названием Hotspot Shield.

Прием 3: захват аккаунта Facebook

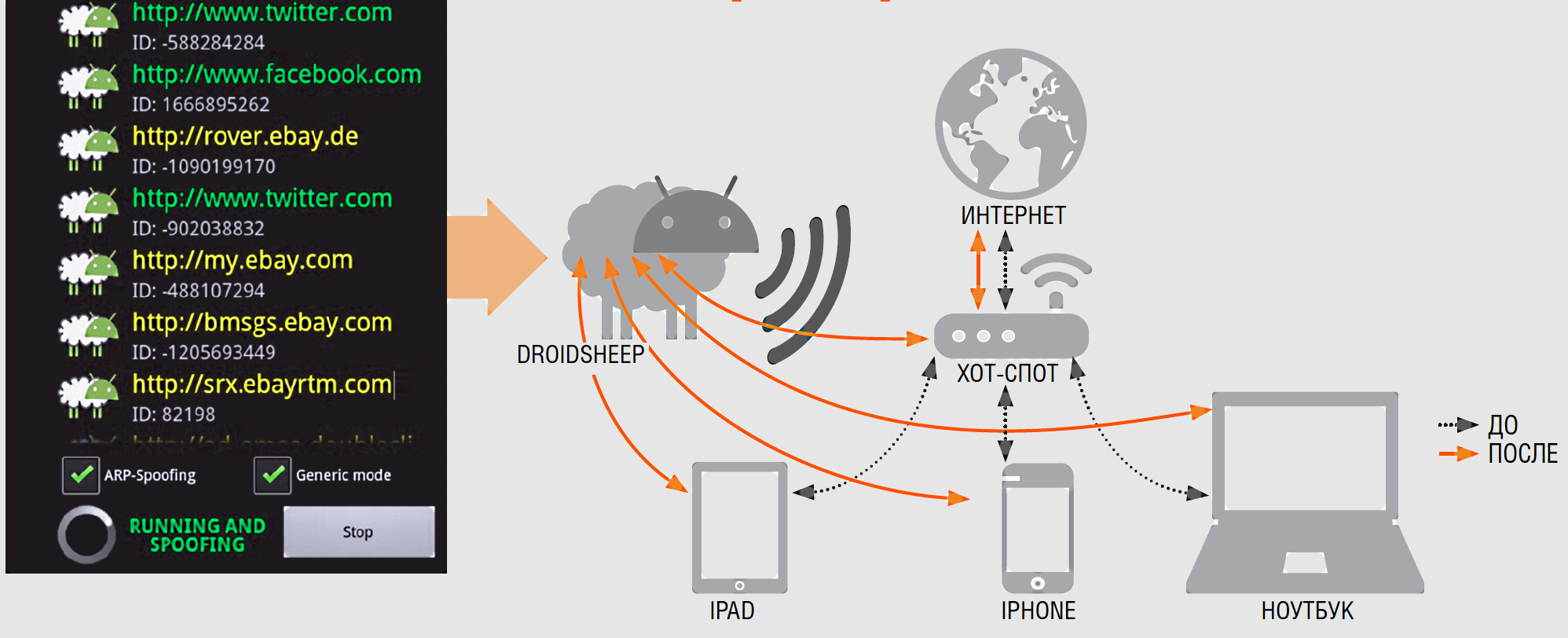

УГРОЗА Раньше проникать в чужие аккаунты на Facebook могли лишь опытные хакеры, которые применяли для этого различные ноу-хау и весь свой криминальный талант. Однако затем появились программы, позволяющие выполнить взлом учетной записи буквально парой щелчков мыши. Пожалуй, наиболее простой способ «прокрасться» в чужой аккаунт Facebook — это Андроид-приложение DroidSheep. Долгое время его можно было найти даже в официальном магазине ПО Google Play (тогда он еще назывался Android Market), сейчас оно доступно в Интернете. Работа DroidSheep построена на так называемом ARP-спуфинге, причем все делается настолько просто, что взломщику достаточно два раза прикоснуться к экрану своего смартфона, чтобы проникнуть в чужой аккаунт (см. схему ниже). Программа использует сессионные cookie-файлы, которые идентифицируют участника сети после успешной авторизации в веб-сервисе. Для пользователя применение сессионных cookies обеспечивает несомненное удобство, потому что иначе он вынужден был бы при каждом действии на сайте снова вводить свой пароль. DroidSheep извлекает из трафика все сессионные cookies и выводит их на экран в виде списка, после чего одним касанием пальца можно войти в текущие сеансы Facebook, Twitter или eBay. Для того чтобы отследить сессионные cookie-файлы, DroidSheep в хот-споте вклинивается между базовой станцией и подключенными устройствами. Последним утилита «представляется» как новый хот-спот, а хот-споту «внушает», что принимает ответы для всех клиентов. В результате успешного ARP-спуфинга весь обмен данными проходит через устройство злоумышленника.

ARP-спуфинг через Андроид-смартфон: приложение DroidSheep, установленное на «гуглофоне», вводит в заблуждение мобильные устройства, подключенные к Интернету через хот-спот, выдавая себя за новую точку доступа. Настоящему хот-споту DroidSheep сообщает, что устройства доступны по своим МАС-адресам. В результате клиенты подключаются к DroidSheep, который перенаправляет трафик на хот-спот, считывает информацию и крадет идентификаторы сессий.

ARP-спуфинг через Андроид-смартфон: приложение DroidSheep, установленное на «гуглофоне», вводит в заблуждение мобильные устройства, подключенные к Интернету через хот-спот, выдавая себя за новую точку доступа. Настоящему хот-споту DroidSheep сообщает, что устройства доступны по своим МАС-адресам. В результате клиенты подключаются к DroidSheep, который перенаправляет трафик на хот-спот, считывает информацию и крадет идентификаторы сессий.

ЗАЩИТА ARP-спуфинг также можно предотвратить с помощью VPN (см. прием 2). Даже если мошеннику удастся перевести все соединения в хот-споте на себя, то от участников, использующих VPN, он получит лишь зашифрованный поток данных.

Прием 4: поддельный хот-спот

УГРОЗА Поддельный хот-спот использует функции смартфонов, планшетов и ноутбуков, обеспечивающие удобство работы с Wi-Fi. После однократного входа в какую-либо беспроводную сеть устройство автоматически подключается снова, если оказывается в зоне действия сети Wi-Fi с таким же именем. Этим удобство не ограничивается: Windows, iOS и другие системы учитывают также уровень сигнала, чтобы подключать пользователя к хот-споту с наилучшим качеством приема. Простейший сценарий атаки выглядит так: из любого Андроид-смартфона без особых усилий и дополнительных приложений можно сделать незащищенный хот-спот. Имя сети злоумышленник волен задать по своему усмотрению — например, «Beeline_WiFi» или «Starbucks». А установив после этого приложение типа Shark for Root, он сможет считывать всю информацию в своей поддельной сети.

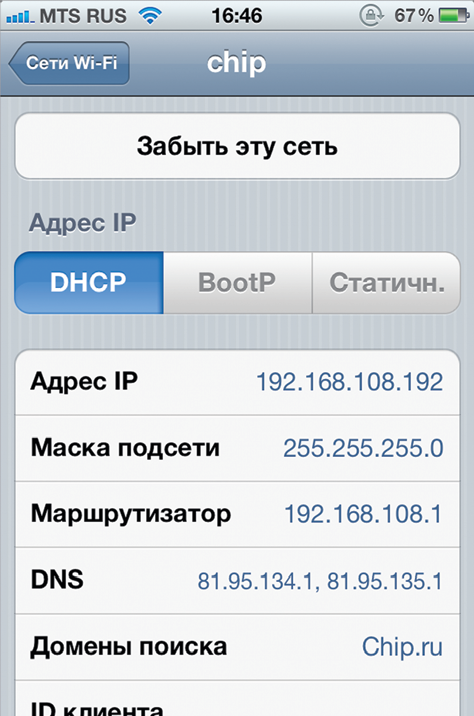

На iPhone и iPad можно поотдельности удалять сети Wi-Fi из списка

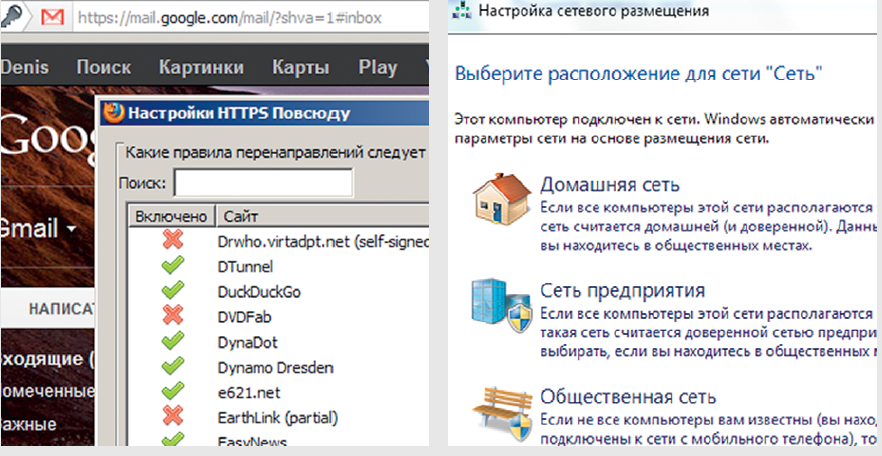

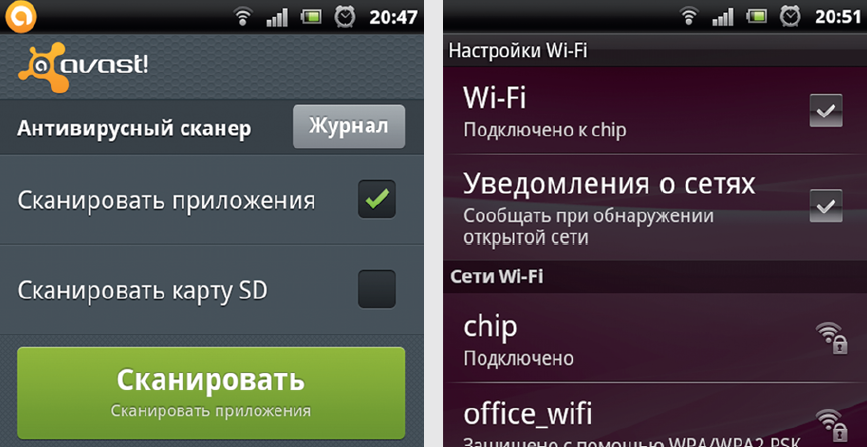

ЗАЩИТА Автоматическую установку соединения предотвратит отключение Wi-Fi-модуля, если он не нужен вам в данный момент. Помимо этого стоит почистить список сетей Wi-Fi. В нем следует оставить только домашние и рабочие, а все остальные удалить. В Windows для этого необходимо зайти в «Управление беспроводными сетями», а в Андроид — навести порядок в «Настройках Wi-Fi». В iOS можно выборочно деактивировать автоподключение к беспроводным сетям. Для этого войдите в «Настройки | Wi-Fi» и нажмите на стрелку справа, а затем выберите пункт «Забыть эту сеть».

Прием 5: взлом шифрования

УГРОЗА Шифрование всего трафика придает уверенности. Однако мошенники пытаются преодолеть и эту защиту, чтобы получить доступ к важным сведениям, таким как информация с кредитных карт, регистрационные данные PayPal или хотя бы пароли к почте и веб-сервисам. Злоумышленники не взламывают шифрование напрямую, так как это возможно только при наличии ошибки в алгоритме, а делают ставку на различные уязвимости при реализации механизма шифрования и промахи пользователей. Для того чтобы провести успешную атаку, хакеру необходимо внедриться в процесс обмена данными — например, перенаправить пакеты информации с помощью ложного хот-спота. При этом он следит за тем, чтобы трафик не прерывался, пользователи оставались в режиме онлайн, а хот-спот не переполнялся недоставленными пакетами. Когда пользователь заходит на защищенный сайт, хакер может попробовать перенаправить его на незащищенную версию, чтобы узнать пароль или прослушать весь трафик. Особую опасность представляют так называемые «прокси» — программы, соединяющие с защищенным сервисом, но затем направляющие пользователя только на незащищенные веб-сайты. Более профессиональными являются атаки с применением фальшивых сертификатов. В этом случае мошенник использует защищенное соединение как с веб-сервисом, так и, с другой стороны, с пользователем хот-спота. Но вследствие того, что SSL-сертификаты сфальсифицированы, прослушивание трафика не составляет труда.

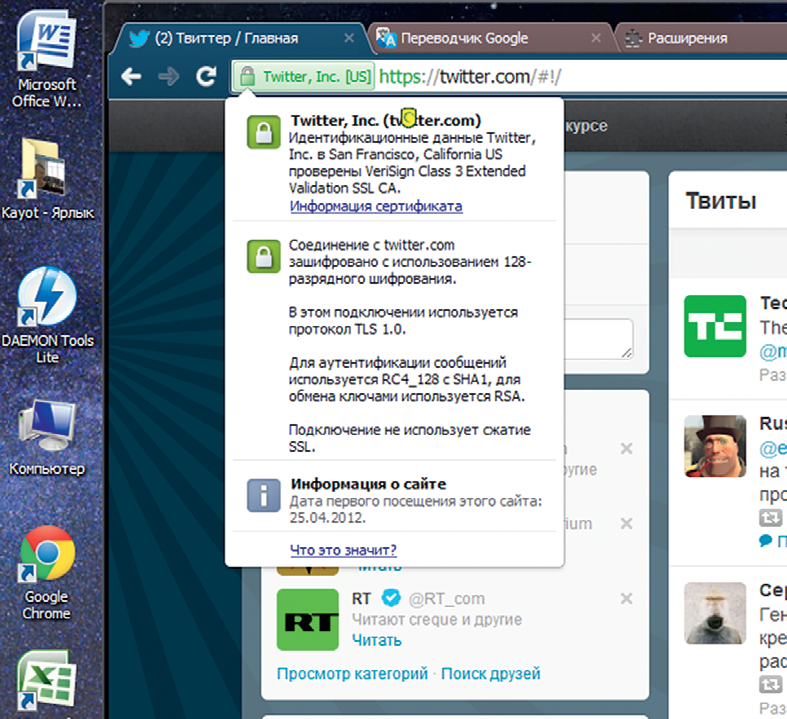

Сертификаты призваны служить подтверждением безопасности веб-сайта, но ловкие мошенники способны на их подмену ЗАЩИТА Если бы веб-сервисы полностью шифровали весь трафик, то у хакеров не было бы возможности использовать прием с перенаправлением пользователей на незащищенные веб-сайты. Однако SSL-соединение пока не получило повсеместного распространения, хотя крупные сервисы и предлагают его как опцию. Поэтому необходимо всегда самому выбирать SSL, а также проверять, чтобы в адресной строке браузера отображалось действительно защищенное соединение. К сожалению, при работе с мобильными приложениями тип соединения не настраивается и не определяется. В этом случае нужно предварительно узнать данную информацию — необходимую безопасность обеспечивает, например, приложение Twitter. О надежности соединения также свидетельствует соответствующее указание в адресной строке браузера и наличие сертификата. С другой стороны, и это не является стопроцентной гарантией, так как можно столкнуться с фальшивыми сертификатами.

Сертификаты призваны служить подтверждением безопасности веб-сайта, но ловкие мошенники способны на их подмену ЗАЩИТА Если бы веб-сервисы полностью шифровали весь трафик, то у хакеров не было бы возможности использовать прием с перенаправлением пользователей на незащищенные веб-сайты. Однако SSL-соединение пока не получило повсеместного распространения, хотя крупные сервисы и предлагают его как опцию. Поэтому необходимо всегда самому выбирать SSL, а также проверять, чтобы в адресной строке браузера отображалось действительно защищенное соединение. К сожалению, при работе с мобильными приложениями тип соединения не настраивается и не определяется. В этом случае нужно предварительно узнать данную информацию — необходимую безопасность обеспечивает, например, приложение Twitter. О надежности соединения также свидетельствует соответствующее указание в адресной строке браузера и наличие сертификата. С другой стороны, и это не является стопроцентной гарантией, так как можно столкнуться с фальшивыми сертификатами.

Дополнительные советы по безопасности

Андроид

Встроенная защита Для обеспечения безопасности Андроид-устройства необходима регулярная установка обновлений как самой системы, так и приложений. Кроме того, обязательно наличие антивирусной программы. Для этого вполне достаточно установить бесплатную Avast! Mobile Security.

Настройка автоматического соединения Не допускайте автоматического подключения устройства к сетям Wi-Fi без вашего ведома (подробнее об этом — в описании приема 4).

Использование VPN При наличии соответствующей возможности в хот-споте необходимо шифровать весь свой трафик с помощью VPN-туннеля, задействуя, например, приложение Vpn One Click.

iOS

Встроенная защита Антивирусных программ для iOS не существует — вы должны лишь как можно более своевременно выполнять обновление системы и приложений.

Настройка автоматического подключения В описании приема 4 рассказывается, как пользователь iOS может контролировать автоподключение.

Использование VPN За 30 рублей в месяц вы получите Hotspot Shield — отличное VPN-приложение для iPhone и iPad.

Windows

Встроенная защита Обновления для операционной системы и программ, а также антивирус и брандмауэр являются важнейшими условиями безопасности Windows.

Только с SSL Используйте исключительно сервисы, которые шифруют авторизацию и передачу данных посредством протокола SSL. Такие надстройки, как HTTPS Finder или HTTPS Everywhere для Firefox и Chrome, задействуют этот протокол по умолчанию.

Использование VPN В качестве бесплатного VPN-клиента для Windows специалисты CHIP рекомендуют программу Hotspot Shield.

Альтернативная защита: Hotspot 2.0

Альтернативная защита: Hotspot 2.0

Объединение Wi-Fi Alliance с 2010 года разрабатывает сертификацию устройств под названием Hotspot 2.0. Помимо прочего, она призвана повысить безопасность хот-спотов. Передача данных больше не должна осуществляться в незащищенном виде, также будет обеспечена большая надежность при шифровании трафика. Но это только первый шаг: для аутентификации пользователей будут использоваться технологии, которые уже сейчас защищают Wi-Fi-сети предприятий, — например, сертификат Х.509. Другой возможностью способна стать регистрация пользователей смартфонов в хот-споте с помощью данных их SIM-карт. Еще одна альтернатива — выдача оператором точки беспроводного доступа индивидуальных имен пользователей и паролей. Другие подробности (на английском языке) вы найдете по адресу bit.ly/JHODXH.

Вывод

Хот-споты — это удобно, но полная безопасность ваших данных здесь не может быть гарантирована. Не существует и универсального способа, который защитит вас в любой точке беспроводного доступа в Интернет. Лучше всех с задачей пока справляется VPN. Использование веб-сервисами SSL-шифрования, а также регулярная установка обновлений ОС и программ сводят вероятность кражи данных к минимуму. В любом случае следует отказаться от пользования в хот-спотах такими услугами, как онлайн-банкинг, и делать это дома.

Читайте нас в социальных сетях

Читайте нас в социальных сетях