Секреты современных PC 2.0: как обеспечить неприступную защиту ПК

Большинство пользователей домашних ПК не особо заботятся о защите своих данных, полагаясь, как правило, либо на бесплатный антивирус, либо на встроенные средства Windows и свою аккуратность. Более продвинутые все же устанавливают коммерческий антивирусный комплекс, однако даже среди них найдется немного специалистов, способных усилить безопасность дополнительными мерами, такими, как шифрование или использование специального браузера. Хотя, начитавшись [...]

Большинство пользователей домашних ПК не особо заботятся о защите своих данных, полагаясь, как правило, либо на бесплатный антивирус, либо на встроенные средства Windows и свою аккуратность. Более продвинутые все же устанавливают коммерческий антивирусный комплекс, однако даже среди них найдется немного специалистов, способных усилить безопасность дополнительными мерами, такими, как шифрование или использование специального браузера. Хотя, начитавшись страшилок в Интернете, даже домохозяйки стали заклеивать вэб-камеру стикером. Еще бы — ведь так делает даже основатель Facebook, по крайней мере, это отчетливо видно на одном из фото его рабочего места.

Но, если даже домашние пользователи хоть как-то заботятся о безопасности своего ПК, то в бизнес-сфере вероятность стать жертвой киберпреступников гораздо выше. Здесь финансовые потери от взлома и кражи данных куда больше, и выполняются атаки с особой изощренностью. Именно поэтому для защиты компьютерного парка компании необходимо использовать многофакторный подход, основанный на предвосхищении возможных угроз. При этом, далеко не все задачи можно решить программными средствами — особое значение имеет аппаратное оснащение самого компьютера.

Возросшие риски в киберсфере заставили инженеров создать новое поколение устройств PC 2.0, в котором применен целый комплекс защитных мер для ПК и данных. Он строится по матрице из ключевых сред обеспечения безопасности: устройство, идентификация пользователя и его данные. При этом задействуются три возможных уровня влияния: до загрузки операционной системы, во время работы и выше операционной системы — на уровне управления парком.

Большая часть используемых средств защиты применима для компьютеров корпоративного уровня. Причем это не обязательно громоздкие устройства. Ярким примером элегантного воплощения всех современных идей является, например, модель HP Elitebook, обладающая тонким и легким корпусом.

Конечно, 100-процентной защиты достичь сложно, но обеспечить максимальный уровень вполне реально. Новейшие технологии безопасности HP организованы на аппаратном уровне и дополняют привычные программные и системные средства. При этом, вовлечение пользователя в случае инцидента сводится к минимуму.

Однако следует подчеркнуть, что современные технологии обеспечения максимальной защиты можно реализовать лишь на базе процессоров Intel 7-го поколения и выше и Windows 10. Старые операционные системы, а также железо и периферийные устройства, конструктивно и программно не поддерживают новейшие разработки.

Защита на 3-х уровнях в 3-х гранях по версии HP

| Устройство | Идентификация пользователя | Данные | |

| Управление над ОС | HP DaaS | HP MIK + MS SSCM | HP MIK + MS SSCM |

| HP DaaS | |||

| Во время работы ОС | HP Sure Start Gen3 | HP Client Security Suite Gen3 + Intel autentification | HP Sure Click |

| HP Sure View | |||

| До загрузки ОС | HP Sure Start Gen3 | аутентификация до загрузки Windows | Диски с функцией шифрования |

| Замки и антикражные крепления | TPM 2.0 | HP Secure Erase | |

| Соленоидный замок |

Стратегия безопасности реализуется на трех направлениях: защита устройства, защита доступа и защита данных.

Защита до старта операционной системы

Применение аппаратных средств защиты в персональных компьютерах началось достаточно давно. Важным шагом в этом направлении была разработка и внедрение доверенного платформенного модуля TPM по стандарту ISO 11889. Первые компьютеры, оснащенные такой технологией, появились у компании HP, как одного из разработчиков стандарта, в 2004 году.

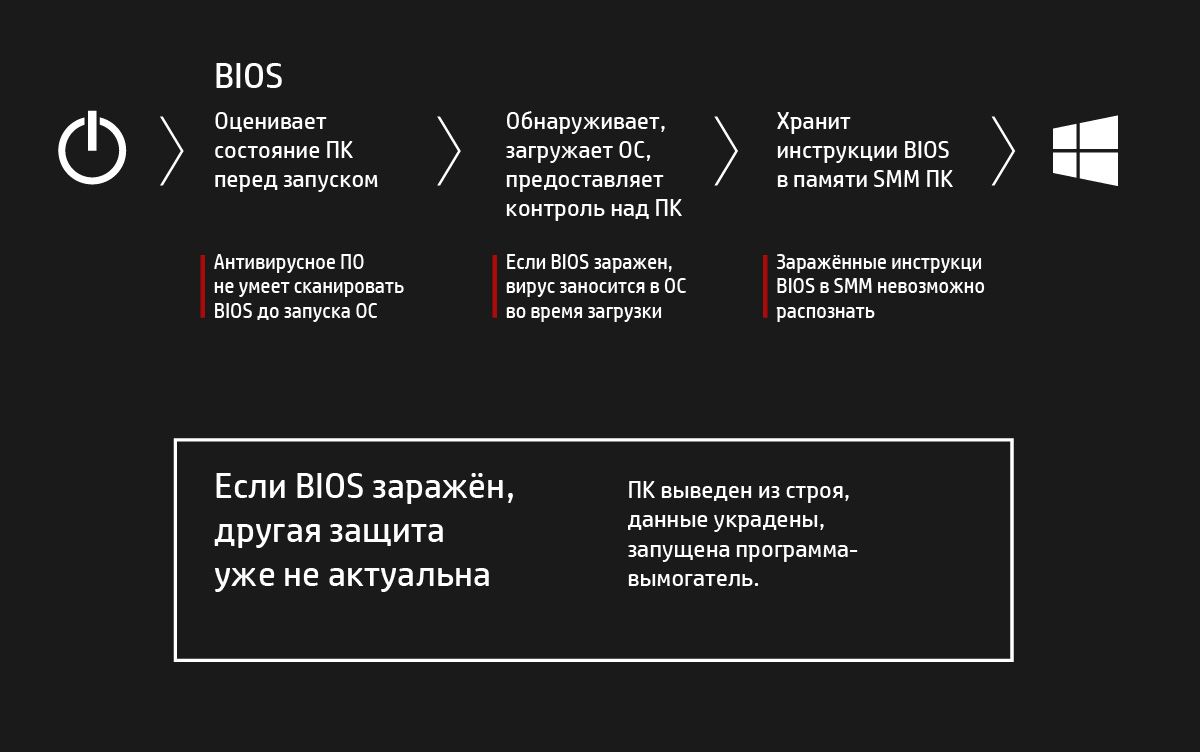

Следующей вехой стало повышение безопасности базовой системы ввода-вывода, которая после перехода на UEFI стандарт получила более широкий набор функций, но вместе с ним и ряд уязвимостей.

Обнаружение заражения на уровне BIOS стало критически важно для обеспечения безопасности ПК, так как подобные атаки не распознаются стандартными антивирусными средствами. Работа над защитой в этом направления привела к появлению в 2011 году стандарта ISO 19678. Так появилась на свет технология HP SureStart, физически представляющая собой микросхему с двумя независимыми разделами памяти BIOS и блок проверки правильности образа BIOS. Сравнение выполнялось при включении ПК или выходе из спящего режима. В случае заражения буткитом BIOS автоматически возвращался в эталонное состояние.

Текущее поколение HP SureStart G3 вышло за пределы микросхемы BIOS и в режиме реального времени проверяет несанкционированные изменения/поведение в области памяти SMM. Это позволило, обнаруживать вторжения, обеспечивая повышенную защиту от неизвестных или неуправляемых уязвимостей, которые ранее просто невозможно было отследить средствами антивируса или другими средствами из операционной системы. При заражении пользователь и администратор (Microsoft SCCM + HP MIK) получает сообщение, и по настроенной политике, автоматически или в ручном режиме, происходит перезагрузка и восстановление параметров.

Технология третьего поколения реализована на программно-аппаратном уровне и работает в бизнес-линейке компьютеров HP с процессорами Intel 7-го поколения и операционной системой Windows 10. На компьютерах с процессорами AMD защита BIOS также реализована. Все три поколения компьютеров компании имеют разную аппаратную архитектуру, где задействуются самые новые блоки безопасности. Именно поэтому реализовать технологию защиты третьего поколения нельзя простым обновлением BIOS.

Технология третьего поколения реализована на программно-аппаратном уровне и работает в бизнес-линейке компьютеров HP с процессорами Intel 7-го поколения и операционной системой Windows 10. На компьютерах с процессорами AMD защита BIOS также реализована. Все три поколения компьютеров компании имеют разную аппаратную архитектуру, где задействуются самые новые блоки безопасности. Именно поэтому реализовать технологию защиты третьего поколения нельзя простым обновлением BIOS.

Защита на уровне ОС

Борьба между киберпреступниками, разрабатывающими все новые, более сложные виды угроз, и теми, кто им противостоит обострилась как никогда: атаки приобретают все более широкий масштаб, а их последствия все более существенны. Microsoft постоянно работает над совершенствованием многоуровневой системы безопасности Windows 10, актуализируя ее для борьбы с самыми современными видами атак.

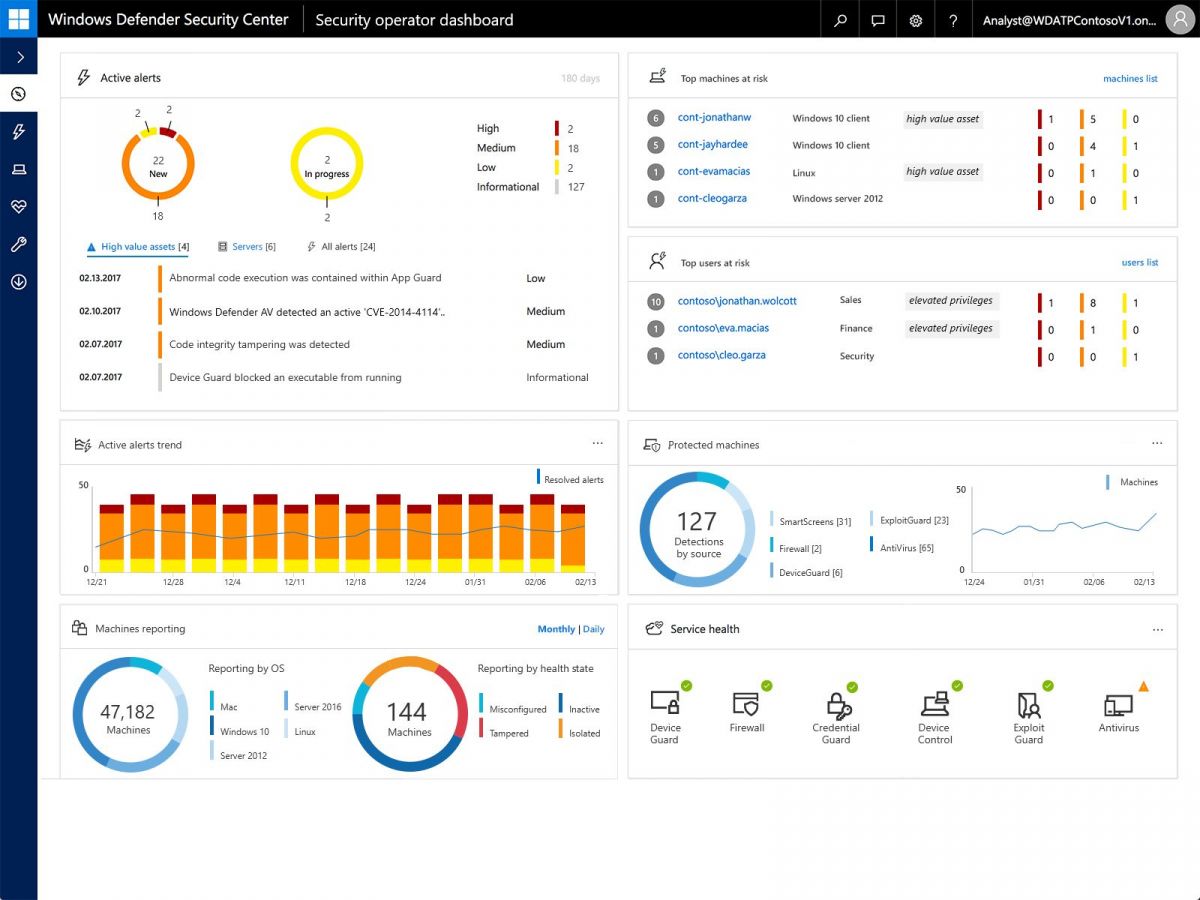

В последнем обновлении Windows 10 Fall Creators Update была представлена новая версия инструмента Windows Defender Advanced Threat Protection, который способен всесторонне обеспечить безопасность цифровой инфраструктуры. По данным Microsoft, 96% атак уникальны и созданы целенаправленно для поражения конкретной жертвы. Ключевое отличие ATP от антивирусов с использованием только сигнатур существующих вирусов — облачная аналитика и алгоритмы искусственного интеллекта для исследования файлов на предмет вредоносности. Такой подход позволяет обнаруживать и нейтрализовать новые виды атак: при первом прецеденте информация об угрозе попадает в базу данных и становится доступна для всех систем. Помимо этого, встроен инструмент Defender Exploit Guard, который позволяет предупреждает срабатывание некоторых известных эксплоитов, от которых не защищены приложения.

Защита в Windows 10 также предполагает предупреждение несанкционированных входов в систему и компрометации персональных и корпоративных данных. Так, по данным службы Microsoft Advanced Threat Analytics, более 60% атак основаны на компрометации учетных данных пользователей. Система Windows Hello позволяет производить авторизацию в систему с помощью биометрических технологий: распознавания лица и по отпечатку пальца. Этот принцип позволяет отказаться от паролей обеспечить большую надежность при проверке подлинности, защитить от фишинговых атак с кражей пароля, а также избавить от необходимости запоминать сложные комбинации букв и цифр. Авторизация с Windows Hello безопаснее и производится гораздо быстрее: все что нужно, это просто посмотреть в камеру или прикоснуться к сканеру отпечатка пальца. Вход в систему занимает всего 2 секунды. Для повышенной безопасности Windows Hello также предполагает двухфакторную проверку подлинности.

Защита в Windows 10 также предполагает предупреждение несанкционированных входов в систему и компрометации персональных и корпоративных данных. Так, по данным службы Microsoft Advanced Threat Analytics, более 60% атак основаны на компрометации учетных данных пользователей. Система Windows Hello позволяет производить авторизацию в систему с помощью биометрических технологий: распознавания лица и по отпечатку пальца. Этот принцип позволяет отказаться от паролей обеспечить большую надежность при проверке подлинности, защитить от фишинговых атак с кражей пароля, а также избавить от необходимости запоминать сложные комбинации букв и цифр. Авторизация с Windows Hello безопаснее и производится гораздо быстрее: все что нужно, это просто посмотреть в камеру или прикоснуться к сканеру отпечатка пальца. Вход в систему занимает всего 2 секунды. Для повышенной безопасности Windows Hello также предполагает двухфакторную проверку подлинности.

Виртуальный браузер для безопасного Интернета

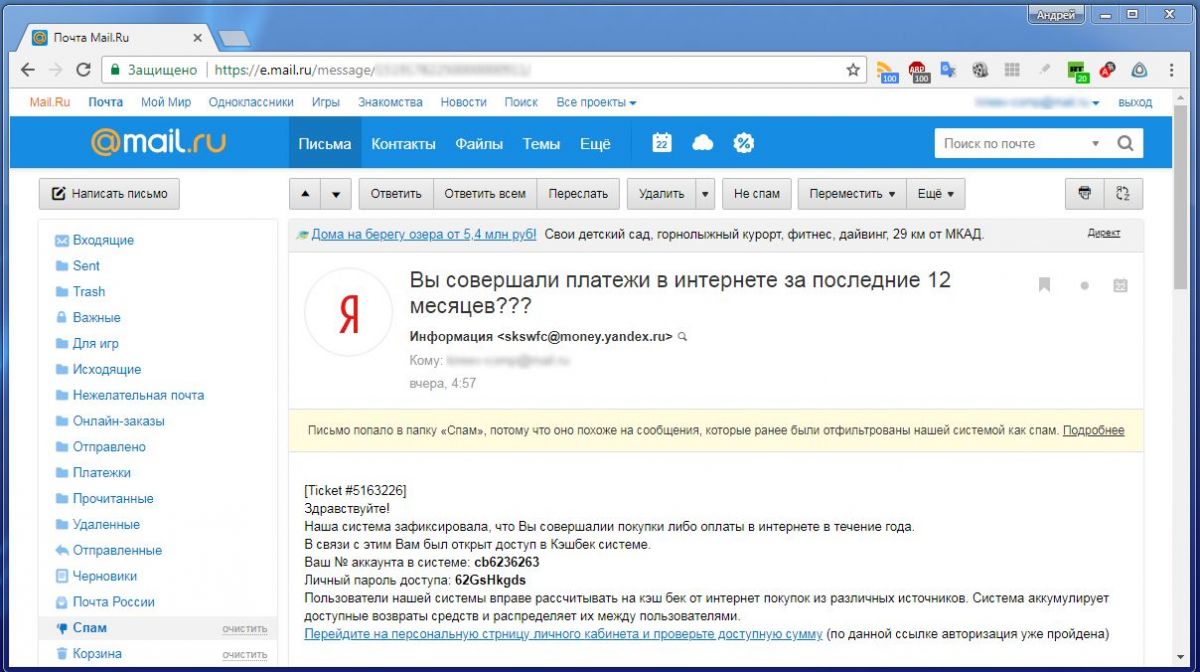

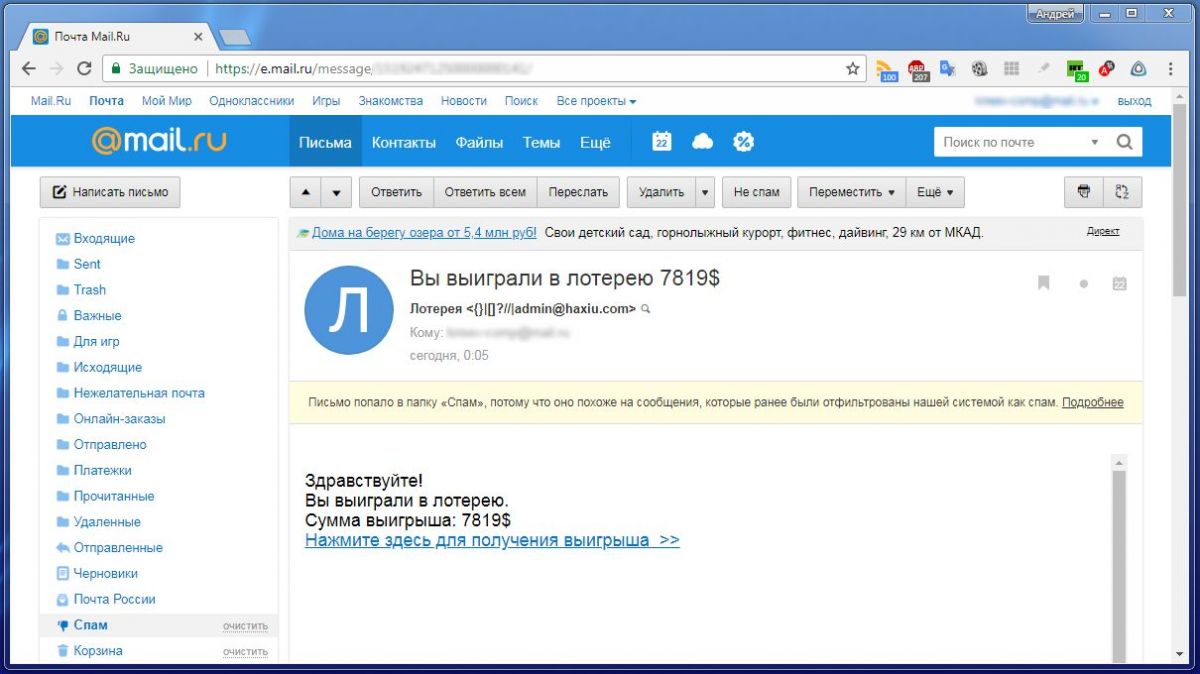

Согласно опросу компании HP, более 80% ИТ директоров считают популярные браузеры основной уязвимостью, через которую вирусы проникают в систему. При этом 68% респондентов отметили, что в последнее время становится все сложнее распознать вредоносные сайты, контент и электронные письма. В связи с этим, обучение безопасной работе в Интернете и применение концепции черных и белых списков недостаточно эффективны по сравнению с вложенными трудозатратами.

Чтобы получить вирус в систему, достаточно просто кликнуть по ссылке в фишинговом письме

Стремительный рост количества угроз заставляет специалистов HP искать новые варианты. Уникальным решением стало применение технологии HP Sure Click, созданной совместно с Bromium. С ее помощью работа браузера изолируется от операционной системы. Каждая вкладка открывается в отдельной микро виртуальной машине, изолированной на уровне CPU.

Таким образом, сохраняемые браузером на виртуальном диске кэш и скрипты не попадают в систему, а значит злоумышленники не получают доступ к ОС, приложениям и данным. Недоступна даже соседняя вкладка браузера. Данная технология как пример индустриального стандарта уже внедрена в дополнительный набор функций Windows 10 Корпоративная (Windows defender Application Guard). В ней браузер Edge может быть запущен в изолированной машине Hyper-V.

В устройствах HP технология Sure Click доступна сразу и может быть использована в малом и среднем бизнесе, а также для домашних пользователей без корпоративной подписки Microsoft. Однако, для ее запуска необходимо, чтобы процессор ПК обладал поддержкой технологии Intel VT. Например, данный браузер доступен на устройствах HP EliteBook 800, 1000 серии G4 и G5, где установлена Windows 10 Профессиональная.

Стоит отметить, данный браузер способен защитить систему от заражения троянскими программами. Однако от утечки данных на фишинговых сайтах помогут лишь грамотные действия пользователя и предупреждения поисковиков.

Самошифруемые диски

Защита информации была бы не полной, если бы все данные пользователя не были зашифрованы. Как правило, процесс кодирования связан с хранением ключей в незащищенном виде на физическом носителе или в оперативной памяти, а значит, ключ может быть похищен.

Компьютеры концепции PC 2.0 лишены этой уязвимости, так как в них могут применяться самошифруемые диски. Главной особенностью таких устройств является изоляция ключей шифрования от операционной системы и приложений. При этом ключ шифрования не попадает в оперативную память и процессор, что исключает утечку данных при атаках через ОС и RAM. Если вы видите в описании диска слова SED или OPAL2, это именно такой диск. Функционал требует настройки.

Какой компьютер можно считать максимально безопасным

По оценкам специалистов HP, любая 3-4 летняя машина корпоративного уровня, с точки зрения подходов к безопасности, устарела на аппаратном уровне. Старая версия ОС без принятого в Windows 10 подхода к обновлениям также создает дополнительные угрозы.

Эталоном в отношении реализации безопасности по совокупности факторов на аппаратном уровне можно назвать HP EliteBook 1040 G4. Технологии защиты, конфигурируемые в этой модели: TPM 2.0, HP Sure Start 3.0, Intel vPRO, диск OPAL2, встроенный фильтр приватности HP Sure View, встроенная магнитная шторка камеры, поддержка двух типов биометрической аутентификации, Windows 10 Профессиональная.

Включение такого устройства в управляемую среду с использованием HP DaaS подписки и/или MSSC+HP MIK позволяет создать наиболее безопасное решение на сегодняшний день.

Индивидуальное предложение по ПК HP нового поколения можно получить по ссылке.

Читайте также про компьютеры нового поколения PC 2.0:

- Мобильный интернет в ноутбуках: как всегда оставаться на связи

- Секреты PC 2.0: где прячутся онлайн-коммуникации

Фото: компания-производитель, hywards/Fotolia.com

Читайте нас в социальных сетях

Читайте нас в социальных сетях