Супервирус Flame древнее, чем кажется на первый взгляд

«Лаборатория Касперского» объявляет о появлении новых подробностей в истории расследования инцидента, связанного с вредоносной программой Flame, которую эксперты считают самым сложным на сегодняшний день набором инструментов для кибершпионажа. В ходе исследования кода Flame было установлено, что ранняя версия одного из модулей на платформе Flame использовалась в коде компьютерного червя Stuxnet. В настоящий момент все факты […]

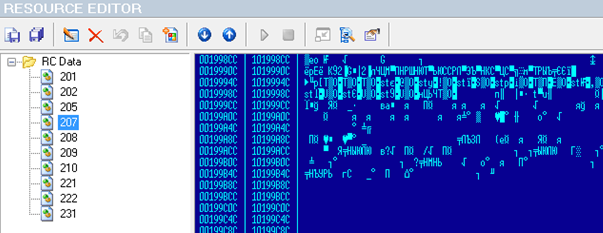

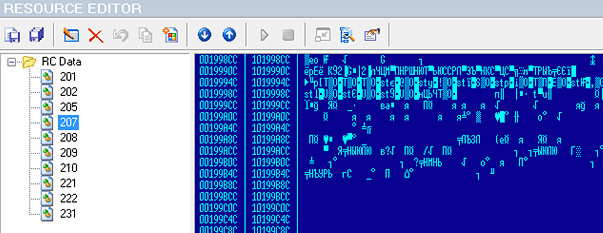

«Лаборатория Касперского» объявляет о появлении новых подробностей в истории расследования инцидента, связанного с вредоносной программой Flame, которую эксперты считают самым сложным на сегодняшний день набором инструментов для кибершпионажа. В ходе исследования кода Flame было установлено, что ранняя версия одного из модулей на платформе Flame использовалась в коде компьютерного червя Stuxnet. В настоящий момент все факты указывают на то, что в определенное время над вредоносными программами работала одна и та же группа специалистов. Список ресурсов в Stuxnet 2009 года. Источник — http://www.securelist.com/ru/blog/ Stuxnet впервые в истории использовался в качестве кибероружия для выведения из строя промышленных объектов. Известно о черве стало в июне 2010 года после того, как он был обнаружен на компьютерах пользователей. Первая же версия Stuxnet, о которой известно на сегодняшний день, была создана примерно годом ранее.

Список ресурсов в Stuxnet 2009 года. Источник — http://www.securelist.com/ru/blog/ Stuxnet впервые в истории использовался в качестве кибероружия для выведения из строя промышленных объектов. Известно о черве стало в июне 2010 года после того, как он был обнаружен на компьютерах пользователей. Первая же версия Stuxnet, о которой известно на сегодняшний день, была создана примерно годом ранее.

Следующим инцидентом, который также можно классифицировать как эпизод кибервойны, стало обнаружение в сентябре 2011 года троянца Duqu, целью которого было похищение конфиденциальной информации (кибершпионаж). В ходе детального исследования троянца было выявлено наличие ряда общих черт со Stuxnet и установлено, что обе вредоносные программы были созданы на единой платформе, получившей название Tilded.

Flame был обнаружен экспертами «Лаборатории Касперского» в мае 2012 года в ходе расследования, инициированного Международным Союзом Электросвязи (ITU). Программа-шпион была найдена в ряде стран, преимущественно относящихся к ближневосточному региону. На первый взгляд Flame не имел ничего общего с исследованными ранее образцами Stuxnet и Duqu. Однако результаты последнего исследования доказывают, что разработчики платформ Tilded и Flame сотрудничали, а Stuxnet содержит в своем ресурсе компонент на платформе Flame.

Краткие результаты исследования:

- В коде Stuxnet 2009 года использовался модуль (известный под названием «ресурс 207»), относящийся к платформе Flame. Вероятно, он был создан специально для работы в составе Stuxnet.

- Это означает, что во время создания червя Stuxnet в начале 2009 года платформа Flame уже существовала, а также то, что в 2009 году исходный код по крайней мере одного из модулей Flame был использован в Stuxnet.

- Этот модуль использовался для заражения через USB-накопители. Механизм заражения через USB, использовавшийся во Flame и Stuxnet, идентичен.

- Модуль Flame в Stuxnet содержал эксплойт к неизвестной на тот момент уязвимости для повышения привилегий. Предположительно, MS09-025.

- Позже, в 2010 году модуль Flame был удален из Stuxnet и заменен несколькими разными модулями, которые использовали новые уязвимости.

- Начиная с 2010 года, работа над платформами шла независимо. Однако существует предположение, что разработчики могли обмениваться информацией об уязвимостях нулевого дня.

Подробные результаты и технические подробности исследования доступны на сайте www.securelist.com/ru/blog/207767012/Back_to_Stuxnet_propushchennoe_zveno.

Читайте нас в социальных сетях

Читайте нас в социальных сетях