Комикс о социальной инженерии и киберпреступниках

Корпорация Symantec сообщает о серии атак с активным использованием методов социальной инженерии. Рассказ Symantec наглядно иллюстрирует комикс и другие графические изображения.

Корпорация Symantec сообщает о серии атак с активным использованием методов социальной инженерии. Рассказ Symantec наглядно иллюстрирует комикс и другие графические изображения.

Комикс о социальной инженерии и киберпреступниках В апреле 2013 года секретарь-референт вице-президента одной международной компании, головной офис которой расположен во Франции, получил электронное письмо со ссылкой на инвойс, размещённый на популярном файлообменнике. Через несколько минут другому такому же секретарю позвонил другой вице-президент той же компании и попросил просмотреть и обработать данный инвойс. Он говорил повелительным тоном и на идеальном французском. Однако инвойс оказался подделкой, а звонивший вице-президент — злоумышленником.

Комикс о социальной инженерии и киберпреступниках В апреле 2013 года секретарь-референт вице-президента одной международной компании, головной офис которой расположен во Франции, получил электронное письмо со ссылкой на инвойс, размещённый на популярном файлообменнике. Через несколько минут другому такому же секретарю позвонил другой вице-президент той же компании и попросил просмотреть и обработать данный инвойс. Он говорил повелительным тоном и на идеальном французском. Однако инвойс оказался подделкой, а звонивший вице-президент — злоумышленником.

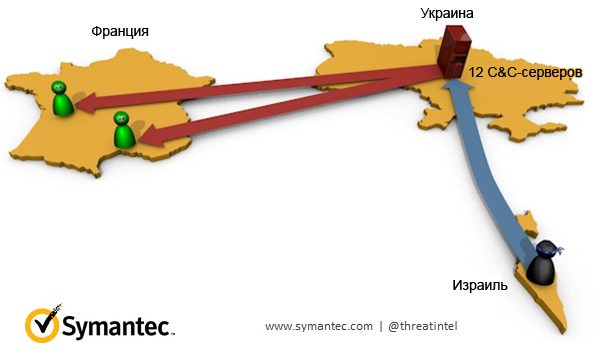

В действительности инвойс являлся троянской программой удалённого доступа (remote access Trojan, далее — RAT), сконфигурированной для взаимодействия с сервером управления, находившемся на территории Украины. Используя RAT, злоумышленник мгновенно получал контроль над заражённым компьютером секретаря-референта: осуществлял перехват и запись ввода с клавиатуры, вёл наблюдение за рабочим столом, просматривал и незаметно скачивал файлы.

Подобная тактика — электронное письмо, за которым следует звонок человека, выдающего себя за кого-то ещё, — крайне необычный случай и пример агрессивного социального инжиниринга. В мае 2013 года сотрудники группы Symantec Security Response в подробностях описали ход первой подобной атаки, целью которой являлись европейские компании. Дальнейшее расследование позволило выяснить дополнительные подробности об этих финансово мотивированных атаках, продолжающихся и поныне. В одном из случаев злоумышленники, дабы обойти системы защиты от неавторизованного перевода денежных средств, предприняли следующее:

- на первом этапе злоумышленники заразили RAT-вирусом компьютеры организации-жертвы;

- затем они похитили идентификационные данные, включая учётные записи и контактную информацию ответственных за взаимодействие лиц банка и компаний-операторов телекоммуникационных услуг, а также завладели планом восстановления в случае аварий;

- используя украденную информацию, мошенник от имени компании-жертвы звонил в телекоммуникационную компанию, сообщал о якобы произошедшей аварии и просил перенаправить все звонки, идущие на номера компании, на номера, принадлежащие злоумышленнику;

- сразу же вслед за этим злоумышленник направлял по факсу в банк компании-жертвы запрос на перевод крупных денежных сумм на офшорные счета;

- поскольку подобный запрос выглядел необычно, представитель банка запрашивал по телефону подтверждение на перевод согласно стандартной процедуре, однако его звонок перенаправлялся на телефон злоумышленника, который, разумеется, подтверждал транзакцию;

- средства таким образом успешно переводились на офшорные счета и затем отмывались с помощью специальных финансовых приёмов и других счетов.

В другом случае для перевода средств злоумышленникам потребовалось использовать внутреннюю систему компании, в которой защита транзакций строилась на аппаратных ключах с двухфакторной аутентификацией. Здесь злоумышленник действовал иначе:

- выдавая себя за сотрудника IT-отдела, он звонил выбранной жертве — одному из сотрудников компании — и сообщал о том, что для проведения работ по IT-обслуживанию требуется доступ к системе осуществления переводов;

- затем убеждал сотрудника в необходимости отключить монитор его компьютера на время проведения работ, аргументируя это конфиденциальностью данных;

- и пока экран компьютера был выключен, злоумышленник переводил крупные суммы денег на офшорные счета, используя легитимный авторизованный доступ официального сотрудника.

В ещё одной ситуации злоумышленник вообще не использовал вредоносные программы:

- выдавая себя за работника банка, мошенник отправлял настоящему сотруднику электронное письмо, в котором сообщал о грядущей модернизации компьютерных систем банка;

- на следующий день он звонил адресату и, представившись сотрудником того же банка, просил осуществить «тестовый» денежный перевод;

- далее, следуя инструкциям злоумышленника, сотрудник банка переводил средства на офшорный счёт.

Согласно результатам расследования от этих атак пострадали несколько организаций, расположенных во Франции. В большинстве случаев первой жертвой становился секретарь-референт или бухгалтер компании. В случаях, когда намеченная жертва не имела полномочий для перевода средств, злоумышленники использовали её идентификационную информацию для выявления сотрудника, обладающего такими правами, после чего с помощью приёмов социальной инженерии злоумышленники получали контроль над его компьютером.

Атака в движении

Проанализировав электронные письма, а также трафик серверов управления, эксперты компании Symantec смогли определить, что злоумышленники находятся в Израиле или же осуществляют свои атаки через эту страну. К тому же установленные IP-адреса оказались адресами мобильных устройств клиентов одной израильской телекоммуникационной компании. Более того, произведя анализ трафика, специалисты выяснили, что злоумышленники осуществляют атаки из мобильных сетей и используют MiFi-маршрутизаторы.

MiFi-маршрутизаторы — это устройства, которые как и мобильные телефоны посредством SIM-карт работают в GSM-сетях и предоставляют доступ в интернет другим внешним устройствам по WiFi. Такой метод позволяет добиться анонимности, поскольку SIM-карты для таких роутеров находятся в свободной продаже, чаще всего по предоплатной системе расчётов, и не требуют проверки личных данных покупателя.

MiFi-маршрутизаторы — это устройства, которые как и мобильные телефоны посредством SIM-карт работают в GSM-сетях и предоставляют доступ в интернет другим внешним устройствам по WiFi. Такой метод позволяет добиться анонимности, поскольку SIM-карты для таких роутеров находятся в свободной продаже, чаще всего по предоплатной системе расчётов, и не требуют проверки личных данных покупателя.

Проведенный экспертами Symantec анализ трафика показал, что во время осуществления атак злоумышленник перемещался. Такие меры предосторожности крайне усложняют процесс его отслеживания, так как для определения местоположения передвигающегося MiFi-маршрутизатора, требуется работа местной оперативной группы, снабжённой специализированным оборудованием, а также поддержка провайдера мобильной связи для осуществления триангуляции.

Данная серия атак иллюстрирует развитие и усложнение используемых злоумышленниками изощрённых методов, включая и агрессивность социальной инженерии. И в будущем эта тенденция сохранится.

Компания Symantec выражает благодарность команде специалистов Департамента безопасности информационно-телекоммуникационных систем Администрации Государственной службы специальной связи и защиты информации Украины (CERT-UA) за содействие в проведении расследования

Читайте нас в социальных сетях

Читайте нас в социальных сетях