Хакеров поймали в ловушку: за два часа было зафиксировано 500 000 атак

Исследователи компании Avast провели наглядный эксперимент для пользователей, не верящих в угрозы из Сети. Результат оказался ошеломительным. «Устройства» Интернета вещей были атакованы незамедлительно, и основный вал атак был из США.

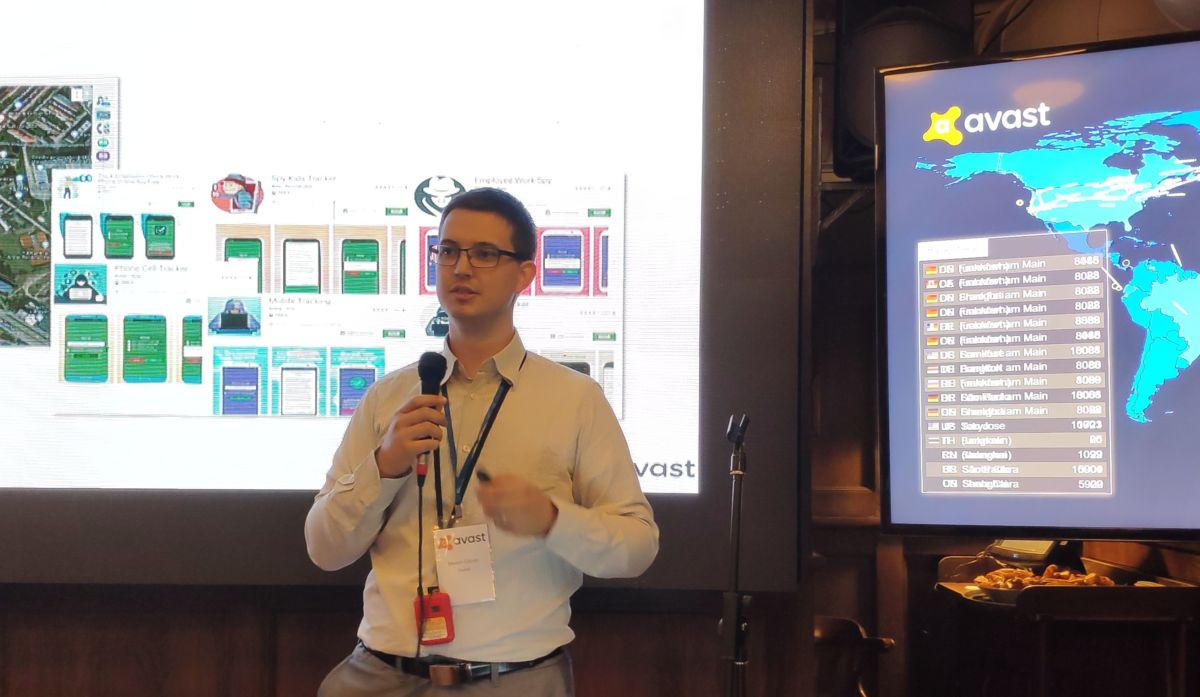

Компания Avast, специализирующаяся на онлайн-безопасности, развернула в России (в Москве и Хабаровске) и других странах мира более 500 серверов-ловушек (Honeypots), чтобы доказать большое количество потенциальных атак, с которыми сталкиваются устройства умного дома. Идея заключалась в том, чтобы заманить хакеров на «привлекательные» цели — серверы, выдающие себя за IoT-устройства, такие как стриминговые устройства, веб-камеры или роутеры.

Было расставлено более 500 ловушек и за два часа эксперимента они были просканированы злоумышленниками 561 003 раз, причем пять устройств, расположенных в России, за это время были атакованы 5 370 раз. Но не только Россия стала лакомым кусочком для атак хакеров. Некоторая часть Honeypots-ловушек были также расположены в Мексике, Франции, Германии, Южной Корее, Австралии, Великобритании, Австралии, Японии, Испании, Ирландии, Сингапуре, США и Индии.

Цель эксперимента была вычислить активность киберпреступников и изучить их методы атак. Ловушки были запрограммированы с открытыми портами, такими как TCP: 23 (протокол telnet), TCP: 22 (протокол ssh), TCP: 80 (протокол http), которые обычно находятся в подключенных к Интернету устройствах, таких как роутеры, камеры слежения и умные телевизоры.

Примечательно, что чаще всего злоумышленниками сканировались три порта: порт 8088, который обычно встречается в стриминговых устройствах и умных колонках, и порты Telnet 22 и SSH 23, которые часто присутствуют в роутерах. Согласно исследованию Avast, стриминговые устройства входят в топ-5 самых уязвимых в доме и две трети роутеров в России имеют слабые учетные данные или уязвимости программного обеспечения.

Как подчеркнул Михал Салат (Michal Salat), директор департамента анализа угроз Avast, большинство людей не придают большого значения уязвимостям домашних устройств — умных колонок, телевизоров или лампочек, — так как считают, что не могут стать целью киберпреступников. Вероятно пользователям не важно, используются ли их устройства для атак на других людей, однако они должны знать, что также могут стать целью хакеров. Злоумышленнику требуется всего одно взломанное устройство, чтобы взять под контроль всю домашнюю сеть.

Как подчеркнул Михал Салат (Michal Salat), директор департамента анализа угроз Avast, большинство людей не придают большого значения уязвимостям домашних устройств — умных колонок, телевизоров или лампочек, — так как считают, что не могут стать целью киберпреступников. Вероятно пользователям не важно, используются ли их устройства для атак на других людей, однако они должны знать, что также могут стать целью хакеров. Злоумышленнику требуется всего одно взломанное устройство, чтобы взять под контроль всю домашнюю сеть.

Помимо риска стать частью ботнета, пользователям стоит помнить, что собрав информацию о доме, злоумышленник может подвергнуть опасности как конфиденциальность данных владельцев, так и их физическую безопасность. Например, подключенные домашней сети устройства могут содержать GPS-данные, так что злоумышленник получит информацию о точном местонахождении владельца.

Как показал эксперимент с ловушками для хакеров, среди атакующих особую активность проявили три страны — США, Нидерланды и Япония. Однако такие технологии, как виртуальные частные сети (VPN), сеть TOR или прокси-соединения через уже зараженное устройство, — это методы, часто используемые злоумышленниками для маскировки источника атаки.

* Honeypots-ловушки были активны с 18:00 до 20:00 вечера по московскому времени 25 сентября 2019.

Читайте также:

Фото: компании-производители

Читайте нас в социальных сетях

Читайте нас в социальных сетях