Взлом человека: как защититься от психологических уловок киберпреступников?

С помощью простых инструментов и хитрых психологических приемов киберпреступники завладевают учетными записями пользователей, крадут личные данные и действуют от имени своих жертв.

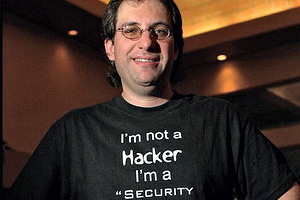

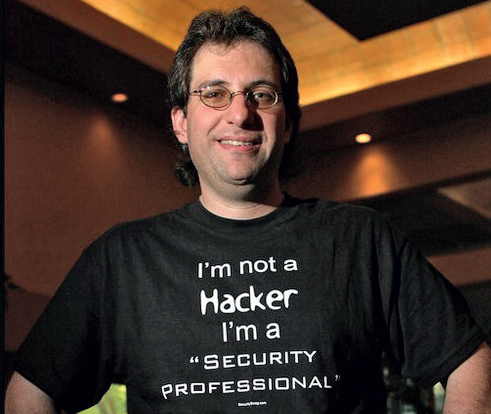

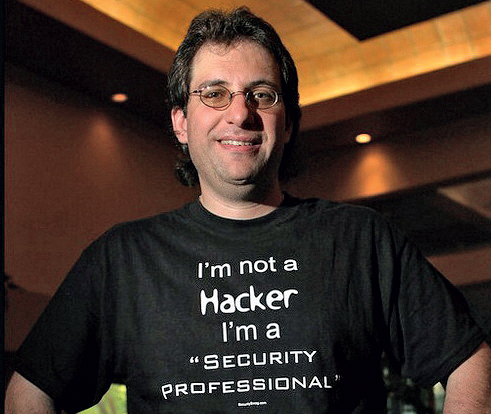

С помощью простых инструментов и хитрых психологических приемов киберпреступники завладевают учетными записями пользователей, крадут личные данные и действуют от имени своих жертв. В восьмидесятые годы Кевин Митник (на фото) стал самым известным социальным хакером. Он применял социальную инженерию против компаний, чтобы добраться до их внутренних данных. В списке его жертв — Motorola, Nokia, Sun, Fujitsu Siemens и даже Пентагон.

В восьмидесятые годы Кевин Митник (на фото) стал самым известным социальным хакером. Он применял социальную инженерию против компаний, чтобы добраться до их внутренних данных. В списке его жертв — Motorola, Nokia, Sun, Fujitsu Siemens и даже Пентагон.

Исправить ошибки в программном обеспечении позволяют патчи. Но есть одна уязвимость в системе безопасности, которую невозможно закрыть, — это человек. Киберпреступникам, знающим, как манипулировать пользователем, легче проникнуть в систему таким путем, чем напрямую через операционную систему или браузер. Их добыча — учетные записи, приносящие в интернет-подполье серьезный доход. Их метод — социальное хакерство. Так называется обостренная форма социальной инженерии, которая угрожает в настоящее время прежде всего пользователям Facebook, а также других соцсетей. Только тот, кто разглядит в таких махинациях психологические уловки, сможет защититься от социальных хакеров.

Facebook: копание в мусорном ведре

Традиции социальной инженерии, являющейся настоящим искусством обмана, восходят к далекому прошлому. Долгое время она использовалась прежде всего против компаний. Хакеры манипулировали сотрудниками и обманывали их, чтобы добраться до ценной информации. Поводом для таких атак часто были, казалось бы, безобидные данные — в частности, схемы организационной структуры фирмы. Нередко их получали необычными способами — например, такими, как «ныряние в мусорный бак», то есть поиск документов в контейнере для отходов. Затем появились Google и Facebook, и тогда подобные данные стало удобно искать, не выходя из дома. Вместо того чтобы рыться в мусоре, через социальные сети можно выявлять связи человека, ставшего целью хакера, и вместе с тем его предпочтения.

Классический метод. Претекстинг — это заранее сформулированная легенда, с помощью которой можно обмануть других. Кевин Митник был мастером претекстинга. С помощью имеющейся в его распоряжении информации хакер выдает себя, к примеру, за сотрудника какого-либо ведомства и выуживает у служащих информацию о внутренних делах компании. Иллюстрация: кадр из ролика о фильме про Джеймса Бонда «Доктор Ноу.» производство United Artists, 1962 год. Режиссер Терренс Янг. Источник — YouTube В «цифровом мусорном ведре» Facebook злоумышленники находят данные о миллионах пользователей, которые можно обратить в деньги: адреса электронной почты, номера телефонов, политические взгляды, учетные записи на других веб-сервисах, намеки на пароли и т. д. Как показало исследование поставщика услуг в области безопасности secure.me, 77% европейских пользователей делятся на Facebook той или иной информацией.

Классический метод. Претекстинг — это заранее сформулированная легенда, с помощью которой можно обмануть других. Кевин Митник был мастером претекстинга. С помощью имеющейся в его распоряжении информации хакер выдает себя, к примеру, за сотрудника какого-либо ведомства и выуживает у служащих информацию о внутренних делах компании. Иллюстрация: кадр из ролика о фильме про Джеймса Бонда «Доктор Ноу.» производство United Artists, 1962 год. Режиссер Терренс Янг. Источник — YouTube В «цифровом мусорном ведре» Facebook злоумышленники находят данные о миллионах пользователей, которые можно обратить в деньги: адреса электронной почты, номера телефонов, политические взгляды, учетные записи на других веб-сервисах, намеки на пароли и т. д. Как показало исследование поставщика услуг в области безопасности secure.me, 77% европейских пользователей делятся на Facebook той или иной информацией.

Стоимость подобных сведений колеблется от десятков до сотен рублей — в зависимости от объема данных и страны проживания пользователя. Данные о людях из процветающих западных государств на черном рынке ценятся больше, чем о жителях бедных стран. Прибыльным этот бизнес становится при наличии больших объемов украденной информации, поэтому хакеры и хакерские группы на специальных форумах продают не отдельные аккаунты, а сразу сотни или тысячи.

Конечной целью любой атаки является непосредственный доступ к аккаунту пользователя. Он позволяет не только завладеть личными данными жертвы, но и охотиться за учетными записями ее друзей. Эффективным инструментом для таких атак служат приложения — небольшие программы, которые позволяют решать различные прикладные задачи в рамках Facebook, — игры, календари дней рождений с напоминаниями и многое другое. Особо привлекательны для пользователей приложения, обещающие возможности, которых нет на Facebook, такие как кнопка «Мне не нравится». Опыт последних лет показывает, что пользователи этой соцсети, не задумываясь, кликают по такому контенту, особенно если приложение порекомендовал кто-то из друзей. То, что его аккаунт был взломан, сначала никто не подозревает. Но даже те, кто проявляет осторожность, могут стать жертвой социального хакерства, попавшись на другую уловку. Если при открытии распространяемого киберпреступниками приложения отклонить запрос на доступ к информации щелчком по кнопке «Не разрешать», пользователь окажется не снова в своем профиле, а на поддельной главной странице Facebook. Эта кнопка содержит веб-адрес, и при клике по ней происходит перенаправляется на фишинговый сайт — его можно распознать по неправильному URL. После того как пользователь введет здесь свои регистрационные данные, он снова окажется в своем профиле Facebook, однако теперь злоумышленники будут знать его логин и пароль. Неосторожный человек, скорее всего, ни о чем не догадается. Поставить такую ловушку предельно просто. Наборы инструментальных средств, такие как Tinie, с помощью которых хакеры могут создавать приложения, стоят всего 800 рублей. А создают их сразу в большом количестве — на случай, если одно из них окажется в черном списке Facebook.

Атака на аккаунт: грубое вторжение

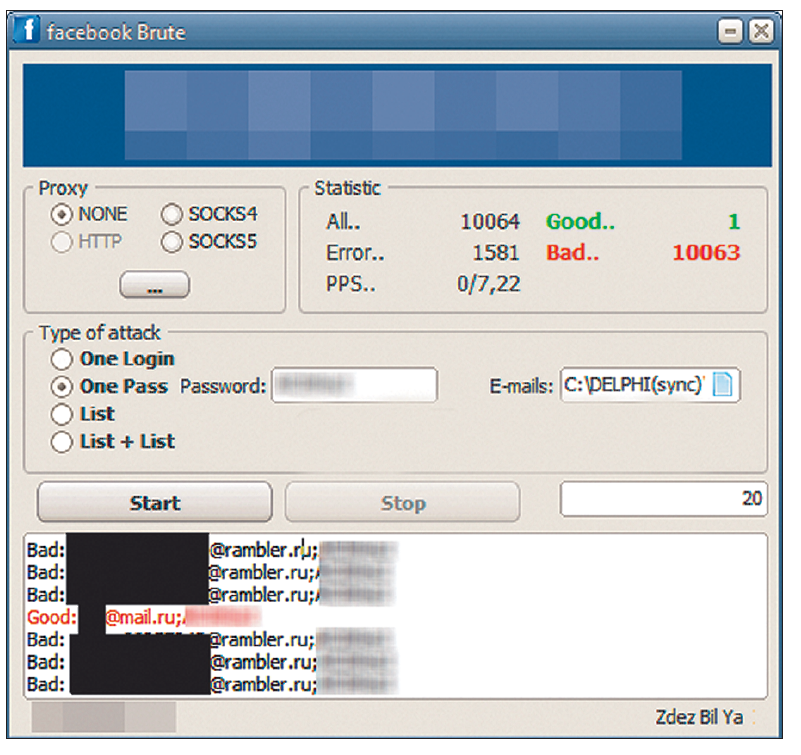

Более прямой, хотя и менее изящный путь к аккаунту жертвы — это взлом пароля. Производительные процессоры и графические чипы делают возможной атаку методом «грубой силы» (brute force) прежде всего тогда, когда пользователи, к радости мошенников, используют слишком простые комбинации. Ведь быстро взламываются только незатейливые пароли, представляющие собой слово («password»), типичное сочетание цифр («123456») или очень короткую и очевидную последовательность символов («qwerty»). На хакерских форумах можно найти программы со встроенными словарями, которые в первую очередь проверяют типичные пароли. Точно так же подбираются необходимый для входа в учетную запись адрес электронной почты или имя пользователя.

Киберпреступники, конечно же, применяют и классические методы. Кейлоггеры, перехватывающие пароли, или трояны, отслеживающие обмен данных, остаются эффективным оружием. По-прежнему пользуется популярностью и кража cookie-файлов, получившая распространение благодаря плагину Firefox Firesheep, с помощью которого в общественных сетях можно перехватывать передаваемые в незашифрованном виде cookies текущей сессии и действовать от имени жертвы. Сейчас это уже невозможно проделать на настольных ПК, так как Facebook по умолчанию шифрует процедуру авторизации. Наименее защищены мобильные устройства, прежде всего на базе ОС Android. С помощью приложений, таких как FaceNiff или DroidSheep, хакеры могут проникать в пользовательские аккаунты при наличии доступа к сети, в которой работают их владельцы. Такая угроза возникает прежде всего при подключении к Wi-Fi в общественных местах.

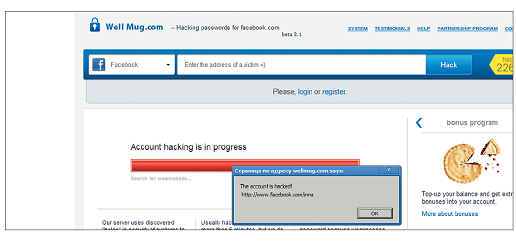

В среде хакеров спрос на подобные виды «оружия» настолько велик, что уже появились мошенники, которые пытаются провести других мошенников. Так, встречаются обманные «сервисы», например wellmug.com, обещающие взлом аккаунтов на Facebook за считанные секунды. Требуется лишь ввести адрес электронной почты жертвы, вскоре после чего появляется подтверждение, что пароль взломан. Чтобы посмотреть его, необходимо перечислить через Western Union или Bitcoin $200, которые, конечно же, уйдут в пустоту.

Социальное хакерство настолько востребовано, что существуют сервисы, вымогающие деньги у незадачливых злоумышленников Ценности: пароль и адрес почты

Социальное хакерство настолько востребовано, что существуют сервисы, вымогающие деньги у незадачливых злоумышленников Ценности: пароль и адрес почты

Хакеры, преуспевшие в охоте на аккаунты пользователей, являются обладателями самого ценного цифрового товара — паролей. Это не только ключи к самым различным данным в учетных записях жертв — во многих случаях они также открывают двери к аккаунтам в других сервисах: Google, Amazon, eBay, PayPal, почта и многое другое. Различные опросы прошлых лет показали, что более половины интернет-пользователей устанавливают один и тот же пароль на несколько аккаунтов (или даже все). В отличие от обычных персональных данных стоимостью несколько рублей один-единственный пароль может оцениваться в 6000 рублей. Эта цифра стала известна в ходе судебного процесса между двумя кувейтскими миллиардерами, один из которых заказал китайской группе хакеров Invisible Hacking Group взломать пароль от электронной почты другого.

Данный случай из деловой сферы показывает, что социальное хакерство направлено не только против частных пользователей, но ставит под угрозу и другие области. Это подтверждает также недавно опубликованное исследование поставщика услуг в области безопасности Imperva, который все чаще видит заказчиков таких атак в компаниях и государственных организациях. Могут оказаться в опасности даже человеческие жизни — например, когда через социальные сети становятся известны детали о планируемых военных операциях. Так, в марте 2010 года израильским военным пришлось отменить боевые действия на западном берегу реки Иордан, потому что один солдат разгласил на Facebook время и место их проведения.

«Железная» приманка Современный вариант троянского коня — это содержащий вредоносное ПО носитель информации, который хакер намеренно «теряет», чтобы любопытные пользователи таким образом заразили сеть своей компании. В качестве «наживки» может выступать любое компактное устройство — например, MP3-плеер.

«Железная» приманка Современный вариант троянского коня — это содержащий вредоносное ПО носитель информации, который хакер намеренно «теряет», чтобы любопытные пользователи таким образом заразили сеть своей компании. В качестве «наживки» может выступать любое компактное устройство — например, MP3-плеер.

Коварная кнопка «Мне нравится»

По словам эксперта в сфере безопасности компании Symantec Штефана Веше, самым распространенным на сегодняшний день методом является так называемый «like baiting». Через размещение постов, чат или прямые сообщения хакер от имени подвергшегося взлому пользователя рассылает подготовленные ссылки в качестве приманки (англ. bait). Зачастую они ведут на фан-страницы Facebook, которые, к примеру, обещают купон на скидку тем, кто станет фанатом этой страницы. Купон будет доступен после нажатия на кнопку «Мне нравится». С помощью следующего далее опроса хакер получает другую информацию о пользователе и даже зарабатывает немного денег. «Посредник получает вознаграждение от поставщика опросов, — говорит Штефан Веше, — составляющее от 20 центов до $50 в зависимости от объема и запрашиваемой информации».

Социальные сети являются хлебным местом и для мошенников. Так, в феврале одному американскому студенту на Facebook угрожал некий «друг» из Англии. Он требовал $500, а иначе обещал опубликовать приватное видео студента. В другом случае калифорнийцу удалось взломать пароли от электронной почты нескольких сотен женщин. Для этого он воспользовался стандартной функцией восстановления пароля, предлагаемой почтовыми сервисами, и ответил на секретные вопросы с помощью информации из профилей Facebook (например, «любимый цвет» или «девичья фамилия матери»). Найденными в почтовых аккаунтах фотографиями, в том числе интимного характера, он шантажировал нескольких женщин или отправлял фотографии сразу всем почтовым контактам жертвы. В других случаях он использовал адрес электронной почты, чтобы восстановить пароль от учетной записи Facebook и получить к ней доступ.

С помощью настоящих программ для взлома паролей хакеры на самом деле способны атаковать аккаунты пользователей Хакеры, которые, как в этом случае, действуют на Facebook от имени жертвы, пользуются огромным преимуществом, которого не было в социальной инженерии до появления этой соцсети. Когда раньше хакер осуществлял атаку по телефону от чужого имени, ему приходилось реагировать в режиме реального времени, а значит, ему нужна была убедительная легенда, которую он мог бы изложить без промедления. На Facebook у него есть больше времени на то, чтобы отреагировать на сообщения или ответить в чате. За это время можно навести справки о жертве и продумать хороший ответ.

С помощью настоящих программ для взлома паролей хакеры на самом деле способны атаковать аккаунты пользователей Хакеры, которые, как в этом случае, действуют на Facebook от имени жертвы, пользуются огромным преимуществом, которого не было в социальной инженерии до появления этой соцсети. Когда раньше хакер осуществлял атаку по телефону от чужого имени, ему приходилось реагировать в режиме реального времени, а значит, ему нужна была убедительная легенда, которую он мог бы изложить без промедления. На Facebook у него есть больше времени на то, чтобы отреагировать на сообщения или ответить в чате. За это время можно навести справки о жертве и продумать хороший ответ.

При таких обстоятельствах Facebook и в будущем останется предпочтительной целью хакеров, применяющих все новые стратегии атак. Следующим шагом может стать направленный фишинг (Spear Phishing). Он подразумевает адресные фишинговые атаки, базирующиеся на психологических профилях, которые составляются автоматически на основе данных Facebook. Для борьбы с ними этот сервис создает команду примерно из 300 инженеров в области безопасности и аналитическую систему, которые будут стоять на страже социальной сети. Кроме того, в конце апреля Facebook начал сотрудничество с компаниями в области безопасности McAfee, Sophos, Symantec и Trend Micro, чтобы повысить эффективность фильтрации опасных ссылок. Однако вышеперечисленные уязвимости, связанные с человеческим фактором, может закрыть только каждый пользователь самостоятельно — с помощью здоровой подозрительности по отношению к контенту и людям в социальных сетях.

Как защитить себя?

- Не принимайте в Facebook запросы на добавление в друзья от людей, которых вы не знаете.

- В случае сомнений проверьте этого человека другим способом.

- Будьте осторожны с приложениями Facebook, которые требуют дополнительной авторизации.

- Регулярно удаляйте старые приложения через меню «Настройки конфиденциальности | Реклама, приложения и веб-сайты».

- Используйте сложный пароль (минимум десять знаков, цифры и специальные символы) и регулярно меняйте его.

- Поддерживайте в актуальном состоянии ваше ПО, прежде всего браузер и антивирусную программу.

- Проверяйте URL, прежде чем авторизоваться в Facebook или других веб-сервисах.

Имплантаты как цель атаки

Сначала компании, затем учетные записи пользователей — следующим шагом станут хакерские атаки на само человеческое тело.

Угроза здоворовью

Для контроля за состоянием и обновления ПО имплантатов, а также наблюдения за здоровьем пациента используется радиосвязь. Но из-за необходимости экономить заряд аккумулятора имплантаты не поддерживают шифрование данных. В результате одному из специалистов компании McAfee удалось проделать определенные действия с инсулиновой помпой, вызвавшие практически мгновенную потерю заряда, что в реальных условиях может привести к смерти пациента. Профессор Кевин Фу из университета Массачусетса совершал манипуляции с имплантируемым дефибриллятором, который активизируется при нарушении ритма сердца, чтобы нормализовать его работу. Он поймал радиосигнал, с помощью которого смог затем отключить имплантат.

Защита от биохаркеров

В Массачусетском технологическом институте исследователи в настоящее время разрабатывают решение, которое способно защитить от таких атак. Генератор помех (Shield), который пациент носит с собой, блокирует сигналы недоброжелателей. Сложность состоит в том, чтобы исключить воздействие помех на радиосигнал имплантата. Для этого генератор должен быть точно настроен на имплантат, чтобы последний распознавал и отфильтровывал его сигнал. Для каждого постороннего сигнала Shield создает помехи с частотой появления ошибочных битов более 50%.

Читайте нас в социальных сетях

Читайте нас в социальных сетях