Новая вредоносная атака заразила в Google Play 206 приложений и игр-симуляторов

Особая разновидность рекламного вредоносного ПО была обнаружена в 206 приложениях, а общее количество скачиваний из Google Play достигло почти 150 миллионов.

Исследователи Check Point Research обнаружили новую вредоносную кампанию в магазине Google Play. Google был быстро уведомлен и удалил зараженные приложения из магазина Google Play. Check Point назвал эту вредоносную программу SimBad, так как большая часть зараженных приложений представляет собой игры-симуляторы.

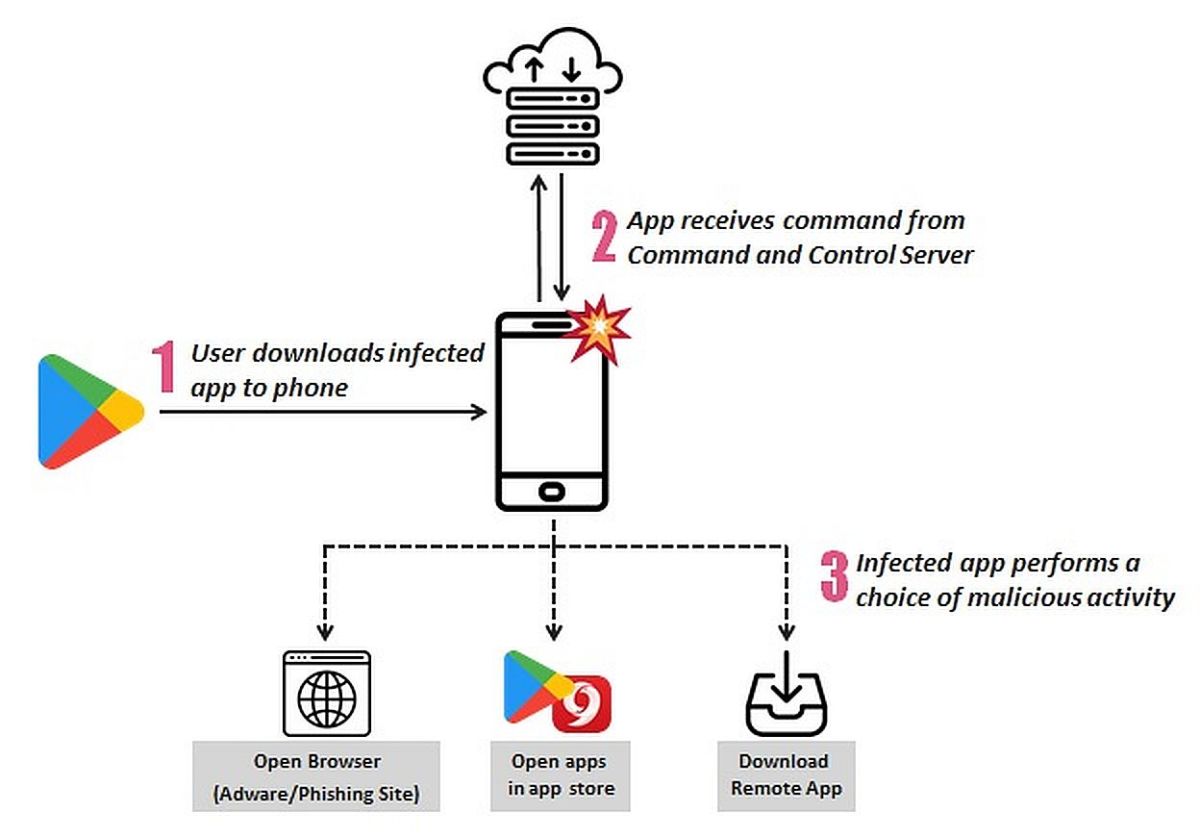

Инструментарий SimBad можно специалисты разделили на три группы: показ рекламы, фишинг и доступ к другим приложениям. Встроенная в приложение возможность открывать заданный URL-адрес в браузере позволяло скрывающемуся за SimBad злоумышленнику создавать фишинговые страницы для нескольких платформ и открывать их в браузере, тем самым запускать фишинг-атаки на пользователя.

Кроме того, зловред может самостоятельно открывать магазины приложений, такие как Google Play и 9Apps, и устанавливать удаленное приложение с назначенного сервера. Так он может в любое время установить новое вредоносное ПО и увеличить свою прибыль.

Согласно списку Check Point Research, зараженное вирусом SimBad приложение Snow Heavy Excavator Simulator было скачано более 10 000 000 раз. После оповещения о проблеме, зараженные приложения были быстро удалены.

Цепочка заражения

Как только пользователь загружает и устанавливает одно из зараженных приложений, SimBad регистрирует себя в манифестах BOOT_COMPLETE и USER_PRESENT, что позволяет SimBad выполнять действия после того, как устройство завершит загрузку и пока пользователь использует свое устройство соответственно.

После установки вредоносная программа подключается к указанному командному серверу для выполнения определенных действий. SimBad обладает широкими возможностями, таких как удаление значка с панели запуска, что усложняет его удаление пользователем, запуск фоновой рекламы и открытие браузера с заданным URL-адресом.

Что скрывается за атакой SimBad?

Командный сервер, наблюдаемый в этой кампании, — www[.]addroider.com. На этом сервере запущен экземпляр Parse Server (исходный код на GitHub), версия с открытым исходным кодом инфраструктуры Parse Backend, которая представляет собой модель, позволяющую разработчикам веб-приложений и мобильных приложений связывать свои приложения с бэкэнд-облачным хранилищем и API-интерфейсы, предоставляемые фоновыми приложениями, а также такие функции, как управление пользователями, push-уведомления и многое другое.

Домен addroider[.]сom был зарегистрирован через хостинг GoDaddy и использует службу защиты конфиденциальности. При заходе на домен из браузера вы получаете страницу входа, очень похожую на другие панели вредоносных программ. Ссылки регистрации «Register» и «Sign Up» не работают и «перенаправляют» пользователя обратно на страницу входа.

Согласно анализу RiskIQ, срок действия домена истек 7 месяцев назад. В результате, возможно, вы просматриваете взломанный, присвоенный домен, который изначально использовался на законных основаниях, но теперь участвует в злоумышленных действиях.

Исследователи Check Point полагают, что разработчики не были в курсе вредоносного содержания RXDrioder SDK, так как, согласно исследованию, кампания не была ориентирована на конкретную страну и была разработана другим разработчиком.

Сейчас SimBad действует как рекламное вредоносное приложение, открывая рекламные страницы, однако обладает большим функционалом, способным на большую угрозу.

Возможно, вы уже установили зараженное приложение и не знаете об этом. Найти его позволит полный список зараженных приложений, размещенный на официальном сайте.

Читайте также:

- Закрываем уязвимости на смартфонах и планшетах с Android

- Антивирус для смартфона: как защитить устройство на базе Android

- «Лаборатория Касперского» представила новое антивирусное решение Kaspersky Security Cloud

Фото: компания-производитель

Читайте нас в социальных сетях

Читайте нас в социальных сетях