Новые уязвимости платежных систем

Развитие новых технологий позволит сделать процесс совершения покупок еще более быстрым и простым. Но при использовании платежных систем возрастает и опасность мошеннических действий.

Развитие новых технологий позволит сделать процесс совершения покупок еще более быстрым и простым. Но при использовании платежных систем возрастает и опасность мошеннических действий. Будь то касса супермаркета, заправочная станция или интернет-магазин — безналичная оплата давно стала привычной в повседневной жизни. В будущем покупки будут осуществляться еще быстрее, преимущественно бесконтактным способом — с помощью специальных карт или смартфонов. В этой сфере финансовые институты делают ставку прежде всего на технологию NFC (Near Field Communication — коммуникация ближнего поля). Она позволяет записывать всю необходимую информацию на небольшой RFID-чип. Но надежны ли такие технологии? CHIP расскажет о том, насколько просто злоумышленник может выведать важные данные, и покажет методы, позволяющие взломать любой NFC-чип.

Будь то касса супермаркета, заправочная станция или интернет-магазин — безналичная оплата давно стала привычной в повседневной жизни. В будущем покупки будут осуществляться еще быстрее, преимущественно бесконтактным способом — с помощью специальных карт или смартфонов. В этой сфере финансовые институты делают ставку прежде всего на технологию NFC (Near Field Communication — коммуникация ближнего поля). Она позволяет записывать всю необходимую информацию на небольшой RFID-чип. Но надежны ли такие технологии? CHIP расскажет о том, насколько просто злоумышленник может выведать важные данные, и покажет методы, позволяющие взломать любой NFC-чип.

Однако опасности кроются не только в новых технологиях. Применяя все более изощренные методы, мошенники проводят махинации с банкоматами, взламывают терминалы в магазинах, внедряют вредоносные программы через QR-коды и крадут миллионы с кредитных карт в результате только одной атаки. Как защитить себя от кражи данных и как действовать в случае мошенничества, покажет наш план действий в чрезвычайных ситуациях.

NFC: открытые данные платежных карт

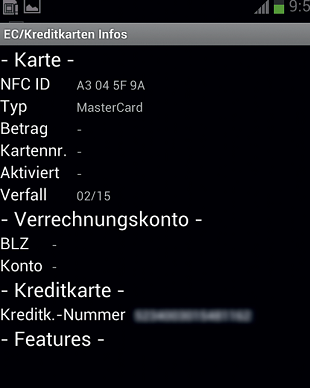

То, что информация на кредитках с NFC-чипом не зашифрована, известно уже давно. Еще в феврале этого года хакер Кристин Паже продемонстрировала на хакерской конференции ShmooCon (Вашингтон, США) считывание номера кредитной карты и даты истечения ее срока действия. А на сегодняшний день уже существуют приложения для смартфонов, позволяющие получить такую информацию.

|

Номер кредитной карты может быть быстро выявлен с помощью смартфона, поддерживающего технологию NFC. В конце июня соответствующее приложение было размещено даже на Play Market. Спустя некоторое время информация была удалена, но ее успели скачать от 100 до 500 раз, и сегодня данный инструмент, как и прежде, без проблем можно найти в Интернете. |

Впрочем, некоторые важные сведения не записываются на NFC-чип, например трехзначный CVV — код проверки подлинности, указываемый на обратной стороне карты. Таким образом, если злоумышленник захочет совершить покупку в Интернете с помощью похищенных данных, то это он сможет сделать только в магазинах, не требующих кода проверки. Для MasterCard и Visa это предусмотренный риск, которому подвержены и обычные карты. Ведь в тот момент, когда клиент выпускает карту из своих рук (например, в ресторане), каждый может скопировать номера, включая CVV. Но этот недостаток безопасности можно легко компенсировать, подключив услугу SMS-уведомлений о произведенных транзакциях.

Relay-атаки: угрозы будущего для NFC

Опасность радиообмена смогли продемонстрировать два ученых из университета Тель-Авива в Израиле. С помощью их метода можно записать весь обмен данными — как заявляют исследователи, даже в том случае, если карта и считывающее устройство используют сложные алгоритмы аутентификации и шифрования.

В NFC-картах Sparkasse открывается доступ к последним 15 платежам и последним трем поступлениям. Банк рассматривает это как полезную услугу и даже предлагает приложения для считывания данной информации. Ну а специалисты по информационной безопасности, напротив, опасаются скрытого наблюдения за клиентами.

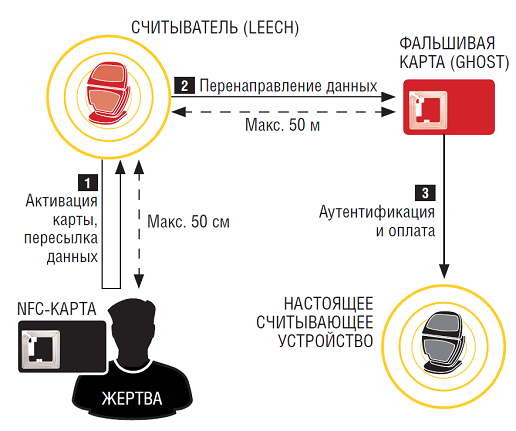

Так называемая Relay-атака проводится посредством самодельного считывающего устройства (Leech) и фальшивой карты (Ghost). С их помощью между картой клиента и считывающим устройством продавца подключается своего рода ретранслятор (см. схему в конце раздела). За счет этого может быть реализован следующий сценарий атаки: злоумышленник приближается на улице к жертве, активирует своим считывателем карту клиента и передает данные на удаленную фальшивую карту своего сообщника, который, таким образом, может совершить покупку за средства жертвы.

Наибольшие трудности в проведении Relay-атаки у исследователей вызывало расстояние между картой клиента и считывателем, которое, согласно нормам ISO, составляет несколько сантиметров. Данное препятствие ученые преодолели, усилив сигнал, и добились вместо 10 см дистанции в 50 см. Для чистоты передачи данных специальное ПО фильтрует фоновые помехи. Считывающее устройство (Leech) перенаправляет данные на фальшивую карту (Ghost), которая может быть удалена на расстояние до 50 м. Трюк заключается в том, что эта карта содержит не пассивный NFC-чип, как в карте клиента, а активный, на который может производиться запись. Данный метод показывает, каких опасностей стоит ожидать в будущем, после распространения NFC-карт.

В результате Relay-атаки злоумышленники могут использовать для оплаты любую NFC-карту. Для этого сначала устройство Leech (1) активирует карту жертвы и перенаправляет принятые данные на поддельную карту Ghost (2) . Этой картой преступник может оплатить покупку на кассе (3) . Атака осуществляется в реальном времени.

В результате Relay-атаки злоумышленники могут использовать для оплаты любую NFC-карту. Для этого сначала устройство Leech (1) активирует карту жертвы и перенаправляет принятые данные на поддельную карту Ghost (2) . Этой картой преступник может оплатить покупку на кассе (3) . Атака осуществляется в реальном времени.

Веб-сервисы: кража данных упрощается

Веб-сервисы являются излюбленным местом для хакеров, так как в случае удачного проникновения в базу данных они получают сразу тысячи имен, электронных адресов, данных учетных записей и номеров кредитных карт. Многие люди используют одни и те же данные для авторизации на разных онлайн-платформах. Так что злоумышленникам достаточно сопоставить собранную информацию с платежными системами типа PayPal или «Яндекс.Денег» для того, чтобы похитить средства.

Но иногда и этого не надо: в прошлом году в результате крупнейшего в истории Интернета скандала в области информационной безопасности, названного Sony Hack, у компании были похищены не только имена, адреса и пароли около 100 млн пользователей, но также и номера их кредитных карт. Sony хранила эти данные на серверах компании незашифрованными — защищен был только трехзначный код CVV. Этот и другие подобные веб-сервисы, такие как Xbox Live или iTunes, всегда будут целью хакеров. Проблема в том, что в них клиент практически не имеет возможности самостоятельно защитить свою информацию, особенно тогда, когда необходимо, например, ввести данные кредитной карты. Несмотря на это, можно снизить риск похищения личных сведений. Как это сделать, читайте в блоке на странице №3 QR-коды: напечатанный вирус

Все чаще продавцы используют QR-коды для предоставления клиентам дополнительной информации или для того, чтобы направить на страницу интернет-магазина. Так как QR-коды не показывают ссылку, которая скрывается за изображением, таким образом можно внедрить вредоносную программу или направить на фишинговый сайт. Простым способом является, например, включение в сообщение электронной почты QR-кода вместо ссылки или завлечение пользователя на сайты мнимыми скидками. В конце прошлого года «Лаборатория Касперского» обнаружила целый ряд вредоносных QR-кодов на различных веб-страницах.

Тем не менее сервис PayPal уже проводит пилотный проект оплаты покупок с помощью QR-кодов. Правда, как и в каждой системе онлайн-платежей, здесь имеются свои слабые места: вредоносные программы в смартфонах уже давно не редкость. Например, троян может манипулировать устройством и переводить средства на другой счет.

Смартфоны: скимминг

В то время как риск использования QR-кодов еще можно предусмотреть, гораздо более опасной может оказаться другая разработка: компания PayPal тестирует платежную систему PayPal Here, которая позволит любому смартфону принимать кредитные карты к оплате. Для этого продавец подсоединяет считывающее устройство к телефону через гнездо наушников и устанавливает соответствующее приложение. Идея заключается в том, что в будущем любой человек сможет таким образом принимать оплату кредитной картой.

Сам принцип уже не нов. Основатель Twitter Джек Дорси на протяжении двух лет предлагает схожую систему Square — в обращении, вероятно, находится уже не менее 500 000 считывающих устройств. Насколько это упрощает оплату, настолько проще и мошенничество, так как смартфоном легко манипулировать. Злоумышленнику достаточно всего лишь запустить работающее в фоновом режиме вредоносное ПО или скопировать приложение с дизайном PayPal или Square. Но и настоящий продавец может невольно стать соучастником хакера, если непреднамеренно загрузит на устройство вредоносную программу. Устройства от PayPal и Square считывают при сканировании карты информацию с магнитной полосы и функционируют пока только в США.

PIN-код можно считывать

Магнитная полоса слишком ненадежна и считается уже устаревшей, но, вопреки этому, все кредитные и дебетовые карты выпускаются с этой полосой. Эту уязвимость используют скиммеры для манипуляций с банкоматом. Для предотвращения подобных махинаций банки модернизируют свое оборудование. В банкоматах все чаще используется механизм «джиттер» и приемное устройство специальной антискимминговой формы. В режиме «джиттер» карта втягивается в приемник резкими движениями вперед-назад, что делает практически невозможным считывание с магнитной ленты сторонними устройствами, а специальная форма приемника усложняет размещение накладки скиммера в приемном устройстве. В частности, из-за этого мошенники сконцентрировались на более доступных целях. Последним трендом является проникновение в системы супермаркетов для манипуляций с их платежными устройствами.

Банки принимают меры против скимминга — например, используют специальную форму приемного лотка, которая препятствует установке накладок.

Банки принимают меры против скимминга — например, используют специальную форму приемного лотка, которая препятствует установке накладок.

Для дополнительной защиты в европейские карты интегрирован также EMV-чип (Europay International, MasterCard и Visa), использующийся для авторизации. Но и в этом механизме безопасности есть свои «прорехи». В 2010 году ученые университета Кембриджа доказали: защиту EMV-карт можно обойти таким образом, что украденная карта будет принимать любой PIN-код.

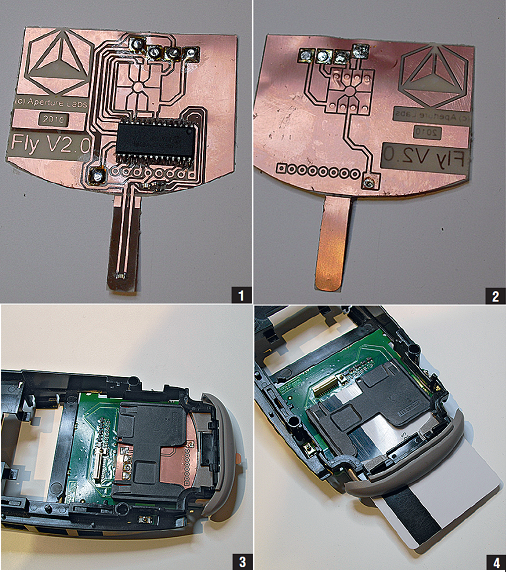

Кроме того, на конференции по безопасности CanSecWest 2011 в Ванкувере (Канада) некоторые ученые демонстрировали процесс похищения PIN-кода с помощью очень тонкого EMV-скиммера, размещенного в приемном лотке банкомата. Но, так как EMV-скиммер не считывает других данных, PIN-код бесполезен без оригинала карты или дубликата.

Невидимый скиммер. Задняя поверхность EMV-скиммера с накопителем данных (1). Передняя поверхность скиммера с контактами для EMV-чипа (2). Скиммер настолько тонкий, что без проблем размещается в приемном лотке (3) и незаметно считывает PIN-код карты (4).

Невидимый скиммер. Задняя поверхность EMV-скиммера с накопителем данных (1). Передняя поверхность скиммера с контактами для EMV-чипа (2). Скиммер настолько тонкий, что без проблем размещается в приемном лотке (3) и незаметно считывает PIN-код карты (4).

Защита от Интернет-преступников

Использование предоплаченных карт Если вы нечасто рассчитываетесь кредитной картой или используете веб-сервисы, то предоплаченная карта (например Visa Prepaid, MasterCard Prepaid) будет наилучшим решением. В случае мошенничества вы потеряете только предварительно размещенные на ней средства.

ЗАЩИТА: банкоматы, веб-сервисы Проверка ссылок и QR-кодов Ссылки в сообщениях электронной почты проверяйте, наводя указатель мыши на область ссылки. Для QR-кодов можно использовать приложения, которые отображают ссылку перед ее активацией (например Barcode Scanner от ZXing-Team или BeeTagg QR Reader от Connvision AG).

ЗАЩИТА: веб-сервисы, онлайн-банкинг, личные данные Обновление антивирусных баз для ПК и смартфона Только самая свежая версия антивирусного ПО защитит вас дома и в пути. Также вы должны иметь мультизагрузочный аварийный диск, который содержит различные инструменты для проверки и восстановления системы. Создать его можно, например, с помощью приложения Sardu.

ЗАЩИТА: веб-сервисы, онлайн-банкинг, личные данные Активация услуги SMS-информирования Если вы активируете в вашем банке услугу SMS-уведомлений, то автоматически будете получать информацию по каждому движению средств на счете и сможете сразу обнаружить злоупотребление.

ЗАЩИТА: банкоматы, веб-сервисы, онлайн-банкинг Использование разных паролей и адресов E-Mail Никогда не устанавливайте один и тот же пароль на разных веб-сервисах. Для маловажной регистрации лучше использовать одноразовый адрес электронной почты, который можно создать, к примеру, на trash-mail.com.

ЗАЩИТА: веб-сервисы Действия в случае мошенничества

Блокирование кредитных и дебетовых карт Если вы потеряли свою карту или подозреваете злоупотребление, необходимо ее заблокировать. Помимо банковских карт вы также можете деактивировать аккаунт онлайн-банкинга и SIM-карту мобильной связи.

Уведомление банка о мошеннических действиях с картой и счетом Если вы обнаружили на вашем счету какие-либо непонятные транзакции, то для возврата средств необходимо уве домить об этом ваш банк или организацию, выдавшую кредитную карту. Соответствующий телефон вашего финансового учреждения можно найти на выписке из банковского счета или счетах банка. Учитывайте, что, как правило, срок для уведомления составляет 30 дней.

Использование системы защиты покупателя PayPal Если вы не получили товар, оплаченный через PayPal, то в течение 45 дней вам необходимо связаться с продавцом. В системе PayPal это можно сделать в «Центре разрешения проблем». Если это не принесло результата, то в течение 20 дней необходимо подать «Претензию покупателя». Получите ли вы свои деньги обратно, зависит от решения PayPal, которое принимается «на основании информации от обеих сторон».

Уведомление о взломе аккаунта PayPal Если ваш аккаунт PayPal был взломан, необходимо изменить пароль на данном веб-сайте.

Читайте нас в социальных сетях

Читайте нас в социальных сетях