Black Hat 2015: взлом автомобилей

Неважно, какую киберзащиту устанавливают производители автомобилей — хакеры действуют на опережение. А причина кроется в провальной политике обновления.

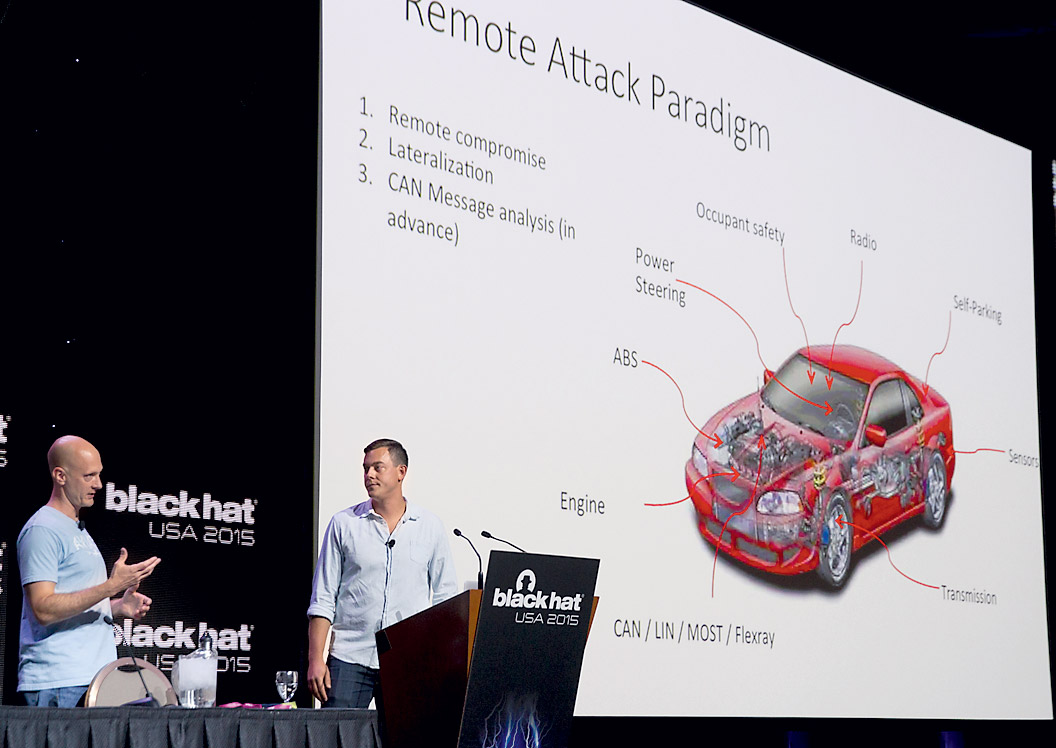

В этом году на конференции Black Hat Чарли Миллер и Крис Валазек показали, как можно захватить автомобильный компьютер. Подобное уже демонстрировали в прошлом году. Однако теперь хакерам уже не нужно сидеть непосредственно в автомобиле и через кабель подключать свой ноутбук к бортовой системе: все работает удаленно, через Интернет.

В качестве жертвы был выбран актуальный внедорожник Jeep. Он оснащен системой сбора данных UConnect. С ее помощью владелец может через приложение считывать различную информацию, например, узнать местонахождение транспортного средства.

Миллер и его партнер использовали эту систему как лазейку, ведь у каждого автомобиля, оснащенного UConnect, есть IP-адрес для доступа к нему через Сеть. Хакеры нашли его посредством специальных поисковых запросов в мобильной сети Sprint, которую используют машины. Затем через уязвимость нулевого дня в микропрограммном обеспечении бортового компьютера они переписали часть операционной системы.

Хакеры получили контроль над рулевым управлением, тормозом, газом и почти всеми электронными системами автомобиля, например, вентиляцией, радио или центральной блокировкой дверей. Группа Fiat-Chrysler, производитель уязвимой модели Jeep, отреагировала быстро и опубликовала патч. Но обновление требует хлопотной загрузки с USB-флешки, что для многих владельцев автомобиля слишком утомительно. Поэтому 1,4 млн машин были отозваны производителем для апдейта ПО.

Как это можно сделать по-другому, показывает Tesla. Здесь у всех транспортных средств обновление производится через беспроводное соединение. От хакерских атак это не защитит, и эти автомобили уже подвергались взлому. Однако программные ошибки были исправлены в течение нескольких дней без необходимости обращения в автосервис.

Надежно запертых авто не существует

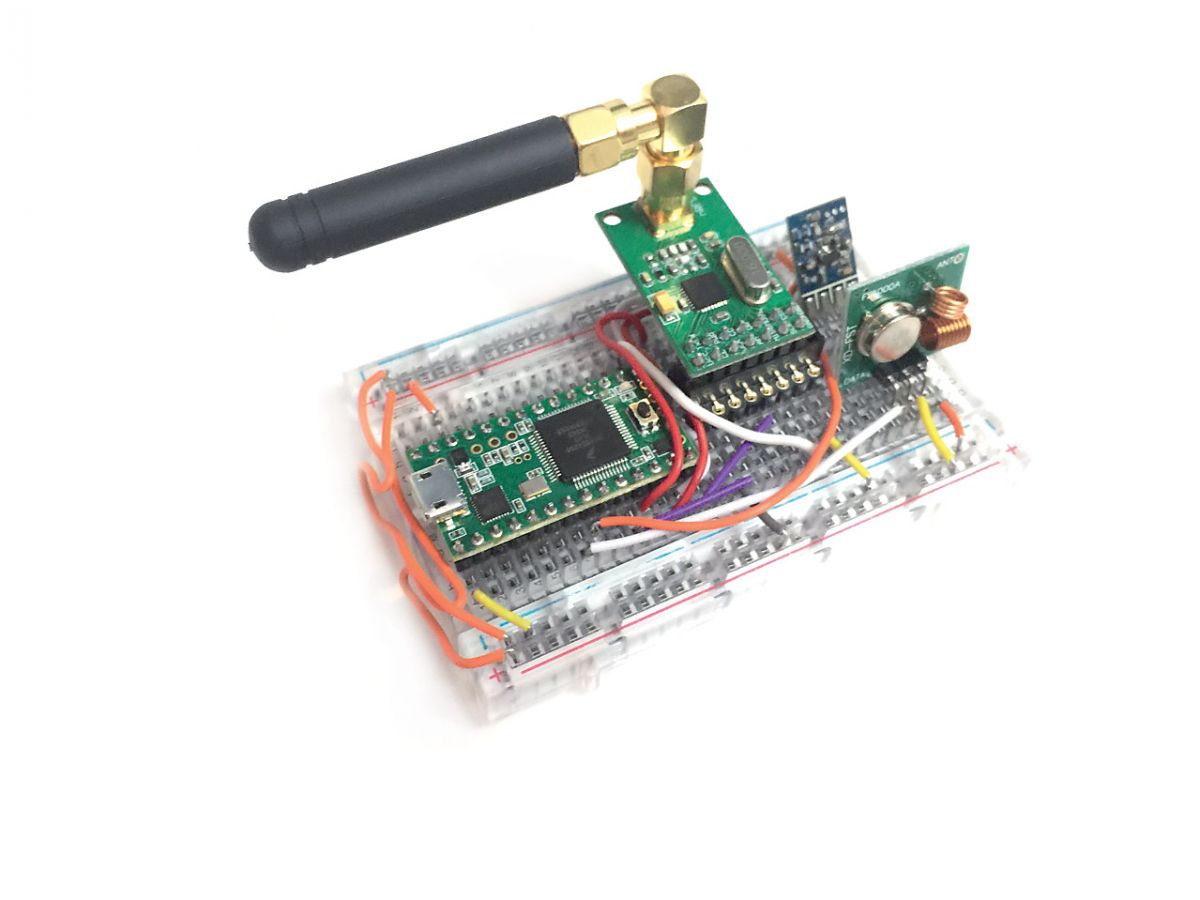

Уязвимы не только автомобили, подключенные к Сети. Специалист по безопасности Сэми Камкар разработал устройство под названием RollJam, с помощью которого он может открывать все машины.

Камкар прослушивает код дистанционного радиоуправления и через некоторое время посылает его транспортному средству. Система безопасности должна этому воспрепятствовать: при каждом нажатии кнопки ключа создается новый код безопасности, который можно использовать только один раз. После получения кода автомобилем он деактивируется. Устройство Камкара легко обходит эту технологию.

Две антенны на хакерском аппарате излучают помехи, и автомобиль не получает ключ. Когда жертва снова нажимает на кнопку несработавшего ключа, устройство Камкара отправляет машине первый ключ и сохраняет второй для использования хакером. Помочь здесь может ограниченный срок действия открывающего кода, и это будет установлено в последующих сериях многих производителей.

Фото: компании-производители; Steve Marcus/Reuters; rightcameraman, ldprod/Fotolia.com, Joseph Morris/flickr.com

Читайте нас в социальных сетях

Читайте нас в социальных сетях