Опасный Wi-Fi: как защититься от взлома беспроводной сети эксплойтом KRACK?

У обновленного стандарта шифрования WPA2 был обнаружен пробел в системе безопасности. Как могут действовать хакеры, кто вообще уязвим для атак эксплойта KRACK — и что вам следует предпринять для защиты своих данных?

Уже несколько лет эксперты по безопасности и специализированные журналы усиленно рекомендуют при использовании Wi-Fi применять шифрование WPA2. А теперь именно в этом стандарте была обнаружена уязвимость системы безопасности.

Это породило беспокойство у многих людей, особенно после того, как специалисты по информационной безопасности предостерегли от использования Wi-Fi и рекомендовали использовать, например, для систем онлайн-банкинга только кабельное соединение.

Но что действительно представляет собой обнаруженный программой KRACK пробел в системе безопасности? Кто именно уязвим? И какие меры необходимо предпринять пользователям? Для начала поспешим вас успокоить: лично для юзера риск атак посредством KRACK крайне невелик. Опасность возникает только в особых случаях, если дело касается определенной компании или определенной личности, которые целенаправленно подвергаются наблюдению.

Первой причиной для отбоя тревоги является то, что атака на сеть Wi-Fi возможна только на близком расстоянии. Хакер должен находиться в зоне досягаемости вашей беспроводной сети, чтобы вообще суметь провести атаку. KRACK невозможно использовать издалека, и он не может распространяться от одного устройства к другому, как классический червь или вирус.

Как функционирует KRACK?

Второй причиной для успокоения является структура и функционирование эксплойта KRACK, открытого учеными Левенского католического университета в Бельгии. Данное сокращение расшифровывается как «Key Reinstallation Attack» (атака переустановкой ключа). Если говорить проще — атака с помощью KRACK принуждает участников сети выполнить реинсталляцию ключей шифрования, которые защищают трафик WPA2.

WPA2 использует для шифрования передачи данных посылаемый по радиосвязи одноразовый код, который должны знать оба соединяющихся устройства. Во время атаки на сеть Wi-Fi хакеры улавливают только одну часть кода и стараются достичь того, чтобы роутер вскоре прислал его во второй раз.

Но при одноразовом коде это невозможно — вследствие чего хакеры сравнивают части расшифрованного кода друг с другом и таким образом шаг за шагом вычисляют используемый код. В конечном итоге они могут считывать передаваемые данные. Данной опасности подвергаются практически все устройства, следовавшие официальной спецификации WPA2. Прежде всего это смартфоны и планшеты на базе Android, а также компьютеры с операционной системой Linux.

Компьютеры Microsoft и Apple, а также устройства iOS уязвимы лишь частично, так как оба производителя с самого начала не следовали спецификации. Они очень быстро отреагировали и выложили в сеть дополнительные патчи безопасности для уязвимых систем. Такие дистрибьюторы Linux, как Ubuntu, Fedora и OpenSuse, тоже довольно быстро заключили сделки по приобретению данных программ. Система Linux была особенно уязвимой, так как во время обновленной передачи кода использовался нулевой параметр.

Безопасность посредством использования SSL/TLS

Есть еще и третья причина для спокойствия: уже сейчас многие соединения в Интернете кодируются с помощью протоколов SSL или TLS. Даже если хакеру и удастся зацепиться за соединение, зашифрованное с помощью WPA2, и прочесть данные, он увидит только зашифрованные сведения.

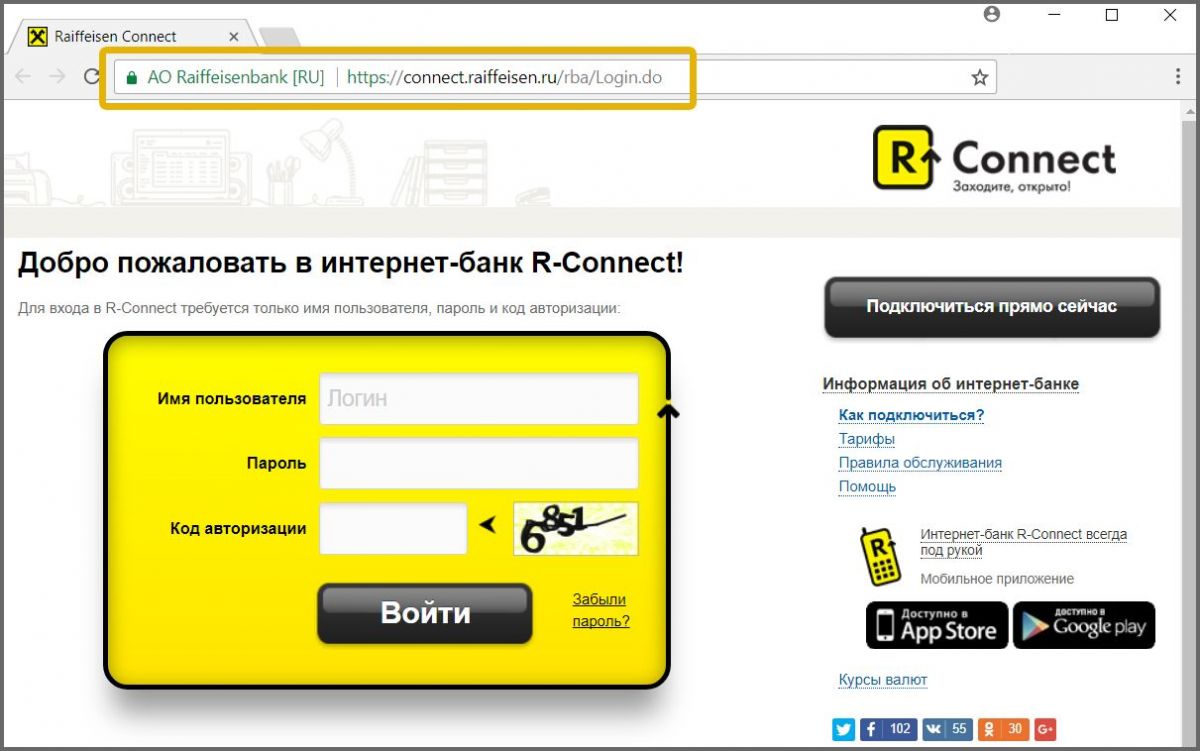

Так, все соединения с онлайн-банками, большинством онлайн-магазинов и многими веб-сайтами с логинами уже закодированы. Вы узнаете зашифрованное соединение в браузере по приставке «https» перед адресом посещаемого веб-сайта.

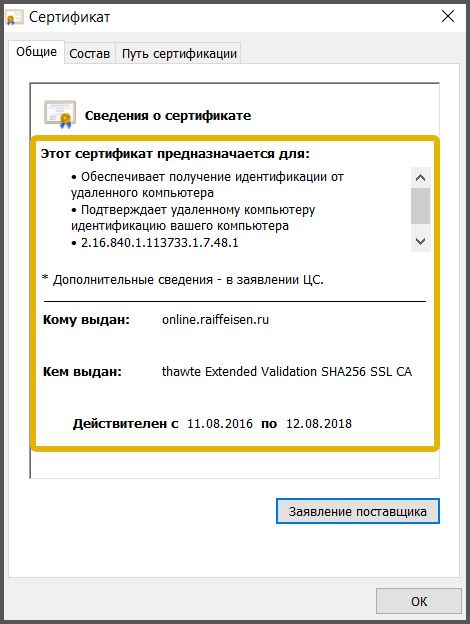

Кроме того, поисковые системы Firefox, Chrome и Edge показывают зеленый замок перед веб-адресом. Если вы нажмете на один из этих замков, то узнаете дальнейшую информацию об актуальных системах шифрования и используемых для этого сертификатах. Сертификат подтверждает, что посещаемая страница принадлежит компании, чей адрес вы видите в браузере.

Соединения без SSL/TLS не зашифрованы, и сведения относительно легко могут быть прочитаны. Если вы хотите это предотвратить — можете использовать VPN (виртуальная частная сеть). При этом все данные, поступающие в ваш ПК или отправляемые из него, будут идти через закодированный туннель к провайдеру VPN. И только потом они попадут в открытый Интернет.

Для повседневного пользования (например, для чтения новостей) в такой процедуре нет необходимости. Даже многие программы для чатов тоже используют закодированные соединения. К ним относятся популярные Telegram и WhatsApp. Здесь у хакеров нет шансов проникнуть через взлом WPA2 в чат и шпионить за вашим общением.

Принимаем контрмеры

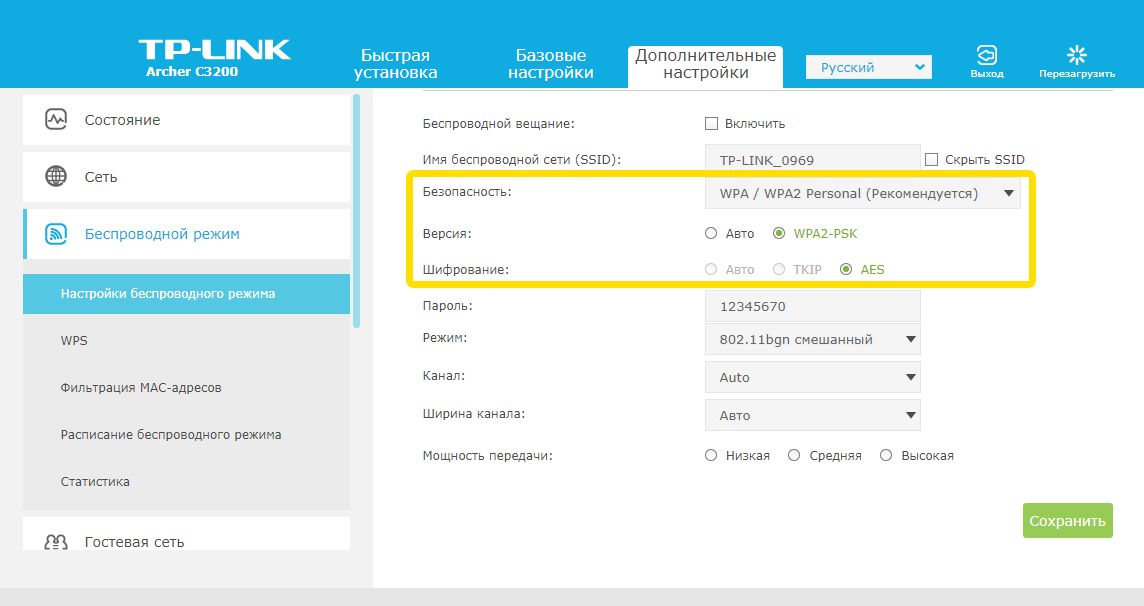

Тем не менее всем пользователям следует обновить прошивку на всех устройствах в доме, использующих сеть Wi-Fi. По возможности это позволит закрыть все уязвимые места для проникновения эксплойта KRACK. Для старого оборудования многие производители больше не выпускают обновления. Но по меньшей мере самые главные поставщики таких роутеров, как TP-LINK, D-Link и Zyxel, уже заявили о наличии патчей или даже выложили их в Сеть.

Возвращение же к ранее используемым вариантам шифрования WEP или WPA не является хорошей идеей. В частности, WEP взламывали уже несколько лет назад. Здесь расшифровка передаваемых данных удается сравнительно легкими способами. В случае с WPA с помощью атак KRACK возможно даже частичное изменение передаваемых данных и нанесение прямого вреда таким образом.

Уязвимые устройства для KRACK

Computer Emergency Response Team (CERT) составляет постоянно обновляемый список производителей, уязвимых для KRACK, и их Wi-Fi-устройств. Вы найдете список по адресу http://bit.ly/2hcO1y8. После знакомства с некоторой общей информацией данные публикуются под заголовком «Vendor Information».

Нажмите на «View More», чтобы увидеть весь список. Найдите там интересующего вас поставщика (например, с помощью комбинации клавиш «Ctrl+F») и нажимайте на содержимое в колонке «Status». Так вы узнаете информацию о действиях соответствующего производителя, направленных на устранение недостатков своей продукции. Частично данные содержат также ссылки на дальнейшую информацию, размещенную на веб-сайтах производителей.

Читайте нас в социальных сетях

Читайте нас в социальных сетях