Злоумышленники заблокировали компьютеры медцентра, потребовав выкуп в биткоинах

В начале февраля Голливудский пресвитерианский медицинский центр (Hollywood Presbyterian Medical Center) был атакован программой-вымогателем, которому удалось заблокировать все компьютеры и подключенные к сети устройства центра.

Несмотря на опасный прецедент, правоохранительным органам об этом стало известно только спустя две недели — 15 февраля. Как сообщили в учреждении, злоумышленники требовали выкуп за разблокировку всех ПК в размере 9000 биткоинов, что примерно равно $3,6 миллионов.

К устранению инцидента было подключено ФБР, однако их специалисты не смогли разблокировать ПК до выкупа.

Чуть позже руководство больницы сообщило, что все-таки заплатило злоумышленникам $17 тысяч за расшифровку заблокированных данных.

Как отметили в компании Check Point Software Technologies, атаки с использованием шифровальщиков — т.н. ransomware, используются постоянно, наиболее известные примеры — это CryptoLocker в 2014 году и Troldesh в 2015 году. При этом, именно за последние две недели исследователи Check Point Incident Response Team обрабатывают значительно большее, чем обычно, обращений по поводу заражений/атак в которых используются вирусы-шифровальщики.

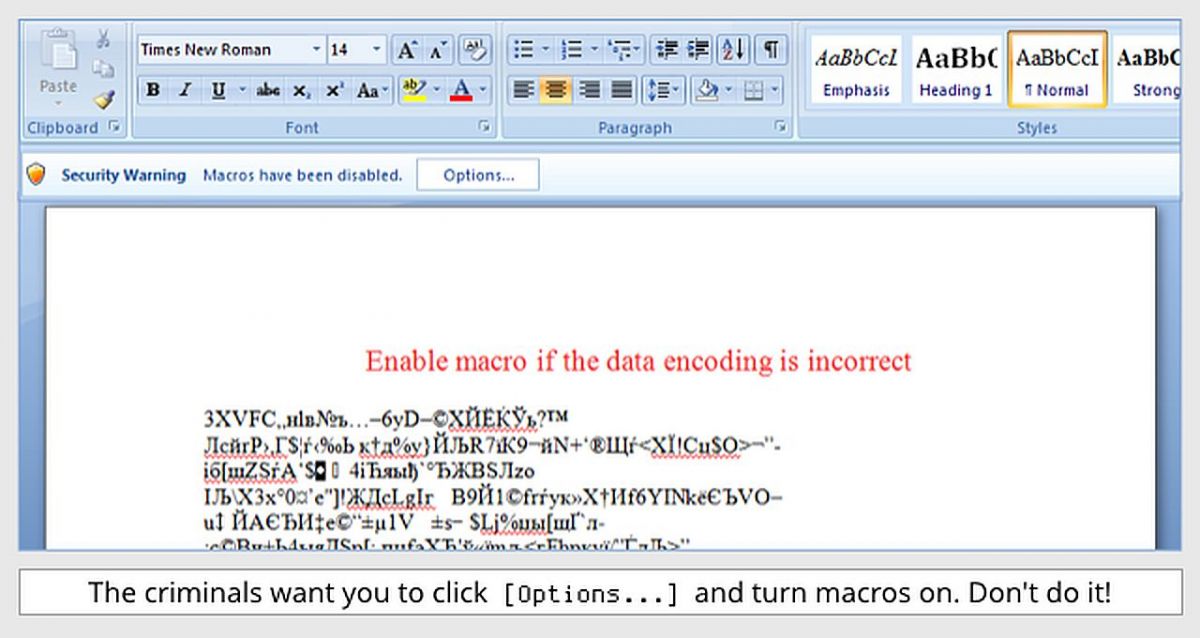

Новый вид вымогательского ПО — Locky ransomware уже инфицировал сотни компьютеров в США, Европе, России и других странах. Распространяется он через спам-рассылку писем с темой «счет на оплату», которые содержат документ word с макросами. Если пользователь разрешает открытие макросов, начинается загрузка вредоносного кода. По словам специалистов, заражение рабочих станций идет очень быстро — трафик варьируется от 1 до 5 ПК в секунду.

CHIP обратился за комментариями к происходящим событиям к руководителю группы консультантов Check Point Software Technologies Антону Разумову.

— Каковы причины всплеска активности программ-вымогателей?

— Действительно в последнее время заметен всплеск атак с использованием программ-вымогателей, когда хакеры пытаются не просто найти доступ к данным, чтобы потом их продать, а получить прибыль напрямую от владельца данных. Это гораздо более простой и быстрый вариант монетизации атак.

На днях специалистами Check Point Software Technologies был обнаружен новый вид криптовымогателя — Locky ransomware. Вредоносный код Locky распространяется через спам-письма, содержащие word-файл, представляющий собой счет на оплату.

Этот документ содержит вредоносный макрос, который активируется, если пользователь разрешает использование макроса. За последние дни аналитики зафиксировали 55 000 логов и попыток заражений Locky в США, Европе, России, Пакистане и Мали.

— Поясните механику заражений.

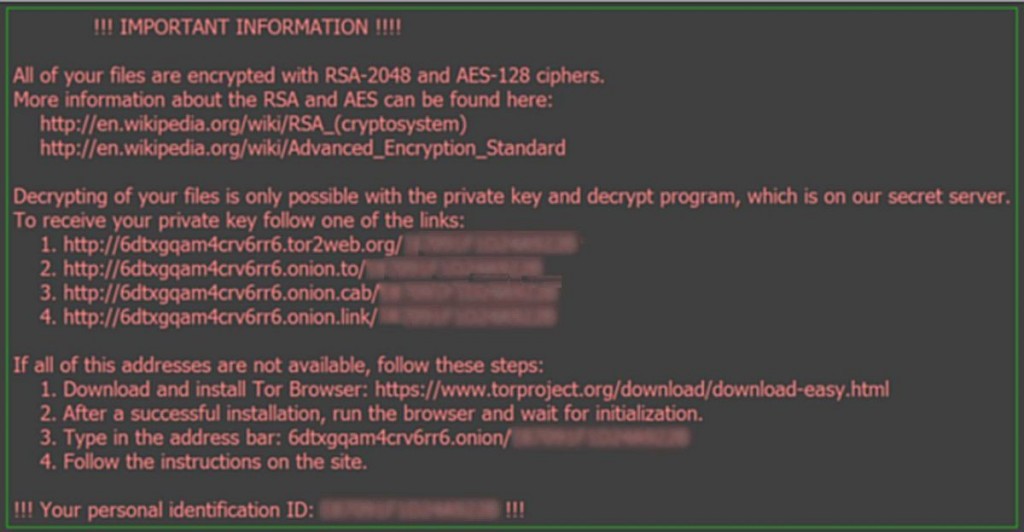

— Здесь нет почти ничего нового. Некий вредоносный код попадает на компьютеры организации, незаметно шифрует жесткий диск, а через какое-то время пользователь получает сообщение о том, что все его файлы зашифрованы, и для расшифровки необходимо заплатить выкуп.

Популярность связана с тем, что этот вид атак действительно наиболее легкий для самих вымогателей. Возможность проникновения таких вредоносных кодов в сеть компаний очень велика, потому что, как показывает практика, большинство компаний использует стандартные методы защиты, которые существуют с прошлого века. Угрозы становятся все более изощренными, поэтому бизнесу необходимо переходить более продвинутые средства защиты.

— Есть ли способы обезопасить парк ПК от заражения?

— Наиболее эффективными решениями для предотвращения подобных угроз являются анти-бот и «песочница». Анти-бот анализирует трафик с точки зрения того, не является ли он попыткой подключения компьютера к командному центру бот-сети. Это решение актуально, если вредоносное ПО уже проникло в корпоративную сеть. Если один из компьютеров оказался зараженным, то данный вид трафика просто блокируется, бот не может связаться с командным сервером и, например, получить команду шифровать жесткий диск.

Программы-вымогатели пишутся таким образом, что они должны помимо шифровки отправить в командный сервер ключи, чтобы потом злоумышленник мог доказать свою возможность расшифровать файлы на заблокированном устройстве. При невозможности отправить этот ключ дальнейшая атака не имеет особого смысла — за файлы без возможности расшифровки никто платить не будет.

Второй вариант, как вообще не допустить попадание вредоносного кода внутрь корпоративной сети — использовать эмуляцию угроз или «песочницу». «Песочницы» эмулируют какую-либо операционную систему и открывают подозрительный файл внутри такой виртуальной среды, повторяющей конфигурацию компьютера. Если после открытия начали модифицироваться какие-то ключи реестра или удаляться файлы или возникли сетевые подключения к подозрительным ресурсам, очевидно, что программа нелегитимна, она будет заблокирована.

Сейчас появились «песочницы», которые способны эмулировать угрозы на уровне ЦП (центрального процессора). Они обнаруживают нарушение нормального хода выполнения программы (например, искаженные адреса возвратов из процедур и функций). Таким образом, вместо анализа последствий выполнения вредоносного кода они выявляют саму попытку его внедрения, тем самым обнаруживая вредоносное ПО еще до заражения сети.

Однако, если заражение вымогательским ПО все-таки произошло, и рабочие станции компании оказались заблокированными, как правило, разблокировать их без потери данных невозможно, остается только смириться с потерей данных или заплатить вымогателям за ключи расшифровки.

Фото: компании-производители, Wikipedia

Читайте нас в социальных сетях

Читайте нас в социальных сетях