Скандалы с утечкой данных и крупнейшие хакерские атаки

В прошедшем 2011 году хакеры окончательно разрушили иллюзии о безопасности в Интернете и тем самым открыли новую эру.

В прошедшем 2011 году хакеры окончательно разрушили иллюзии о безопасности в Интернете и тем самым открыли новую эру. В 2011 году на популярном сервисе была замечена ошибка в системе аутентификации.. Через 4 часа ее устранили. Но далеко не всегда вопросы безопасности в сети решались так просто.

В 2011 году на популярном сервисе была замечена ошибка в системе аутентификации.. Через 4 часа ее устранили. Но далеко не всегда вопросы безопасности в сети решались так просто.

Cкандалы с утечками информации или атаки на серверы именитых компаний случаются каждую неделю: похищенные данные кредитных карт, взломанные сертификаты безопасности или небрежное обращение с профилями пользователей — все это стало повседневным явлением в Cети. Причины таких атак, жертвами которых становятся как рядовые компании,так и фирмы, специализирующиеся в области безопасности, многообразны. Экономическое сообщество и правительства реагируют нервно: среди предлагаемых ими способов решения проблемы — отключение от Сети отдельных сфер жизни и даже полная ликвидация Всемирной паутины.

Ошибки вследствие халатности

Низкий уровень знаний и халатное отношение к своей работе привели к самому резонансному взлому 2011 года, показавшему абсолютную незащищенность интернет-сообщества перед лицом подобных угроз: хакер, использующий ник ich sun, смог проникнуть на сервер управления SSL-сертификатами центра цифровой сертификации DigiNotar и выпустить 500 мошеннических образцов. Среди них был и сертификат с поддержкой субдоменов (Wildcard)для сайта www.google.com, позволяющий перехватывать сведения пользователей сервиса электронной почты Gmail с помощью атак типа Manin-the-Middle. Это дало возможности хакерам перенаправлять интернет-пользователей на сайты-подделки соответствующих онлайн-сервисов и перехватывать пароли, что и произошло однажды в Иране. И если раньше при вводе данных кредитных карт, пользователи могли полагаться на значок замка в браузере, который означает, что сайт использует SSL, то теперь нет никакой гарантии безопасности, так как значок появляется и на поддельных сайтах. Но как оказалось возможным взломать центр сертификации? В предварительном заключении компании Fox-IT, специализирующейся в сфере безопасности, сообщается: на сервере DigiNotar отсутствовало даже простейшее антивирусное ПО, так что злоумышленники смогли без особых проблем установить программу-сниффер Cain & Abel, получить доступ к паролям и расшифровать их. Microsoft, а также Mozilla и другие компании устранили этот недочет: после выпущенного обновления для Windows веб-браузеры больше не доверяли украденным сертификатам. Однако взлом DigiNotar демонстрирует существующую сегодня серьезную проблему, из-за которой и становятся возможными проникновения на многие серверы. «Большинство программистов стеснены узкими временными рамками», — утверждает Марк Земмлер, эксперт в сфере IT-безопасности компании Antago.

Те, кто в большой спешке создает критичные веб-приложения, иногда совершают нелепые ошибки. Однако у разработчиков нет иного выхода, поскольку в конечном итоге они находятся под давлением заказчика. Согласно рассуждениям Земмлера, многие компании рассматривают безопасность как ненужную статью расходов и стараются изо всех сил их минимизировать. Поэтому, как правило, на разработку проекта отводится очень мало времени. Иногда даже хороший программист в спешке не замечает, что пользовательский пароль в определенном месте веб-приложения передается в незашифрованном виде.

Невнимание к информационной безопасности

Это или схожее обстоятельство стало причиной одного из самых серьезных взломов в истории Sony. Компания умалчивает об истинных обстоятельствах происшествия. Однако исследовательская организация Ponemon Institute резюмировала результаты анализа взлома сети PlayStation Network таким образом: похищены данные 77 млн пользователей, украдены пароли и данные кредитных карт. Общий ущерб составил $24 млрд. И это еще без учета неполученных доходов, ведь сеть не работала почти месяц. Взлом платформы, отвечающей с 2006 года за работу системы управления играми для консоли, вскрыл еще одну проблему, которая является причиной многих бед, — это низкий уровень осознания значения информационной безопасности. «Те веб-сайты, которые были созданы в 2006 и 2007 годах, с точки зрения информационной безопасности представляют собой настоящую катастрофу», — считает Йоханн-Петер Хартманн, IT-специалист компании Mayflower. Именно в это время сеть PlayStation только начала свою работу, и пользователи сохраняли информацию в базе данных в незашифрованном виде.

Непрочному фундаменту, на котором строятся многие веб-сервисы, исполнилось уже десять лет. В то время еще не задумывались о создании IT-систем, надежно защищенных от хакеров. Но в этом и не было острой необходимости, так как кибератаки в их сегодняшней форме тогда были большой редкостью. Даже плохо защищенные алгоритмы, которые без каких-либо дополнительных затрат шифровали пароли, хорошо справлялись со своей задачей.

В умах IT-специалистов и в количестве уязвимостей за эти годы ничего не поменялось, зато хакеров стало больше. В последнее время кражи данных компаний с целью их шантажа и похищения банковских или кредитных данных для доступа к счетам пользователей стали весьма прибыльным занятием. Банды мошенников работают профессионально и постоянно наращивают свой потенциал. Злоумышленники используют совершенное ПО для взлома, которое очень просто в использовании, или прибегают к мощным ботнетам, арендуемым ими за смешные деньги. С их помощью они атакуют устаревшие системы, появившиеся на заре Всемирной паутины.

Однако в упомянутых выше 2006 и 2007 годах все-таки произошел перелом в сознании IT-сообщества. Уровень понимания значения информационной безопасности повысился, появились алгоритмы, которые шифруют пароли с использованием более сложных методов и зачастую сохраняют их в разных базах данных. В случае взлома злоумышленники могут завладеть только частью массива данных. Внедрение контроля соответствия требованиям стандарта PCI (Payment Card Industry) и других инструментов безопасности значительно улучшило ситуацию, считает эксперт.

Низкий уровень знаний у разработчиков

Бесплатный веб-сервер XAMPP идеально подходит для тестирования сервисов сайтов новичками. Однако, как утверждают его разработчики, по умолчанию он настроен таким образом, что в нем активированы все функции Apache и прочих подобных сетевых технологий. Именно по этой причине XAMPP в его базовой конфигурации нельзя рассматривать как надежное и подходящее для реального использования средство. Только после изменения некоторых настроек программу XAMPP можно считать защищенной от хакеров.

Весьма неприятный случай произошел в июне прошлого года, когда жертвой хакеров стала полиция ФРГ. Пикантности ситуации добавляет то, что пострадало подразделение, задача которого как раз и состоит в обнаружении хакеров. Но вместо того, чтобы служить надежной защитой другим учреждениям или фирмам, сотрудники центра были вынуждены анализировать свои собственные ошибки и слабые места. Что же произошло? Группе хакеров NN-Crew удалось взломать сервер полиции, который использовался для нужд системы сопровождения целей PATRAS. Он работал именно на XAMPP.

По мнению Марка Земмлера, причина подобных происшествий заключается, как правило, в низком уровне подготовки разработчиков ПО: «Многие программисты не имеют понятия о SQL-инъекциях (выполнение специально сформированного запроса, который производит на сервере нужные для хакера действия), однако они берутся за разработку критичных в плане безопасности приложений».

Непростой поиск решений

Для того чтобы избежать очередных цифровых катастроф, многие государства принялись за разработку концепций защиты от кибератак. После появления червя Stuxnet родилось предположение о том, что за хакерскими атаками стоят не только организованные преступные группировки, но и спецслужбы. Американское правительство в рамках форума Internet Governance обсуждает возможности введения тотального контроля над Интернетом. Цифровой «шлагбаум» у границ стран будет проверять любую входящую и исходящую информацию. Однако это весьма сложный и затратный путь, так как в таком случае придется контролировать и анализировать весь трафик. Второй, более радикальный подход — полная ликвидация Всемирной паутины. Интернет, каким мы его знаем в настоящее время, может быть разделен на отдельные независимые внутренние сети, которые не будут иметь связи с зарубежными странами. Всемирная паутина будет представлять собой фрагментированное и разделенное на несколько защищенных зон пространство, называемых walled gardens (от англ. «обособленные территории»). Для авторитарных государств, например Ирана, данный путь является, по всей видимости, наиболее подходящим решением. Исламская республика настроена решительно и намерена создать свою собственную сеть. «В 98% случаев мы обнаруживаем серьезные и очень серьезные ошибки» Марк Земмлер, эксперт по безопасности компании Antago.

Однако данное предложение встретило критику со стороны иранской оппозиции, так как в этом случае в свободе передвижения по Интернету будут ограничены не только рядовые пользователи — защитный барьер доставит много проблем компаниям, действующим на мировой арене. Поэтому Сандро Гайкен, эксперт по IT-безопасности Свободного университета Берлина, считает: «Данный сценарий развития событий, скорее всего, не будет принят экономическим сообществом». Отключение от Сети коснется, по всей видимости, только определенных сфер: «Если потребуется более высокая безопасность, необходимо отключить от Интернета критичные объекты инфраструктуры вооруженных сил и экономики», высказался в интервью специалист по информационным войнам.

Преимущества данного предложения — безопасность в сфере энергетики, а финансов и здравоохранения значительно возросла бы, а задача хакеров усложнилась бы в несколько раз. Самым нелепым в историях с утечкой данных и ошибками программистов является то, что обычному пользователю не под силу что-либо изменить в этой ситуации. Однако все в наших руках: если защитить свой ПК с помощью современной антивирусной программы, а для каждого сервиса использовать надежный пароль, то безопасность усилится на порядок.

12 самых громких скандалов 2011 года

17 марта, RSA: Компания RSA — крупнейший производитель аппаратных токенов (брелков или карт для аутентификации), с помощью которых можно, например, войти с домашнего компьютера в корпоративную сеть, используя одноразовый пароль, — становится жертвой хакерской атаки. Это столь сильно подрывает безопасность системы SecureID, что компания вынуждена заменить 40 млн токенов, применяющихся по всему миру.

17 марта, RSA: Компания RSA — крупнейший производитель аппаратных токенов (брелков или карт для аутентификации), с помощью которых можно, например, войти с домашнего компьютера в корпоративную сеть, используя одноразовый пароль, — становится жертвой хакерской атаки. Это столь сильно подрывает безопасность системы SecureID, что компания вынуждена заменить 40 млн токенов, применяющихся по всему миру.

24 марта, COMODO: Взлом компании Comodo, которая помимо программного обеспечения для защиты ПК предлагает цифровые SSL-сертификаты, пошатнул веру в безопасность Всемирной паутины. Злоумышленники похитили сертификаты для различных сайтов, использующих системы аутентификации, — например, Google, Yahoo! и Skype. C их помощью мошенники заманивали миллионы пользователей на сайты двойники и похищали их данные доступа.

16 апреля, PLAYSTATION NETWORK: Группа хакеров LulzSec несколько раз проникает в сеть Sony и похищает данные более миллиона пользователей. Часть их даже была размещена в свободном доступе. Причина в том, что большая доля информации хранится на сервере в незашифрованном виде. После первой атаки японцы были вынуждены приостановить работу сервиса PlayStation Network на месяц.

17 апреля, APPLE: Apple снискала дурную славу после того, как было установлено, что компания собирает информацию о местоположении пользователей iPhone. Фирма регистрировала данные о координатах беспроводных роутеров и ячеек мобильной связи, в пределах которых перемещались пользователи. Это возможно благодаря тому, что данные хранятся на смартфоне в незашифрованном файле, который после создания резервной копии на компьютере становится доступен каждому.

21 апреля, AMAZON EC2: Используя лозунг «Облако, на которое вы можете положиться», компания пытается привлечь внимание пользователей к своему онлайн-хранилищу EC2 (Elastic Compute Cloud). Но нештатная ситуация привела к тому, что данные многих клиентов — крупных и мелких компаний, которые использовали этот сервис для размещения своих веб-сайтов, — были потеряны. Многочисленные попытки восстановления информации не увенчались успехом.

21 марта, LOCKHEED MARTIN: Американский военный концерн подвергся мощной атаке. По информации самой компании, она была отражена, и утечку данных удалось предотвратить. Несмотря на это, некоторые сотрудники длительное время не могли получить доступ к определенным системам. Злоумышленникам удалось найти лазейку в безопасности посредством взломанного SecureID (см. 17 марта).

17 июня, DIGINOTAR: Следующий случай мошенничества с использованием SSL-протоколов — хакеры взломали CA-серверы голландской фирмы, используемые для выдачи цифровых сертификатов. По информации компании Fox-IT, специализирующейся в области безопасности, на серверах не было установлено даже простейшее антивирусное ПО, поэтому хакеры без проблем смогли внедрить вредоносную программу. К тому же серверы были защищены простым паролем.

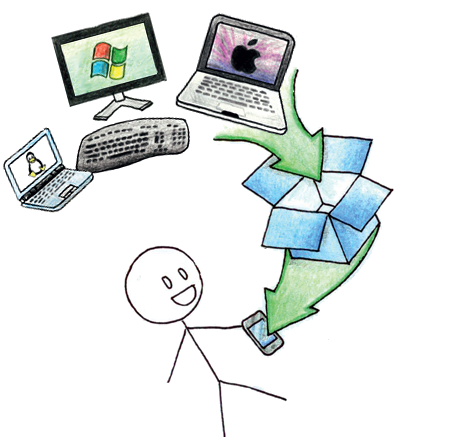

19 июня, ОШИБКА В DROPBOX: В данном случае речь идет не о взломе, а о халатности: сервис хранения данных содержал ошибку в системе аутентификации. Любой пользователь, не имея пароля, мог получить доступ к любому аккаунту и хранящимся в нем данным. Ошибка содержалась в обновлении системы, была замечена разработчиками спустя четыре часа и быстро устранена.

7 июля, ПОЛИЦИЯ ФРГ: Команда хакеров NN взломала сервер полиции ФРГ и таможни, внедрила троян на компьютеры подразделений и начала отслеживание GPS-данных, поступающих с систем слежения за подозреваемыми. В качестве серверного ПО использовалась XAMPP. Разработчики считают программу в ее базовой конфигурации ненадежной и указывают на то, что без соответствующей настройки она может применяться только в ознакомительных целях.

17 июля, REWE: Хакеры взломали веб-сайт сети крупной розничной торговой сети REWE вместе с базой данных, касающейся обмена продававшимися на тот момент открытками с изображениями диких животных Всемирного фонда дикой природы (WWF) и футболистов. Злоумышленникам стали известны имена, электронные адреса и пароли пользователей. По информации компании, данные кредитных карт похищены не были. REWE мгновенно устранила ошибки.

2 августа, OSCOMMERCE: Неизвестные лица воспользовались уязвимостью в движке OsCommerce, применяемого для работы интернет-магазинов. Они внедрили в исходный код вирусы, для заражения которыми достаточно было просто зайти на веб-страницу. Под ударом оказалась версия 2.2, используемая миллионами веб-ресурсов. Об уязвимости стало известно в ноябре 2010 года, после чего она была устранена. Но многие владельцы онлайн-магазинов так и не воспользовались обновлением.

26 октября, ИЗРАИЛЬ: Хотя это событие произошло еще несколько лет назад, о нем стало известно совсем недавно. Бывший сотрудник израильского Министерства социальной поддержки в 2006 году скопировал данные из базы, в которой содержалась личная и конфиденциальная информация о 9 млн израильтян. Вор передал ее нескольким фирмам. Скандал разразился после того, как некий хакер опубликовал данные в Сети.

Читайте нас в социальных сетях

Читайте нас в социальных сетях