Новые цели хакеров

Промышленные вирусы, оптимизированные под ПК, хакерство через «облако», атаки на заводы и электросети — организованная киберпреступность активно наращивает вооружение.

Промышленные вирусы, оптимизированные под ПК, хакерство через «облако», атаки на заводы и электросети — организованная киберпреступность активно наращивает вооружение. CHIP расскажет о целях современных кибератак, объяснит, как они совершается, и порекомендует способы защиты «Rats» (крысы) — именно этим словом в июле 1903 года британский фокусник Джон Невил Маскелайн разрушил иллюзию о безопасности беспроводной связи. Ее изобретатель Гульельмо Маркони вместе с партнером Джоном Амброзом Флемингом хотел продемонстрировать надежность такой коммуникации: Маркони отправил сообщение азбукой Морзе на расстояние в 300 миль ожидающему в Лондоне Флемингу. Однако Маскелайн их опередил, взломав соединение с помощью простого трансмиттера и отправив адресату собственное послание: «Rats». Это была месть Маркони, получившему патент на радиосвязь, который был нужен и Маскелайну, а также исполнение заказа Восточной телеграфной компании (Eastern Telegraph Company), которая видела в изобретении Маркони угрозу своему бизнесу. Несмотря на то что сегодня техника изменилась, мотивы преступников остались прежними. И в наше время хакеры проникают в системы как с целью отомстить, так и в рамках сделок, заключенных с платежеспособными заказчиками, — просто методы стали более изощренными.

CHIP расскажет о целях современных кибератак, объяснит, как они совершается, и порекомендует способы защиты «Rats» (крысы) — именно этим словом в июле 1903 года британский фокусник Джон Невил Маскелайн разрушил иллюзию о безопасности беспроводной связи. Ее изобретатель Гульельмо Маркони вместе с партнером Джоном Амброзом Флемингом хотел продемонстрировать надежность такой коммуникации: Маркони отправил сообщение азбукой Морзе на расстояние в 300 миль ожидающему в Лондоне Флемингу. Однако Маскелайн их опередил, взломав соединение с помощью простого трансмиттера и отправив адресату собственное послание: «Rats». Это была месть Маркони, получившему патент на радиосвязь, который был нужен и Маскелайну, а также исполнение заказа Восточной телеграфной компании (Eastern Telegraph Company), которая видела в изобретении Маркони угрозу своему бизнесу. Несмотря на то что сегодня техника изменилась, мотивы преступников остались прежними. И в наше время хакеры проникают в системы как с целью отомстить, так и в рамках сделок, заключенных с платежеспособными заказчиками, — просто методы стали более изощренными.

Самые привлекательные цели, а это крупные предприятия, банки и правительственные учреждения, разумеется, ставят себе защиту, порой даже активно привлекая для этого бывших хакеров. Те проверяют их системы и выявляют уязвимости еще до того, как злоумышленник сможет найти и воспользоваться ими. Сегодня даже антивирусные пакеты для обычных компьютеров в большинстве случаев надежно блокируют неизвестное вредоносное ПО. Но, как и в случае с другими видами преступлений, эта защита может лишь реагировать. Современные «маскелайны» уже давно выработали новые методы и при этом наживаются, среди прочего, на государственных троянах — таких как, например, Stuxnet.

Армия ПК против концернов-гигантов

После выхода комплексных наборов эксплоитов, например Blackhole, и банковских троянов типа Citadel (читайте здесь или в журнале CHIP №04 за 2013) в ближайшие месяцы эксперты ожидают появления вирусов следующего поколения. Судя по всему, компоненты промышленных троянов, таких как Stuxnet и Flame, становятся частью «арсенала» создателей вирусов. Штефан Веше из Symantec подтверждает: «Задействуемые Stuxnet и подобными вирусами уязвимости в системе безопасности все чаще используются при создании эксплоитов в наборах вредоносного ПО». Они обнаруживают открытые бреши в Windows или в таких приложениях, как Java, с тем чтобы заслать через них опасный код — это может быть, к примеру, троян бот-сети. Вирусы данного типа используют компьютеры ничего не подозревающих пользователей, подключенных к Интернету, в качестве разносчиков спама или же направляют их как оружие против компаний. Такие DDoS-атаки (Distributed Denial of Service) массово отсылают веб-запросы на корпоративные сервера, пока те не обрушатся. Метод не нов, однако среди групп с политическими мотивами DDoS приобретает все большую популярность. Самую яростную атаку пережила в марте этого года антиспамерская организация The Spamhaus Project (spamhaus.org). Злоумышленники штурмовали ее серверы со скоростью до 85 Гбит/с, пока те не пали. Это сопоставимо с попыткой передать файл двухчасового HD-фильма за одну секунду по одной линии.

По сути, бот-сети — это крупные «облачные» системы. Но зачем же злоумышленникам самим их создавать? Достаточно и легальных сетей, таких как Amazon Elastic Compute Cloud (EC2). Во всем IT-мире все сильнее проявляется тенденция к использованию подобных решений. Благодаря «облакам» ресурсы гораздо лучше адаптируются, а это оправдывается, в первую очередь, при атаках, требующих большого объема вычислений. «Сложные пароли для расширяемых «облачных» служб имеют очень относительное значение и быстро дешифруются», — заявляет Мартин Домбровски, инженер отдела информационной безопасности в компании Imperva, занимающейся защитой данных. «К сожалению, провайдерам «облаков» из-за требований конфиденциальности доступны лишь ограниченные возможности по защите себя от использования в преступных целях». Пресс-секретарь Amazon Web Services утверждает: «Мы не проверяем контент в структуре «облака». Но, тем не менее, DDoS-атаки через такие службы вряд ли возможны, а все исходящие атаки блокируются нашими ручными и автоматическими системами защиты». Так что бот-сети пока остаются излюбленным методом преступников, даже если вы отдаете предпочтение работе с телефона, а не с компьютера.

ПК и бот-сети

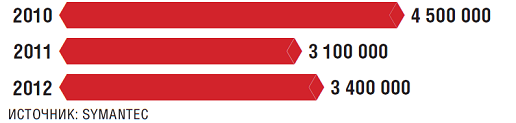

БОРЬБА ПРОТИВ БОТ-СЕТЕЙ Если отключить контролирующий сервер (как это произошло в августе 2010 года), большая часть бот-сетей рухнет, однако в большинстве случаев они восстановятся.

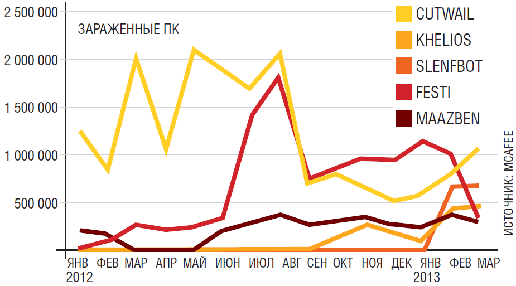

ИНФИЦИРОВАННЫЕ БОТ-ТРОЯНАМИ ПК После окончания работы бот-сети BredoLab в конце 2012 года число активных компьютеров-ботов по всему миру снизилось, однако затем снова стало медленно расти.

ИНФИЦИРОВАННЫЕ БОТ-ТРОЯНАМИ ПК После окончания работы бот-сети BredoLab в конце 2012 года число активных компьютеров-ботов по всему миру снизилось, однако затем снова стало медленно расти.

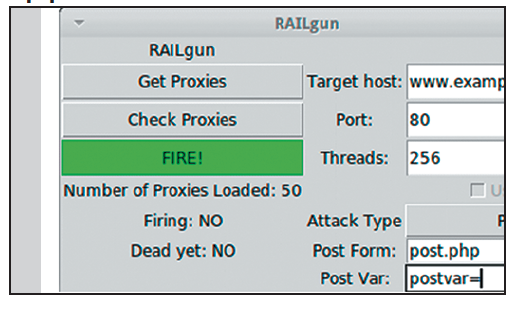

ПРОСТЫЕ УТИЛИТЫ ДЛЯ КРУПНЫХ АТАК Такие небольшие программы, как RAILgun, позволяют злоумышленникам проводить массовые веб-обращения к серверу (DDoS-атаки), тем самым парализуя его.

ПРОСТЫЕ УТИЛИТЫ ДЛЯ КРУПНЫХ АТАК Такие небольшие программы, как RAILgun, позволяют злоумышленникам проводить массовые веб-обращения к серверу (DDoS-атаки), тем самым парализуя его.

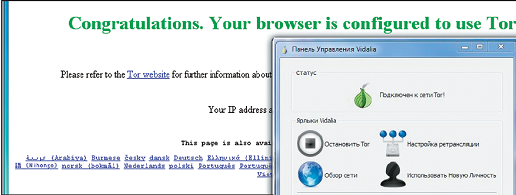

БЕЗОПАСНЫЙ ВЕБ-СЕРФИНГ ЧЕРЕЗ СПЕЦИАЛЬНЫЙ БРАУЗЕР Защищенный браузер (на CHIP DVD) позволит вам анонимно просматривать сайты в сети Tor и защитит от атак из Интернета.

БЕЗОПАСНЫЙ ВЕБ-СЕРФИНГ ЧЕРЕЗ СПЕЦИАЛЬНЫЙ БРАУЗЕР Защищенный браузер (на CHIP DVD) позволит вам анонимно просматривать сайты в сети Tor и защитит от атак из Интернета.

Прогноз на 2014 год

Увеличение числа новых бот-сетей и вредоносного ПО для вымогательств. Рост количества атак через «облако».

КАК СЕБЯ ЗАЩИТИТЬ Пользуйтесь только обновленной версией антивируса и безопасным браузером с нашего DVD. Благодаря анонимной сети Tor, во время серфинга в Интернете через этот портативный веб-обозреватель с любого устройства вы будете лучше защищены от хакеров и шпионов.

Смартфонные боты в маскировке

В этом году было раскуплено около миллиарда смартфонов, три четверти которых работают на базе Android. Эта оперативная система из-за сомнительной политики обновлений и существования неофициальных магазинов приложений, чьи владельцы не проверяют продукты на наличие вирусов, легкоуязвима. Самым популярным оружием мобильных хакеров на сегодняшний день остаются SMS-трояны. Они тайно рассылают сообщения на дорогие короткие номера, позволяя злоумышленнику комфортно получать деньги через свой счет сотового телефона. Как выяснила компания Symantec, подобный бизнес становится действительно прибыльным, если в одну бот-сеть входит достаточно большое число устройств: так, группа Bmaster, объединившая до 30 000 аппаратов, ежедневно приносила в карманы своим хозяевам примерно €6700, что составляет €2,5 млн в год.

До сих пор такие трояны зачастую скрывались под маской безвредных приложений, и удаление программы в большинстве случаев означало избавление от вируса. Но троян Obad коварнее. Он также попадает на устройство через инфицированное ПО из стороннего магазина, требующее, однако, при запуске права администратора, благодаря чему Obad скрывается глубоко в системе. Даже если удалить приложение, троян останется в устройстве. После этого Obad отправляет своему контролирующему серверу телефонный номер, MAC-адрес и номер аппарата (IMEI) жертвы. С сервера же он получает список коротких номеров для отправки SMS. Через Bluetooth-соединение этот троян способен заражать и другие устройства, создавая таким образом бот-сеть. «Тем самым Obad объединяет в себе гораздо больше опасных функций, чем все известные до сих пор трояны для Android», — поясняет Кристиан Функ, аналитик вирусов в «Лаборатории Касперского». Чтобы избавиться от Obad, необходимо сбросить смартфон до заводских настроек.

Следующая интересующая хакеров возможность мобильных устройств — это точное позиционирование по GPS-данным и триангуляция по беспроводной сети. Расположение устройства практически всегда выдает место пребывания его владельца — и это идеальный вариант для планирования грабежей. С помощью троянов хакеры могут легко отследить передачу таких данных. Самыми ненадежными являются «Карты Google» и недавно купленный этой же компанией сервис Waze. Тобиас Йеске из TU Hamburg-Harburg проанализировал данные службы. Его вердикт: «Требования к защите данных и аутентификации в обоих протоколах были реализованы небрежно». На прошедшей в марте хакерской конференции Black Hat Europe Йеске, кроме того, продемонстрировал, как можно изменить данные реального времени с GPS телефона (Floating Car Data), которые используют Google и Waze для планирования маршрута. Устройство передает их в зашифрованном виде, однако троян на аппарате в состоянии не только считать эту информацию, но и изменить ее еще до кодирования. Йеске показал на системе Android 4.0.4, что фальшивые сведения могут отобразить дорожную пробку, которой на самом деле не существует.

С такими новыми возможностями атак перед киберпреступниками встает вопрос эффективности затрат: можно ли легко захватить большое число устройств и заработать на этом деньги? Для ПК ответ будет положительным, ведь там уже зарекомендовали себя такие простые методы, как Drive-by-Downloads, которые незаметно «подсовывают» посетителям сайта вредоносное ПО. Для смартфонов подобных приемов пока не существует. «Главным источником опасности остаются неофициальные магазины», — утверждает Кристиан Функ из «Лаборатории Касперского».

Опасности для смартфонов

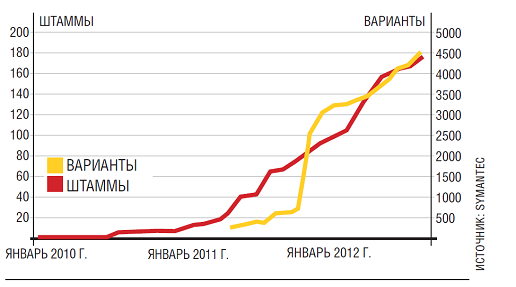

РАЗВИТИЕ ВРЕДОНОСНОГО ПО ПОД ANDROID Число вариантов каждого штамма вируса растет — скорее всего, потому что злоумышленники вкладывают в их разработку больше времени и средств.

ВЕРСИИ ANDROID И ИХ УЯЗВИМОСТИ Принцип обновления Android приводит к тому, что миллионы пользователей пользуются устаревшими системами с незалатанными брешами в системе безопасности.

ВЕРСИИ ANDROID И ИХ УЯЗВИМОСТИ Принцип обновления Android приводит к тому, что миллионы пользователей пользуются устаревшими системами с незалатанными брешами в системе безопасности.

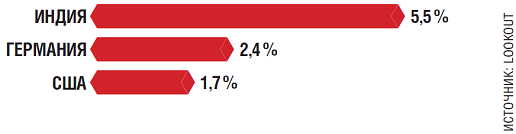

НАСКОЛЬКО ВЕЛИКА УГРОЗА? Вероятность столкнуться с вирусом для Android при обычной работе устройства в течение одной недели выше в тех странах, где чаще пользуются неофициальными магазинами приложений.

НАСКОЛЬКО ВЕЛИКА УГРОЗА? Вероятность столкнуться с вирусом для Android при обычной работе устройства в течение одной недели выше в тех странах, где чаще пользуются неофициальными магазинами приложений.

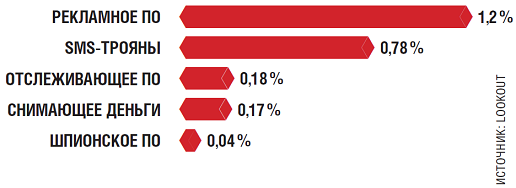

ОПАСНОСТИ ANDROID Риск заразиться шпионским рекламным ПО и SMS-троянами является максимальным.

ОПАСНОСТИ ANDROID Риск заразиться шпионским рекламным ПО и SMS-троянами является максимальным.

Прогноз на 2014 год

Высокоразвитые трояны под Android типа Obad пока являются единичными случаями. У злоумышленников еще есть проблемы с распространением вредоносного софта — они вынуждены обходиться сторонними магазинами приложений.

КАК СЕБЯ ЗАЩИТИТЬ Устанавливайте ПО только из надежных источников (Google Play Store). Активным пользователям мы рекомендуем инсталлировать мобильный антивирус.

Хакерская деятельность на Smart TV

Иначе выглядит ситуация с устройствами Smart TV и интеллектуальными домашними системами — эффективными функциями защиты оснащены лишь некоторые телевизоры. «Многие ошибки поражают, например, небезопасные проверки SSL-сертификатов при передаче данных», — рассказывает Йенс Хайдер, руководитель Test Lab SecurITy при Институте Фраунгофера.

Насколько легко можно манипулировать такими устройствами, демонстрирует Мартин Херфурт, консультант в сфере информационной безопасности компании n.runs. Для своей атаки он использовал интерфейс HbbTV, во время трансляции показывающий информацию о текущей программе. В момент переключения канала ТВ-сигнал передает URL, по которому при наличии интернет-соединения запрашиваются данные с сервера. С технической точки зрения отображаемые данные являются читаемой в одну текстовую строку веб-страницей, содержащей коды HTML и JavaScript. Хакеры способны спрятать на ней свой скрипт, подгружающий вредоносное ПО с другого сайта, который, в свою очередь, выслеживает устройства, включенные в домашнюю сеть. «Ни один из изученных мною телевизионных передатчиков не использует защищенное по SSL соединение для HbbTV, — заявляет Херфурт. — Таким образом, злоумышленники с помощью атаки Maninthe-Middle («человек посередине») могут напрямую получить доступ к передаваемым данным и модифицироватьих». По сути, это то же самое, что проделал Джон Невил Маскелайн еще 110 лет назад.

Так какие же цели у хакеров в этой сфере? Тот, кто изменил веб-страницу, вызванную HbbTV, может перекрыть ТВ-картинку своим изображением и, к примеру, распространять фальшивые сведения в виде новостных сообщений. Эта информационная война («Information Warfare») началась уже давно, пусть даже и в другой медийной среде. 23 апреля в Twitter-аккаунте известного новостного агентства Associated Press появилось сообщение: «Breaking: Two Explosions in the White House and Barack Obama is injured» («Срочно: два взрыва в Белом доме. Барак Обама ранен»). Эта мнимая атака на Белый дом спровоцировала моментальное падение главного биржевого индекса Америки, Dow Jones Industrial, на один процент. Данный инцидент продемонстировал мощь даже таких простых приемов, как взлом Twitter-аккаунтов.

Однако уязвимыми стали не только телевизоры, но и весь дом. Речь идет о так называемых «умных домах», хотя зачастую этим системам больше подходит название «опасный дом», поскольку техника нередко не соответствует даже самым элементарным требованиям безопасности. Например, «умные» электросчетчики Smart Meter передают данные о потреблении тока в энергетическую компанию, которая на основе полученной информации управляет своими сетями. В эту «умную сеть» Smart Grids входят электростанции, накопители энергии и ее потребители. Пользователи должны получать выгоду от более прозрачного расчета электроэнергии и экономить деньги. Это достаточно спорно, если учесть затраты на установку устройств, однако выбора у европейских потребителей нет, поскольку в Евросоюзе было принято решение о повсеместном внедрении таких сетей.

«Умный дом» и ТВ: киберугрозы

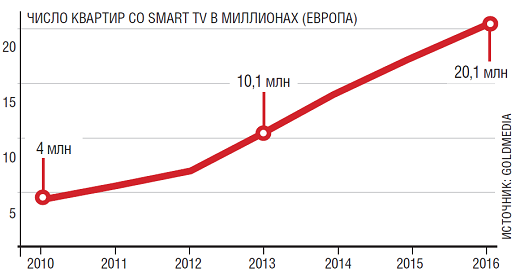

РАСПРОСТРАНЕНИЕ «УМНЫХ» ТЕЛЕВИЗОРОВ Пусть не каждый Smart TV подключен к Сети, рост числа таких устройств делает их привлекательной целью нападения.

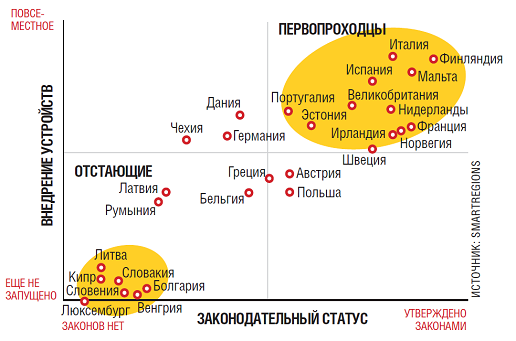

ВНЕДРЕНИЕ СЧЕТЧИКОВ SMART METER В таких странах, как Италия, «умные» счетчики электроэнергии уже применяются повсеместно, и многие из этих устройств уязвимы к атакам.

ВНЕДРЕНИЕ СЧЕТЧИКОВ SMART METER В таких странах, как Италия, «умные» счетчики электроэнергии уже применяются повсеместно, и многие из этих устройств уязвимы к атакам.

ПОСЛЕДСТВИЯ ОТКЛЮЧЕНИЯ ЭЛЕКТРОЭНЕРГИИ Хакерская атака на электросеть, например через счетчики Smart Meter, весьма опасна, поскольку без тока не обойтись.

ПОСЛЕДСТВИЯ ОТКЛЮЧЕНИЯ ЭЛЕКТРОЭНЕРГИИ Хакерская атака на электросеть, например через счетчики Smart Meter, весьма опасна, поскольку без тока не обойтись.

Прогноз на 2014 год

Пока не стоит ожидать крупных атак на Smart TV, поскольку их распространение ограничено, а затраты слишком высоки. Однако подключенные к Сети инфраструктуры могут стать целями покушений.

КАК СЕБЯ ЗАЩИТИТЬ Отключайте неиспользуемые беспроводные модули на устройствах. Не забывайте устанавливать последние обновления прошивки для роутеров и телевизоров.

Опасность блэкаута из-за Smart Meter

Некоторые страны ЕС уже активно внедряют счетчики Smart Meter, однако эксперты видят в этом большой риск. «Устройства первого и второго поколений создавались без учета требований безопасности, — рассказывает доктор Франк Умбах из института Center for European Security Strategies. — Такие аппараты, к примеру, установлены в Италии, Испании и Португалии». С другой стороны, для управления сетями Smart Grid электрокомпании используют системы SCADA. Однако еще со времен распространения Stuxnet известно, что они часто оснащены довольно слабыми механизмами защиты. Эти две проблемы с крупными брешами в «обороне» создают опасную смесь. «Счетчики взаимодействуют напрямую с системами электрокомпаний, из-за чего те становятся уязвимыми именно через эти устройства», — добавляет Франк Умбах. Подобная атака, если она успешно реализуется в течение длительного времени на большой территории, будет разрушительной: транспортные сети, логистика, доставка продуктов питания, медицинское обеспечение и системы коммуникаций станут самыми критическими целями. В результате будет затронута каждая сфера жизни.

Профессиональные хакеры и шпионы

таки на предприятия и политические учреждения редко совершаются отдельными злоумышленниками — за ними скрываются профессиональные группы. Одна из самых активных на сегодняшний день — это Elderwood Gang. Она специализируется на эксплоитах «нулевого дня», то есть на вредоносных программах, использующих уязвимости в системе безопасности, для которых пока еще не существует патчей. Как выглядят подобные атаки, показывает охватившая весь мир акция кибершпионажа, вскрытая «Лабораторией Касперского». Operation NetTraveler проводила слежку за 350 целями в политических и промышленных учреждениях разных стран, среди которых были правительственные органы, исследовательские институты, энергетические и военные концерны. Атака началась с рассылки электронных писем, содержавших в качестве приложений модифицированные документы Word. Тот, кто открывал эти файлы, неумышленно запускал эксплоит, проверяющий Office на слабые места в системе безопасности. Если те еще не были устранены, устанавливалось вредоносное ПО. Благодаря соединению с несколькими серверами Command&Control вирус способен пересылать информацию с ПК и устанавливать дополнительные вредоносные программы. «Лаборатория Касперского» обнаружила на серверах около 22 Гбайт данных и предполагает, что их владельцы уже уничтожили большую часть собранных сведений.

Переплетение Cyber Armies (хакеров, стоящих на службе у государства) и профессиональных хакерских групп, таких как Elderwood Gang, сегодня запутанно как никогда. Вместе с качественным ростом различных атак это означает следующее: наступили тяжелые времена для системных администраторов и IT-специалистов, которые должны защищать системы своих работодателей, не говоря уже о пользователях — они станут жертвами либо напрямую (через собственные устройства), либо косвенно (при атаках на инфраструктуры).

Атаки на производство

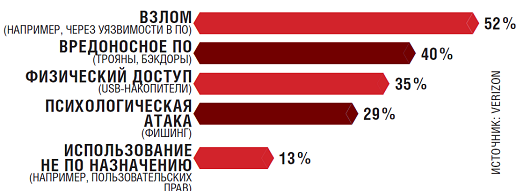

МЕТОДЫ КИБЕРАТАК Зачастую хакеры для атаки комбинируют несколько методов, из-за чего общая сумма составляет более 100%.

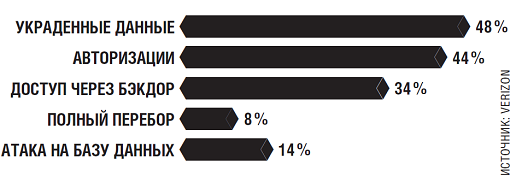

ХАКЕРСКАЯ АТАКА В ПОДРОБНОСТЯХ Хакеры, как и прежде, предпочитают красть данные авторизации служащих, а затем устанавливать бэкдоры в их системах.

ХАКЕРСКАЯ АТАКА В ПОДРОБНОСТЯХ Хакеры, как и прежде, предпочитают красть данные авторизации служащих, а затем устанавливать бэкдоры в их системах.

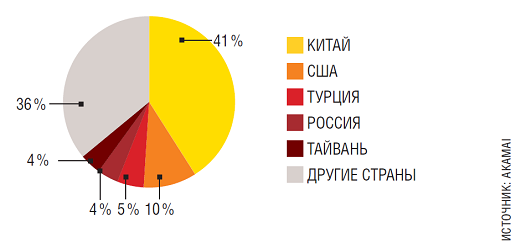

МИРОВЫЕ ЛИДЕРЫ КИБЕРПРЕСТУПНОСТИ Если судить по трафику данных, почти половина хакерских атак в мире имеет истоки в Китае, однако США тоже очень активны.

МИРОВЫЕ ЛИДЕРЫ КИБЕРПРЕСТУПНОСТИ Если судить по трафику данных, почти половина хакерских атак в мире имеет истоки в Китае, однако США тоже очень активны.

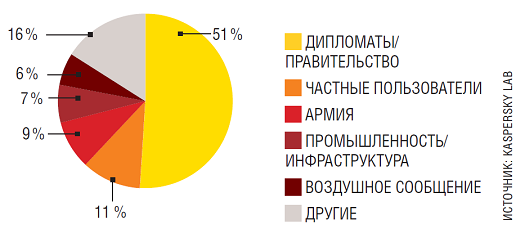

ЦЕЛИ КИБЕРШПИОНАЖА Шпионская операция под названием NetTraveler была нацелена на похищение данных из политических учреждений.

ЦЕЛИ КИБЕРШПИОНАЖА Шпионская операция под названием NetTraveler была нацелена на похищение данных из политических учреждений.

Прогноз на 2014 год

Атаки на предприятия и учреждения станут более изощренными. Ставка будет сделана на трояны, созданные под конкретную цель и способные обойти антивирусные сканеры.

КАК СЕБЯ ЗАЩИТИТЬ Предприятиям необходимо постоянно обновлять свои ПК и веб-серверы, а также быстро закрывать бреши в системе безопасности. Кроме того, следует подготовить своих сотрудников к возможным атакам.

Читайте нас в социальных сетях

Читайте нас в социальных сетях

что в общем то должен понять здравомыслящий человек прочитав в самом начале о взломе канала радиосвязи в те времена когда сообщения передавались вручную, азбукой морзе.