Семь новых опасных хакерских трюков

Методы хакеров становятся все изощреннее. Для направленного фишинга они собирают персональные данные своих жертв, взламывают устройства Smart TV и запускают вредоносные программы без интернет-соединения, используя звук.

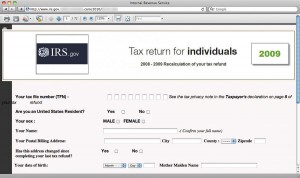

1 Направленный фишинг

При направленном фишинге (Spear Phishing) речь идет о форме фишинга, имеющей определенную цель. В прошлом эта хакерская уловка использовалась для того, чтобы заманить в ловушку как можно большее количество пользователей. Направленный фишинг, напротив, пытается использовать в электронном письме максимально возможный объем личных данных.

Например, спамеры рыщут по таким открытым сервисам, как Facebook, и другим сетевым источникам данных, чтобы иметь возможность обращаться к получателю по имени. В сочетании с кажущимся подлинным дизайном банков, подобного рода сообщения вызывают у пользователя уверенность в законном происхождении документа и склоняют к нажатию на фишинговую ссылку, прикрепленную к письму.

Например, спамеры рыщут по таким открытым сервисам, как Facebook, и другим сетевым источникам данных, чтобы иметь возможность обращаться к получателю по имени. В сочетании с кажущимся подлинным дизайном банков, подобного рода сообщения вызывают у пользователя уверенность в законном происхождении документа и склоняют к нажатию на фишинговую ссылку, прикрепленную к письму.

Чем точнее информация о пострадавшем, тем коварнее становятся атаки. Если фишинговый мошенник, например, знает круг рабочих обязанностей жертвы в его фирме, он направляет ему сообщение с соответствующим приглашением на конференцию.

Если вредоносный код отправляется как вложение, нападающие все больше делают ставку на зараженные документы. При этом они предпочитают использовать эксплоиты «нулевого дня» (Zero Day). Документы проходят через большинство спам-фильтров, а затем через уязвимые места в системе безопасности получают обширные права доступа.

Меры предосторожности: регулярно устанавливайте обновления и всегда проверяйте происхождение сторонних данных.

2 Атаки на Smart TV

Современные системы Smart TV посредством платформы HbbTV (Hybrid Broadcast Broadband TV) отображают интернет-контент провайдеров. Однако в отличие от браузеров в них нет столь же развитых систем защиты.

Пользователь не может определить, является ли легитимным контент, поступающий на его ТВ-устройство через HbbTV, или же он был подтасован. Например, хакеры могут посредством перехвата Wi-Fi сигнала перенаправлять трансляции на нежелательный контент, создавать фальшивые субтитры и даже генерировать криптовалюты.

Пользователь не может определить, является ли легитимным контент, поступающий на его ТВ-устройство через HbbTV, или же он был подтасован. Например, хакеры могут посредством перехвата Wi-Fi сигнала перенаправлять трансляции на нежелательный контент, создавать фальшивые субтитры и даже генерировать криптовалюты.

Content Spoofing, то есть подмена законного содержания подтасованным контентом посредством атаки MITM (Man in the middle, «человек посередине») также возможна. Некоторые производители умных телевизоров не используют в работе ПО своих устройств шифрование SSL, что значительно облегчает задачу хакерам и позволяет им подменять контент прямо во время трансляции.

Меры предосторожности: используйте актуальное микропрограммное обеспечение производителя телевизионного устройства с его официального сайта.

3 Clickjacking

При кликджекинге контент сайта незаметно смешивается с элементами другого сайта. Один из наиболее впечатляющих примеров кликджекинга: с помощью данного метода злоумышленники получали доступ к веб-камерам и микрофонам пользователей.

При кликджекинге контент сайта незаметно смешивается с элементами другого сайта. Один из наиболее впечатляющих примеров кликджекинга: с помощью данного метода злоумышленники получали доступ к веб-камерам и микрофонам пользователей.

Для этого преступники загрузили страницу настроек плагина для браузера Adobe Flash в невидимый плавающий фрейм. В то время как посетитель нажимал с виду безобидные кнопки на странице, он в первую очередь подтверждал каждой Flash-анимации доступ к веб-камере и микрофону компьютера.

Меры предосторожности: защиту предлагают свежие версии браузеров. Они считывают заголовки страниц и блокируют подозрительные фреймы.

4 Звуковые вирусы

Звучит как в научно-фантастическом фильме: звуковые вирусы используют для кражи информации низкочастотные звуковые сигналы, при этом для них совсем не обязательно, чтобы ПК был соединен с Сетью.

Генерируемому вредоносной программой сигналу для контакта достаточно 20 м по прямой, что было установлено в ходе эксперимента исследователями Института коммуникации, информационных процессов и эргономики Общества Фрауенгофера (FKIE: Institute for Communication, Information Processing and Ergonomics).

При этом посредством аудиосигнала они создали беспроводную самоорганизующуюся сеть (аd-hoс). Затем с помощью логгера клавиатуры перехваченные данные «перепрыгнули» в ПК, находящиеся в соседних офисных помещениях. Для этого использовалась программа, изначально разработанная для коммуникации под водой.

При этом посредством аудиосигнала они создали беспроводную самоорганизующуюся сеть (аd-hoс). Затем с помощью логгера клавиатуры перехваченные данные «перепрыгнули» в ПК, находящиеся в соседних офисных помещениях. Для этого использовалась программа, изначально разработанная для коммуникации под водой.

Но, по всей видимости, метод работает не только в лаборатории. Так, консультант по вопросам безопасности Драгос Руйу недавно сообщил о необычном поведении своего лэптопа. Система, которую он как раз только что настроил, внезапно произвела обновление BIOS. Затем она стала передавать данные, продолжая процесс и после того как Руи отключил сетевую карту и Bluetooth.

Загрузку через CD-ROM устройство не позволяло, изменения конфигурации оно отменило. Вскоре и другие ноутбуки, находящиеся поблизости, продемонстрировали аналогичное поведение.

Меры предосторожности: чтобы остановить заражение, достаточно отключить звуковую карту и микрофон, так как вирус распространяется через низкочастотные звуки.

5 Camfecting

Неприятная вещь: через удаленное подключение хакеры получают доступ к веб-камере ноутбука и снимают интимные детали из жизни своей жертвы. Внедрение программных «жучков» в камеру пользователя получило название сamfecting.

Чтобы подключиться к камере, хакер сначала заражает компьютер жертвы соответствующей вредоносной программой. Чаще всего это происходит с помощью трояна. Он либо присылается во вложении (через фишинг), либо запускается как Drive-by-Download или заносится в зараженных видеофайлах.

Чтобы подключиться к камере, хакер сначала заражает компьютер жертвы соответствующей вредоносной программой. Чаще всего это происходит с помощью трояна. Он либо присылается во вложении (через фишинг), либо запускается как Drive-by-Download или заносится в зараженных видеофайлах.

Меры предосторожности: избегайте открытия вложений, используйте брандмауэры и антивирусы, а также надежно защищенную беспроводную сеть.

6 Атака Watering Hole

Атаки Watering Hole напрямую манипулируют легальными сайтами, в частности, интернет-магазинов или банков. При этом используются уязвимые места в безопасности, например, устаревшие операционные системы серверов, и коды внедряются на веб-страницы.

Это может быть Drive-by-Download, то есть загрузка, которая устанавливается при вызове ресурса. Взломщики выбирают подлежащий манипуляции веб-сервер в зависимости от цели атаки. Для массовых атак они предпочитают заражать популярные сайты, к которым имеет доступ как можно большее количество пользователей.

При целенаправленных атаках, например, в целях экономического шпионажа, атакуются ресурсы, которые жертва считает безопасными (сайт делового партнера атакуемой компании и т. п.). Так, в 2013 году неизвестные заразили компьютеры сотрудников Facebook и Apple через ресурс их разработчика. Но для большинства подобных атак, а именно около четверти, используются порно-сайты.

Меры предосторожности: для защиты от атак Watering Hole меры должны принимать владельцы веб-ресурсов. Например, использовать процедуру «Server Hardening» — удалить из ОС компоненты, не имеющие решающего значения для выполнения задач.

В дальнейшем администраторам следует всегда поддерживать актуальность программ и веб-приложений, например, ПО форумов. К тому же важными являются надежные и индивидуальные пароли для пользователей.

7 Эксплуатация устройств AR

Устройства AR (Augmented-Reality, «дополненная реальность»), как, например, Google Glass, расширяющие восприятие пользователями полезной информации, все чаще попадают под прицел хакеров. Целью атаки становятся камеры: в частности, взломщики могут перехватывать изображения во время ввода PIN или паролей и использовать их для своих целей.

Устройства AR (Augmented-Reality, «дополненная реальность»), как, например, Google Glass, расширяющие восприятие пользователями полезной информации, все чаще попадают под прицел хакеров. Целью атаки становятся камеры: в частности, взломщики могут перехватывать изображения во время ввода PIN или паролей и использовать их для своих целей.

Glass и его аналоги также дают детальную справку о ежедневной активности. Специалисты антивирусной компании Trend Micro полагают, что устройства дополненной реальности в ближайшие годы станут самыми желанными целями для получения персональных данных.

Меры предосторожности: всегда поддерживайте актуальное состояние микропрограммного обеспечения устройств.

Фотографии в статье: компании-производители; kubais, Anterovium, ad_stock/Fotolia.com

Читайте нас в социальных сетях

Читайте нас в социальных сетях