Защищаемся от взлома: изъяны в прошивках устройств

Нападение на Windows — это пусть и серьезная, но просто угроза. Гораздо опаснее атаки, берущие на прицел код фирменной прошивки для аппаратного обеспечения. Неприятность состоит в том, что, в отличие от покушений на операционную систему, в данном случае пользователю не остается ничего иного, кроме как постоянно следить за выходом новой версии прошивки.

Нападение на Windows — это пусть и серьезная, но просто угроза. Гораздо опаснее атаки, берущие на прицел код фирменной прошивки для аппаратного обеспечения. Неприятность состоит в том, что, в отличие от покушений на операционную систему, в данном случае пользователю не остается ничего иного, кроме как постоянно следить за выходом новой версии прошивки.

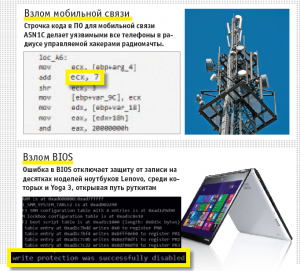

Владельцы ноутбуков Lenovo как раз столкнулись с этой проблемой. Эксперт по информационной безопасности Дмитро Олексюк обнаружил в вариантах BIOS для Lenovo уязвимость, которая снимает защиту от записи и позволяет выполнить код. При наихудшем варианте этим кодом может стать руткит, запускающийся еще до старта Windows. Эта «зараза» действует не через Сеть, а исключительно с помощью USB-накопителя. Компания Lenovo открыла служебную страницу, на которой перечисляются пострадавшие модели и говорится, когда будет выпущен патч. Проблема затронула такое количество устройств, что сама Lenovo не справляется с проверками и исправлением.

Закупленные ошибки BIOS

В этом плане очевидна проблема структуризации для разработчиков аппаратного обеспечения: Lenovo не сама пишет BIOS, а поручает эту задачу стороннему поставщику услуг. Тот, в свою очередь, также получает код напрямую от разработчика чипа, в нашем случае от Intel. Этот концерн закрыл данные уязвимости еще в 2014 году, однако не особо старался взаимодействовать с другими компаниями. Между тем Олексюк выяснил, что и другие производители, такие как Dell, Fujitsu, Gigabyte и HP, внедрили подверженный атакам код BIOS, из-за чего также пострадали различные материнские платы для компьютеров.

В этом плане очевидна проблема структуризации для разработчиков аппаратного обеспечения: Lenovo не сама пишет BIOS, а поручает эту задачу стороннему поставщику услуг. Тот, в свою очередь, также получает код напрямую от разработчика чипа, в нашем случае от Intel. Этот концерн закрыл данные уязвимости еще в 2014 году, однако не особо старался взаимодействовать с другими компаниями. Между тем Олексюк выяснил, что и другие производители, такие как Dell, Fujitsu, Gigabyte и HP, внедрили подверженный атакам код BIOS, из-за чего также пострадали различные материнские платы для компьютеров.

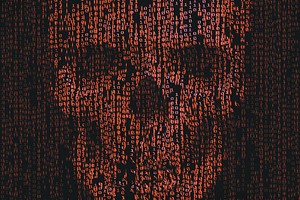

Изъяны в фирменных прошивках оборудования другого типа позволяют получить доступ непосредственно через Интернет. Зачастую это касается периферийных устройств, например, маршрутизаторов или веб-камер. В начале июля проблема серьезно затронула D-Link. Специалисты компании по информационной безопасности Senrio нашли в фирменной прошивке ряда продуктов D-Link ошибку. С ее помощью экспертам удалось переполнить буфер и изменить пароль администратора к веб-камере DCS-930L, тем самым получив потенциальный доступ к функциям этого устройства. После этого D-Link проверила подверженность других моделей и объявила, что та же проблема встречается в целом у 39 различных продуктов, среди которых даже системы NAS, например, модель DNS-340L. Сейчас ведется работа над обновлениями для прошивок.

По данным анализа, проведенного специальной поисковой машиной Shodan, только на территории США пострадали 100 000 устройств. Shodan способна идентифицировать оборудование и вычислить его IP-адрес. С помощью этой информации злоумышленники могут запускать свои вредоносные коды издалека. При этом, заметить подозрительное поведение роутера может не каждый антивирус.

Переполнение памяти в сетях мобильной связи

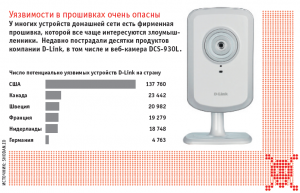

Сотни тысяч уязвимых веб-камер, однако, ничего не значат по сравнению со стремительно приближающейся катастрофой последнего времени. В середине июля специалист по безопасности Лукас Молас сообщил об обнаружении ошибки в программной библиотеке ASN1C, которая используется в бесчисленном количестве мобильных телефонов и маршрутизаторов. Это ПО, разработанное американской компанией Objective Systems, предназначено для обработки сообщений, которые расшифровываются в рамках стандарта связи ASN1. Оно подвержено переполнению буфера — достаточно лишь немного изменить код, чтобы спровоцировать погрешность округления. Сейчас идет проверка, каких поставщиков сетевого оборудования коснулась данная проблема.

Сотни тысяч уязвимых веб-камер, однако, ничего не значат по сравнению со стремительно приближающейся катастрофой последнего времени. В середине июля специалист по безопасности Лукас Молас сообщил об обнаружении ошибки в программной библиотеке ASN1C, которая используется в бесчисленном количестве мобильных телефонов и маршрутизаторов. Это ПО, разработанное американской компанией Objective Systems, предназначено для обработки сообщений, которые расшифровываются в рамках стандарта связи ASN1. Оно подвержено переполнению буфера — достаточно лишь немного изменить код, чтобы спровоцировать погрешность округления. Сейчас идет проверка, каких поставщиков сетевого оборудования коснулась данная проблема.

В обычной среде баг не так-то просто использовать. Для этого злоумышленнику необходимо иметь доступ к сети провайдера мобильной связи или развернуть свою собственную базовую станцию. Это не может не радовать, поскольку баг не только позволяет перенаправлять и прослушивать разговоры, но и запустить выполнение вредоносного кода на любом смартфоне, подключенном к такой станции.

Самый опасный поисковик мира

Google находит далеко не все. В эпоху, когда через Интернет будут взаимодействовать не столько люди, сколько устройства, от поисковика Google ускользает множество информации, поскольку эта машина сконцентрирована на веб-страницах. Остальное найдет Shodan. Этот поисковый сервис для так называемого интернета вещей вычисляет оборудование всех видов, от промышленных установок до веб-камер, и сообщает его IP-адреса. По словам Джон Мазерли, разработчика Shodan, его машина, в отличие от Google, отображает сырую, неотфильтрованную версию Интернета.

> Атака из Сети: с помощью Shodan эксперты по ИТ-безопасности (равно как и хакеры) могут выяснить, какие устройства уязвимы через свой сетевой интерфейс и насколько. Ничуть не удивительно, что этот поисковик стал сенсацией. Так, два специалиста из Свободного университета Берлина в 2014 году вычислили ненадежные устройства, ответственные за управление зданиями и электросистемами. В прошлом году оставались еще тысячи единиц незащищенного медицинского оборудования, на которых была установлена Windows XP. Экспертам удалось скачать информацию о пациентах и даже управлять аппаратами через Интернет.

> Открыта для каждого: доступ к Shodan получает любой бесплатно зарегистрировавшийся пользователь. Для неограниченного доступа придется заплатить около 4000 рублей, иначе вы увидите лишь небольшое количество результатов. Одновременно с этим Shodan позволяет настроить целый ряд фильтров. К примеру, можно найти в определенном городе веб-камеры, которые используют уязвимый протокол и могут вывести скриншот. Результат поиска также сообщит, через какие порты и протоколы устройство заходит в Сеть, а иногда даже то, какие команды оно принимает. Интересен также список приведенных вкратце поисковых запросов. Вы получите кое-что проясняющие комментарии пользователей об открытой системе (см. справа) или узнаете, с каким паролем по умолчанию можно получить доступ к определенному лазерному принтеру.

Кража ключей на смартфонах

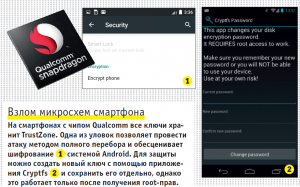

Меньше повезло владельцам смартфонов со встроенным чипом Qualcomm, а таких немалое количество. Qualcomm резервирует на своем процессоре защищенную область памяти, так называемую TrustZone. В нее операционная система может записывать конфиденциальные данные, такие как код доступа или ключ к шифрованию устройства. Последний компания Google внедрила в Android 5.0 и уподобилась тем самым концерну Apple. В iOS эта функция существует давно — с той лишь разницей, что это именно аппаратная защита: однажды выданный ключ при производстве напрямую записывается на кремний; со стороны его нельзя считать с помощью ПО.

Qualcomm, и вместе с ней Android, предпочитают, однако, двухэтапное решение: так же, как и в устройствах Apple, присутствует вшитый в «железо» ключ, из которого, однако, Android, учитывая пользовательский пароль, производит программный ключ и сохраняет его отдельно в TrustZone. В конце мая этого года израильский эксперт через Twitter заявил, что именно этот программный ключ ему удалось извлечь из TrustZone, скопировать на ПК и оттуда провести атаку методом полного перебора. Вскоре после этого он в своем блоге опубликовал доказательство. Для взлома он использовал уязвимости в приложении Media Server для Android. Этот системный компонент ответственен за передачу видео и музыки. А поскольку он способен также воспроизводить контент с защитой DRM, ему положен доступ через собственный интерфейс к TrustZone, в которой находится ключ DRM.

Qualcomm, и вместе с ней Android, предпочитают, однако, двухэтапное решение: так же, как и в устройствах Apple, присутствует вшитый в «железо» ключ, из которого, однако, Android, учитывая пользовательский пароль, производит программный ключ и сохраняет его отдельно в TrustZone. В конце мая этого года израильский эксперт через Twitter заявил, что именно этот программный ключ ему удалось извлечь из TrustZone, скопировать на ПК и оттуда провести атаку методом полного перебора. Вскоре после этого он в своем блоге опубликовал доказательство. Для взлома он использовал уязвимости в приложении Media Server для Android. Этот системный компонент ответственен за передачу видео и музыки. А поскольку он способен также воспроизводить контент с защитой DRM, ему положен доступ через собственный интерфейс к TrustZone, в которой находится ключ DRM.

Через две уязвимости в Media Server можно провести атаку на TrustZone. В принципе, от этого взлома потенциально могут пострадать не только процессоры Qualcomm, поскольку производитель чипов передал свое решение компании ARM. Эта британская компания занимается разработкой архитектуры, на базе которой созданы практически все микропроцессоры смартфонов на Android.

Компания Google быстро отреагировала на этот «хак» и объявила, что обе уязвимости в Media Server были исправлены в январе и мае соответственно. Но проблема заключается в том, что не все патчи быстро попадают к пострадавшим владельцам смартфонов, если попадают вообще. И нет никакой уверенности, что это последние изъяны в Media Server.

ФОТО: компании-производители; cranach/Fotolia.com

Читайте нас в социальных сетях

Читайте нас в социальных сетях