Увеличивая покрытие сети, увеличиваешь и зону ее видимости. Чтобы хакеры не получили к ней доступ, следует обеспечить безопасность.

Защита роутера паролем

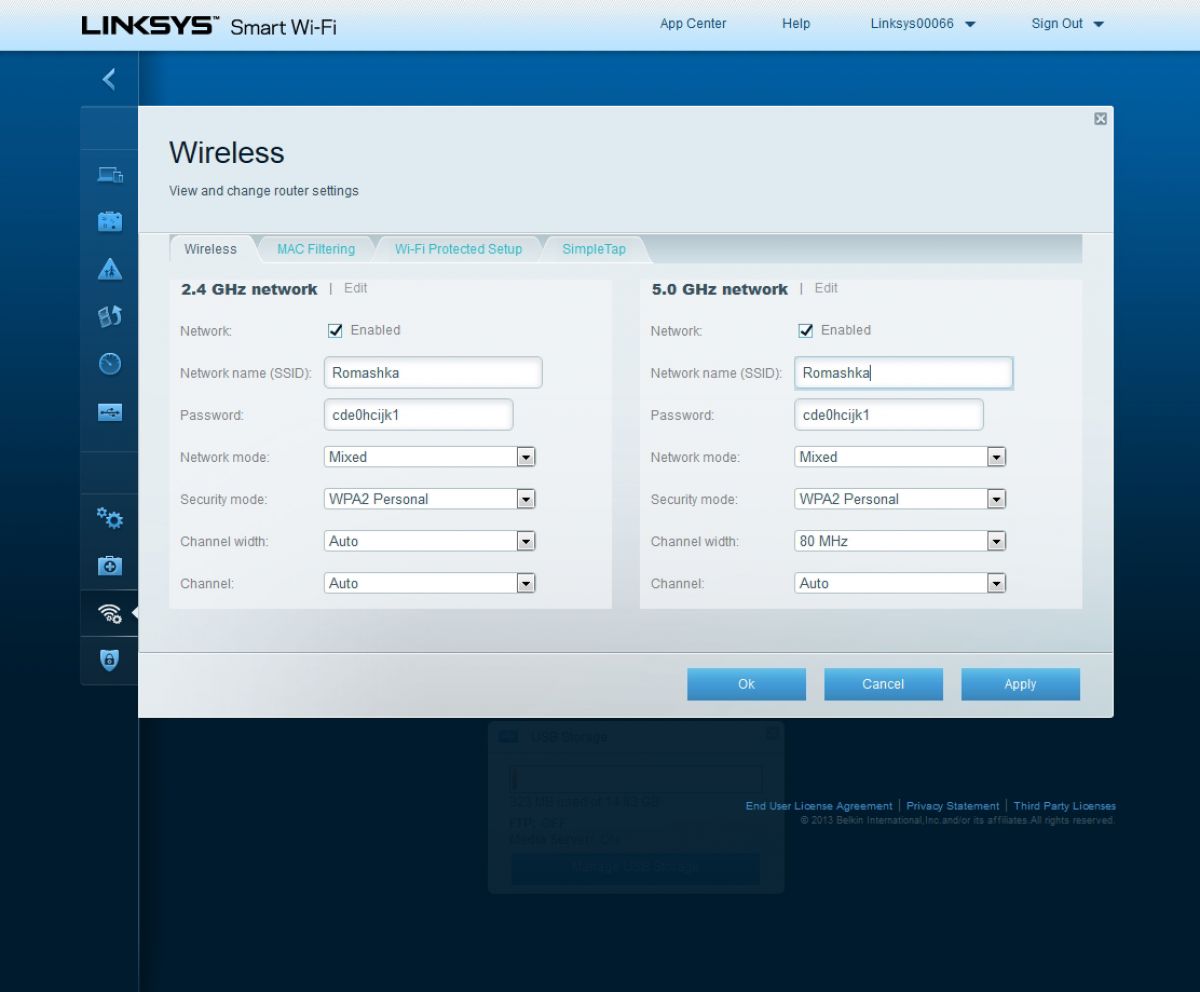

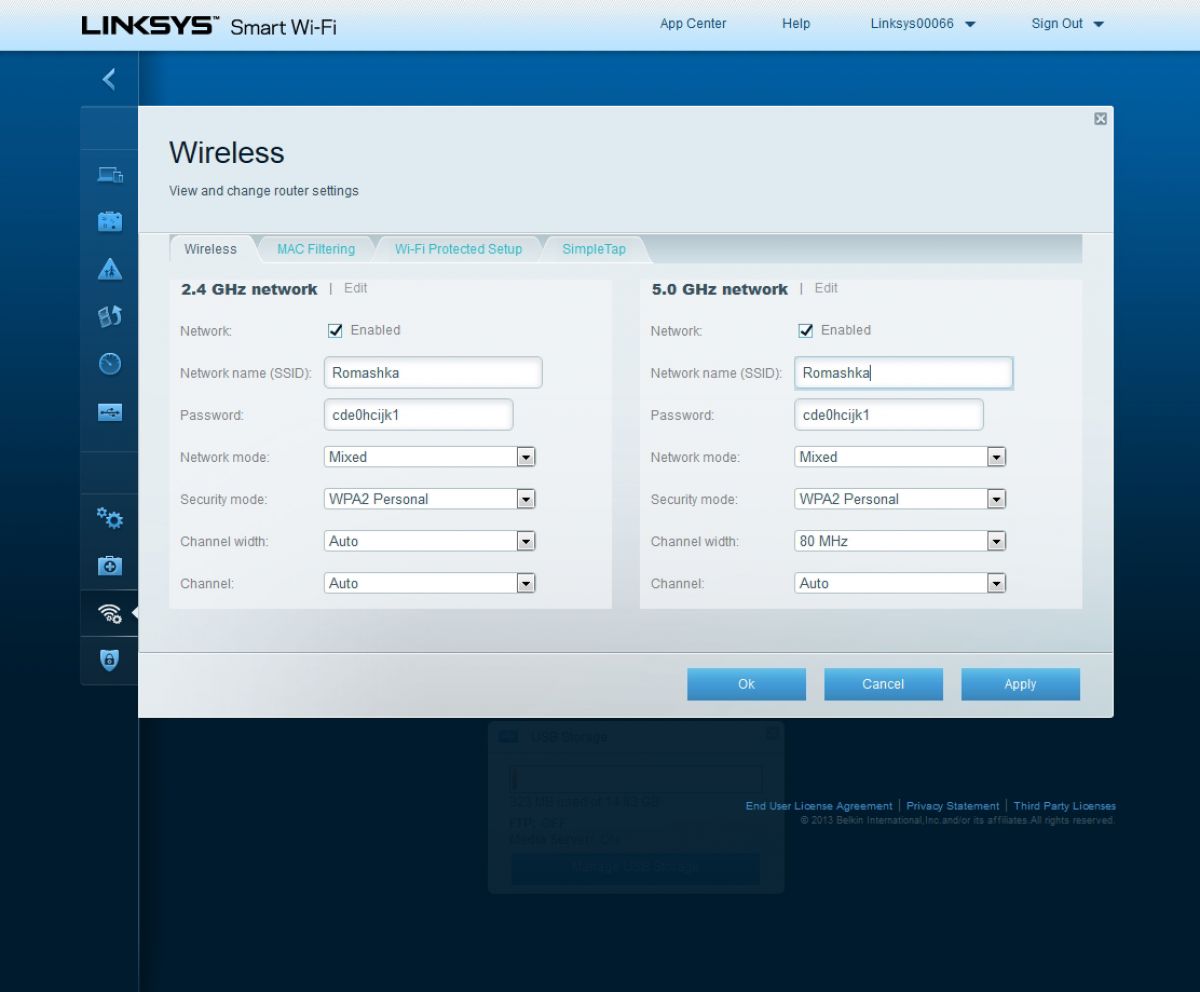

При вызове интерфейса пользователя следует сменить установленный по умолчанию пароль для доступа к беспроводному маршрутизатору на более надежный. После этого зайдите в настройки веб-интерфейса роутера и измените имя вашей беспроводной сети (SSID) на такое, которое не позволяет сделать выводы о производителе, модели или местонахождении маршрутизатора. Кроме того, вы можете сделать сеть «невидимой» (отключить трансляцию SSID). Однако для опытных хакеров это не является препятствием.

При вызове интерфейса пользователя следует сменить установленный по умолчанию пароль для доступа к беспроводному маршрутизатору на более надежный. После этого зайдите в настройки веб-интерфейса роутера и измените имя вашей беспроводной сети (SSID) на такое, которое не позволяет сделать выводы о производителе, модели или местонахождении маршрутизатора. Кроме того, вы можете сделать сеть «невидимой» (отключить трансляцию SSID). Однако для опытных хакеров это не является препятствием.

Правильное шифрование

Наиболее надежным методом шифрования данных в настоящее время является WPA2, несмотря на то, что ему уже почти десять лет. Обратите внимание на то, чтобы в настройках был выбран параметр WPA2-AES или WPA2 (CCMP). Устаревший WPA-TKIP ограничивает максимальную скорость передачи данных значением 54 Мбит/с. Ключ сети по умолчанию отсутствует или написан на нижней стороне роутера. Лучше заменить его новым, содержащим прописные и строчные буквы, а также цифры.

Обновление фирменного ПО

Время от времени производители выпускают бесплатные обновления прошивки для своих роутеров. Они включают в себя и улучшения безопасности. Обновление производится быстро, поэтому следует безотлагательно устанавливать новые версии.

Изоляция IP-адресов и фильтры MAC-адресов

Изоляция IP-адресов предотвращает возможность обмена данными между пользователями беспроводной сети. Разрешенным остается только доступ в Интернет. Однако будьте осторожны: если вы используете беспроводной принтер, при включении изоляции он может стать недоступен.

Дополнительным препятствием для злоумышленников является фильтр МАС-адресов. МАС-адрес представляет собой уникальный глобальный идентификатор каждой сетевой карты. Если фильтр активен, к беспроводной сети могут подключиться только те устройства, которым вы разрешили доступ. Это значительно затрудняет доступ злоумышленников к сети WLAN — при включенной фильтрации подключения не произойдет, даже если кто-то узнает пароль от вашей сети.

Отключение DHCP-сервера

Без IP-адресов обмен данными в сети не работает. Поэтому роутер автоматически присваивает IP-адреса новым устройствам. Эту удобную функцию вы можете дезактивировать, отключив DHCP-сервер в маршрутизаторе. Использовать ее стоит только для того, чтобы она однократно назначила адрес вашему оборудованию. Роутер запомнит присвоенные адреса. А при подключении новых устройств вы можете назначить им адреса вручную.

Внимание! Если вы укажете нестандартное адресное пространство, то дополнительно затрудните злоумышленникам задачу проникновения в вашу WLAN-сеть. Чтобы сделать это, просто измените третье поле IPv4-адреса, например, на «57» вместо стандартных «0», «1» или «178».

Создание гостевой сети с собственным SSID

Некоторые модели маршрутизаторов способны предоставлять пользователям гостевой доступ. Однако он может быть использован только для доступа в Интернет, подключение к домашней сети при этом остается закрытым. В любом случае следует зашифровать гостевой доступ, причем используя пароль, отличный от пароля вашей домашней сети. Теперь для подключения гостям потребуется имя и ключ сети.

Отключение неиспользуемых функций

Некоторые WLAN-роутеры оснащены дополнительными функциями, такими как клиент BitTorrent, медиасервер или NAS-накопитель. Как правило, по умолчанию они активированы, хотя лишь немногие владельцы действительно используют их. Эти программные модули потенциально содержат уязвимости, которые могут быть использованы хакерами, поэтому лучше отключить те службы, в которых вы не нуждаетесь. Это осуществляется через интерфейс конфигурации роутера.

Крайняя безопасность: VPN в сети WLAN

С помощью VPN вы можете создать зашифрованные соединения («туннели») в домашней сети. В результате злоумышленник при «прослушивании» ваших соединений увидит лишь беспорядочный набор данных. Для собственной туннельной сети необходим отдельный сервер VPN — например, бесплатное решение Open VPN с открытым исходным кодом (на DVD). Оно интегрировано во многие системы NAS или доступно в качестве установочного пакета. Кроме того, его можно инсталлировать на отдельном ПК.

Настроить туннельную сеть несложно. Для начала активируйте сервер и определите пользователей, которые должны обладать доступом к защищенной сети. Установите на домашнем компьютере клиент Open VPN, загрузите файл конфигурации с вашего VPN-сервера и откройте его. Теперь появилась возможность установить безопасное соединение с сервером, используя ваше имя пользователя и пароль. Клиент Open VPN также доступен для мобильных платформ iOS и Android.

ФОТО: zodman/Flickr.com