Майнеры атакуют: как распознать и уничтожить вредителя

Майнеры – довольно старый по меркам информационной безопасности тип вредоносных программ, стремительно набравший популярность с началом бурного роста стоимости криптовалют. Специалисты антивирусной компании «Доктор Веб» проанализировали работу этих троянцев и готовы рассказать, как они попадают на ПК и как с этим бороться.

Майнинг (от англ. Mining — «добыча») — способ заработка современных цифровых валют, самой известной из которых является биткойн. Для добычи требуются серьезные вычислительные мощности — и, по мнению злоумышленников, их можно «позаимствовать» у простых пользователей. Слово «майнинг» точно передает действия злоумышленников: заработанные ими деньги — действительно добыча, которую они получают с зараженных компьютеров.

Не секрет, что современные домашние и офисные компьютеры — намного мощнее, чем того требует большинство повседневных задач. А для сервера наличие избыточной мощности — необходимость на случай пиковых нагрузок, которые в разы превышают обычные показатели.

С использованием этих мощностей на ПК может незаметно выполняться множество задач, о которых пользователь не знает, — и не узнает, если закравшаяся в систему программа не начнет «наглеть».

Что такое майнеры?

Майнеры — довольно старый по меркам ИБ тип вредоносных программ, стремительно набравший популярность с началом бурного роста стоимости криптовалют.

В общем случае это программы, которые тайно устанавливаются на компьютеры (да и на серверы тоже) и занимаются вычислениями, необходимыми для получения криптовалют. Во многих публикациях утверждается даже, что майнеры не относятся к вредоносным программам. Разумеется это не так. Даже не считая того, что запущенный майнер мешает пользователю работать на ПК, любой майнер обладает классическими признаками вредоносной программы. В первую очередь, скрытая установка на компьютер — вредоносная программа устанавливается, не оповещая пользователя совсем или сообщая о своем функционале лишь частично.

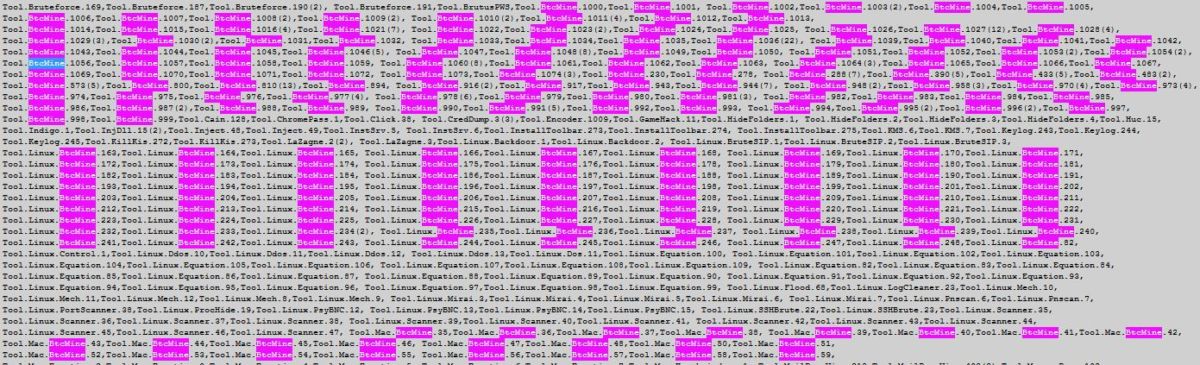

На данный момент майнеры — одни из самых распространенных вредоносных программ. Для наглядности можно открыть вирусную базу Dr.Web и выделить все записи, в которых есть слово mine.

Этот скриншот содержит лишь часть майнеров, попавших в вирусную базу в течение одного дня. На самом деле их раза в два-три больше. В СМИ попадает информация лишь о ничтожной доле вредоносных программ, рассказать обо всех — задача нереальная. Поэтому их просто ловят :-)

Как распространяются майнеры?

Эти вредоносные программы называются «троянцы-майнеры». Не вирусы и не черви, а именно троянцы. Напомним, что троянцы — это тип вредоносных программ, самостоятельно распространяться не умеющих. Для проникновения на компьютер, а иногда и для запуска, им нужна помощь пользователя.

Криптовалюта Bitcoin была создана в 2009 году. Троянец, в название которого вошло слово «mine», появился через два года — в 2011.

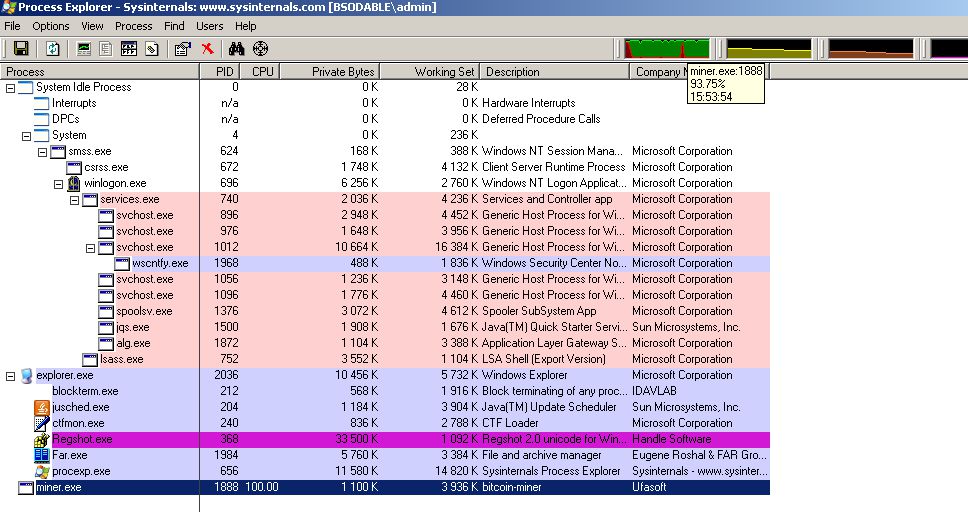

Собственно, Trojan.BtcMine.1 майнером не являлся – для майнинга он использовал две легитимные программы. Забавно, что майнер этот был очень «жадным»: вторая программа майнинга загружалась им именно для того, чтобы максимально загрузить компьютер расчетами. На иллюстрации можно увидеть нагрузку на процессор, которую создает программа-майнер, запущенная троянцем Trojan.BtcMine.1.

Внимание! Самостоятельное удаление майнера может быть опасно, так как эти вредоносные программы способны этому противодействовать. Так, Trojan.BtcMine.1978, предназначенный для добычи криптовалют Monero (XMR) и Aeon запускается в качестве критически важного системного процесса, при попытке завершить который Windows аварийно прекращает работу и демонстрирует «синий экран смерти» (BSOD).

Внимание! Самостоятельное удаление майнера может быть опасно, так как эти вредоносные программы способны этому противодействовать. Так, Trojan.BtcMine.1978, предназначенный для добычи криптовалют Monero (XMR) и Aeon запускается в качестве критически важного системного процесса, при попытке завершить который Windows аварийно прекращает работу и демонстрирует «синий экран смерти» (BSOD).

Использование легитимных программ в целях майнинга оказалось для киберпреступников невыгодно. Такие программы не скроешь от пользователя — их видно с списке запущенных приложений. И, соответственно, их легко обнаружить и удалить (или перенастроить).

Троянцы в шкуре безобидных приложений

На сегодняшний день наряду с майнерами, использующими легитимные программы, появились специально созданные троянцы, уже полностью учитывающие специфику преступного бизнеса. Они могут не отображаться в списке процессов и/или ограничивать потребление ресурсов.

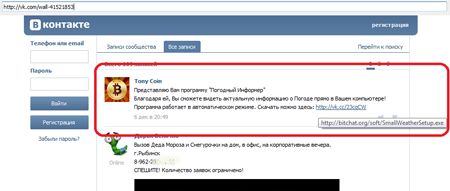

Вот, скажем, достаточно старый Trojan.BtcMine.218 (для сравнения: майнер, попавший в вирусную базу Dr.Web в конце января 2018 года, имеет номер 2025). Данный майнер распространялся под видом «погодного тулбара». Он действительно устанавливал безобидный «погодный информатор» SmallWeatherSetup.exe, но вместе с ним — еще и вредоносную программу Tool.BtcMine.130.

Естественно, Trojan.BtcMine.218 – не единственная вредоносная программа, распространяющаяся под видом безобидной, получить троянца можно, скачав чит, трейнер кряк и т. п.

Этот майнер прославился тем, что его создатель забыл удалить собственное имя из вредоносной программы.

А вот Trojan.BtcMine.737 — уже плод сотрудничества нескольких злоумышленников. В качестве майнера преступники используют утилиту другого разработчика, которую Dr.Web детектирует как программу из семейства Tool.BtcMine. Создатель этой утилиты распространяет ее на условии оплаты комиссии в размере 2,5% от всей добытой с ее помощью криптовалюты.

Широкая востребованность майнеров привела к тому, что в Сети появилось множество предложений по разработке вредоносных программ подобного вида – образцов кода, на основе которого можно создать майнер, в Интернете достаточно много. В связи с этим напоминаем, что не только распространение вредоносных программ, но и их создание является уголовно наказуемым деянием.

Как вирус распространяется и скрывается

На данный момент заработать новую единицу криптовалюты достаточно сложно, тем более если майнер не забирает все ресурсы компьютера под себя. Поэтому майнеры работают в составе ботнетов — сетей зараженных ПК. Ну а поскольку число зараженных компьютеров для успешного майнинга должно быть велико, то зачастую обнаруживают майнер достаточно быстро.

Майнеры могут попасть на компьютер в результате заражения другими троянцами. СМИ в основном упоминают майнеров и шифровальщиков, в то время как, скажем, вариантов загрузчиков Trojan.DownLoader или Trojan.MulDrop в день создается в несколько раз больше, чем энкодеров.

Чем опасны такие троянцы? Особого вреда они не наносят, но зачастую бороться с ними тяжелее, чем с шифровальщиками. Установившись на компьютер первыми, они анализируют его состояние и загружают необходимые модули. В том числе может быть загружен и модуль майнинга.

Ну и, естественно, майнеры пытаются удалить антивирус. В качестве примера можно привести Trojan.BtcMine.1978, который пытается удалить службы антивирусов Dr.Web, Windows Live OneCare, «Антивируса Касперского», ESET Nod32, Emsisoft Anti-Malware, Avira, 360 Total Security и Windows Defender.

Иногда майнинг служит для злоумышленников лишь побочным заработком. Так, основное предназначение троянца Trojan.Mods.10 — подмена веб-страницам, а для Trojan.Tofsee — рассылка спама.

Для каких операционных систем существуют майнеры? Для всех используемых: Windows, macOS, Linux, Android …

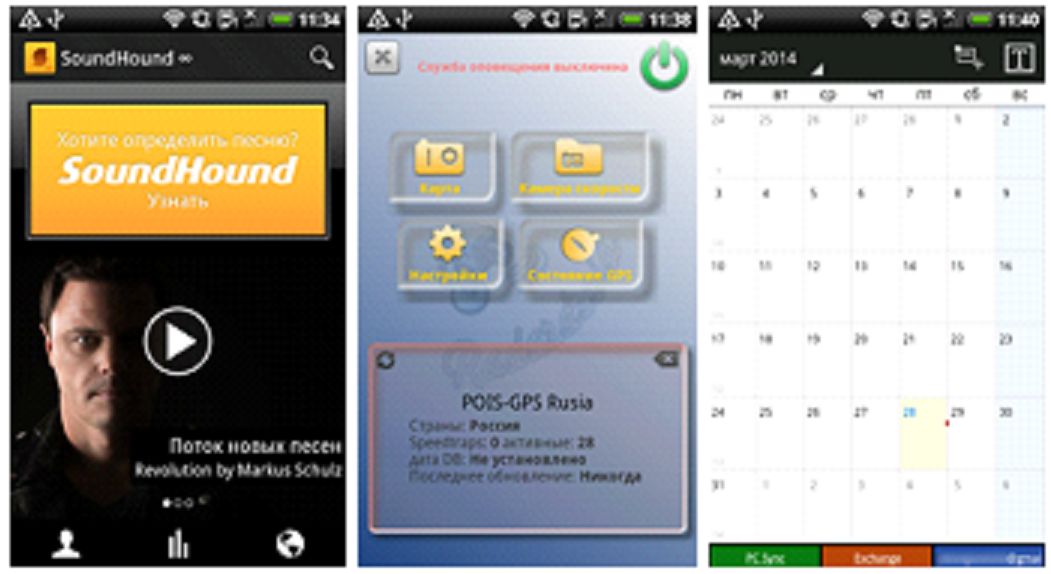

Первые варианты Android.CoinMine относятся к 2014 году. Эти вредоносные программы распространяются в модифицированных версиях популярных приложений и активизируются в те моменты, когда зараженное мобильное устройство находится в режиме ожидания.

Первые варианты Android.CoinMine относятся к 2014 году. Эти вредоносные программы распространяются в модифицированных версиях популярных приложений и активизируются в те моменты, когда зараженное мобильное устройство находится в режиме ожидания.

Внимание! Эти троянцы влияют не только на время работы аккумулятора и повышают температуру интенсивно работающих компонентов устройства. Сообщалось о взрывах перегретых аккумуляторов мобильных устройств.

Майнеры под видом плагинов для браузеров

Еще один вид майнеров — плагины для браузеров. В данном случае также используется известное приложение со встроенным вредоносным кодом. Иногда злоумышленники создают и раскручивают вредоносное приложение с именем, похожим на название популярной программы.

В качестве примера можно привести Tool.BtcMine.1046. Плагин SafeBrowse для браузера Google Chrome был предназначен для заработка широкого спектра криптовалют — Monero, Dashcoin, DarkNetCoin и т. д.

Или более древний Trojan.BtcMine.221, предназначенный для добычи криптовалюты Litecoin. Распространялся с нескольких принадлежащих злоумышленникам веб-сайтов под видом различных приложений — например, надстройки к браузеру, якобы помогающей в подборе товара при совершении покупок в интернет-магазинах.

Ну и, наконец, самый «модный» вариант — скрипты на сайте. Неоднократно отмечалось, что выгода от подобной технологии заработка крайне мала, но тем не менее все больше сайтов включается в гонку за криптовалютами. В качестве интересных примеров можно привести майнер, создававший невидимое всплывающее окошко, прятавшееся за треем на Рабочем столе, или вредоносные программы, подменявших содержимое неактивных закладок браузера.

Кто в опасности?

Все. По статистике, более 80% сайтов имеют уязвимости. Каждый может оказаться на взломанном сайте, занимающемся майнингом.

Что касается заражения обычной программой-майнером, то взглянем только на одну ботсеть: «По усредненным подсчетам в созданной злоумышленниками бот-сети наблюдается активность 203 406 ботов в сутки». Более 200 000 пользователей скачали себе не пойми какую программу для оптимизации покупок в Интернете!

Майнеры не могут заражать файлы, а вот процессы заразить могут. Причем могут заражаться все запущенные процессы, но использоваться для майнинга будет первый, в котором этот троянец начинает работу.

Подводим итог:

Криптовалюты сейчас торгуются на достаточно высоком уровне, поэтому в ближайшее время можно ожидать появления более совершенных образцов вредоносных программ. Увы, беспечность пользователей играет на руку злоумышленникам. Поэтому, не стоит пренебрегать регулярными обновлениями Windows, и обязательно используйте хороший антивирус. Для мобильных устройств также стоит внимательно изучать приложения и отзывы по ним, прежде, чем устанавливать на смартфон.

Читайте также:

- Как защититься от скрытого майнинга в браузере?

- Майнинг обогнал по энергозатратам большинство стран мира

Фото: компании-производители, «Доктор Веб», pexels.com

Читайте нас в социальных сетях

Читайте нас в социальных сетях