Сбор улик в Windows XP

Чтобы выследить вас, не нужно специальных шпионских программ. Предатель и так уже живет в вашем ПК. Windows знает, чем и когда вы занимались, и охотно делится этой информацией.

Чтобы выследить вас, не нужно специальных шпионских программ. Предатель и так уже живет в вашем ПК. Windows знает, чем и когда вы занимались, и охотно делится этой информацией.

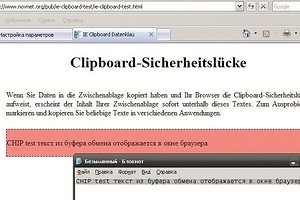

(1) Сайт со специальным JavaScript-кодом показывает все содержимое буфера обмена

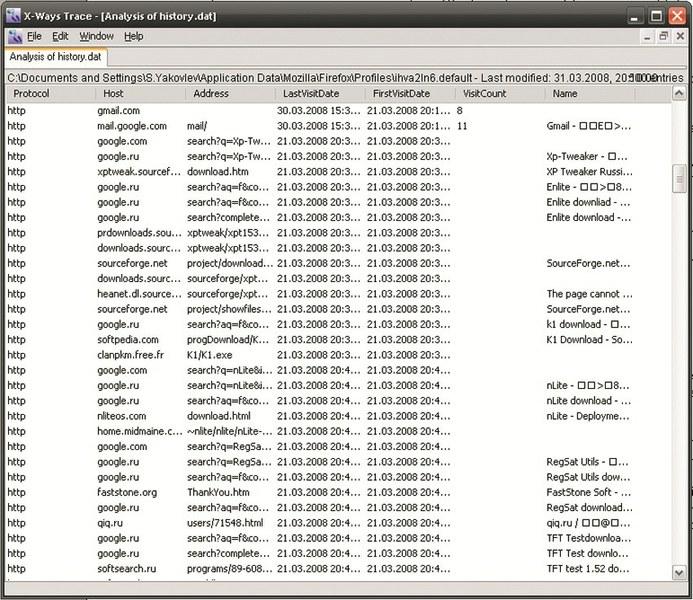

(1) Сайт со специальным JavaScript-кодом показывает все содержимое буфера обмена  (2) Trace знает, какие файлы и когда тот или иной пользователь скачал из Интернета

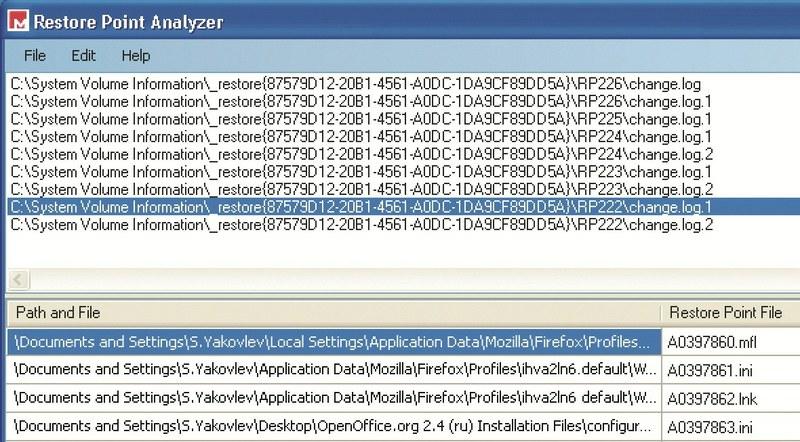

(2) Trace знает, какие файлы и когда тот или иной пользователь скачал из Интернета  (3) Restore Point Analyzer выдает список всех когда-либо инсталлированных, удаленных и переименованных программ. Вы ведь не думали, что при деинсталляции программ они исчезают бесследно?

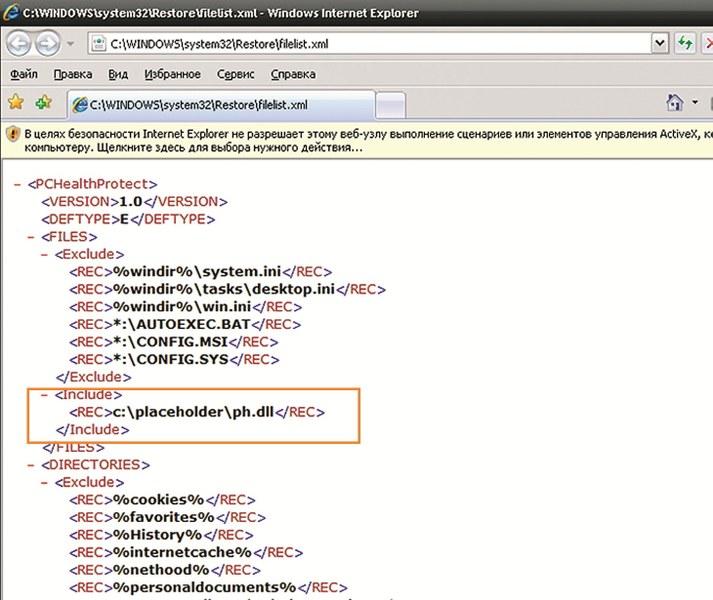

(3) Restore Point Analyzer выдает список всех когда-либо инсталлированных, удаленных и переименованных программ. Вы ведь не думали, что при деинсталляции программ они исчезают бесследно?  (4) В filelist.xml мы обнаружили сомнительный файл ph.dll, принадлежащий программе Eudora, который копируется при создании каждой точки восстановления

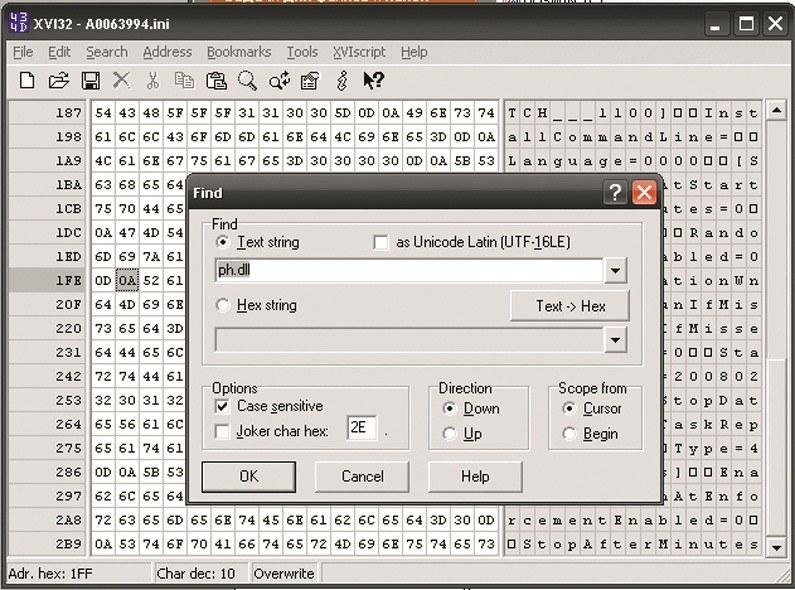

(4) В filelist.xml мы обнаружили сомнительный файл ph.dll, принадлежащий программе Eudora, который копируется при создании каждой точки восстановления  (5) С помощью hex-редактора мы исследовали точки восстановления Windows, надеясь найти какие-либо указания на подозрительный файл ph.dll

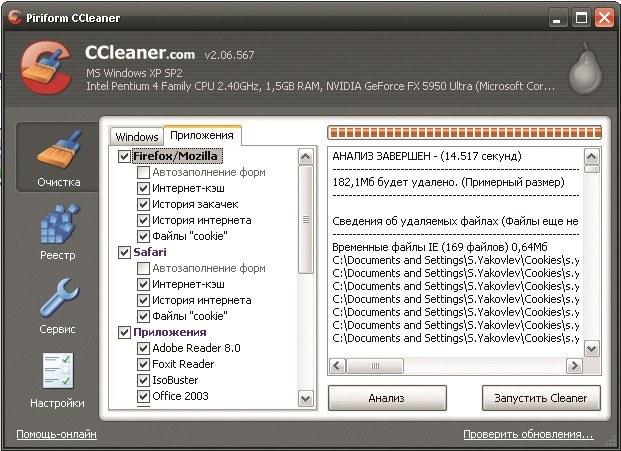

(5) С помощью hex-редактора мы исследовали точки восстановления Windows, надеясь найти какие-либо указания на подозрительный файл ph.dll  (6) CCleaner удалит лог-файлы и записи реестра с информацией, которую вы предпочли бы держать в секрете

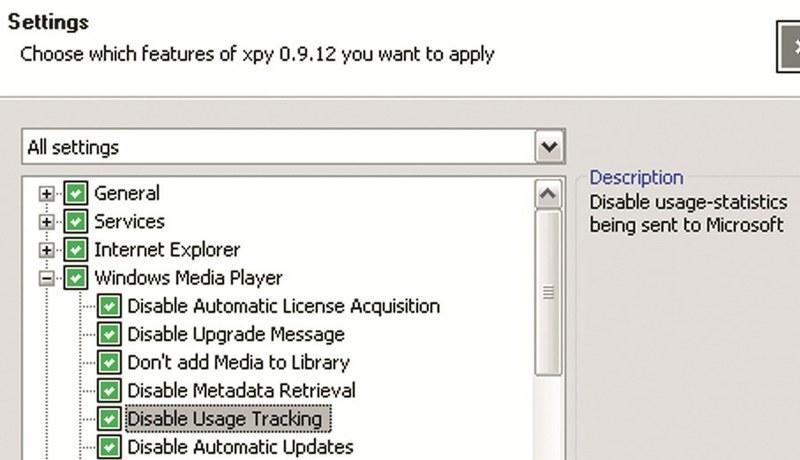

(6) CCleaner удалит лог-файлы и записи реестра с информацией, которую вы предпочли бы держать в секрете  (7) Программа xpy не позволит Windows XP и таким приложениям, как Media Player, тайно пересылать в Microsoft данные самого различного характера

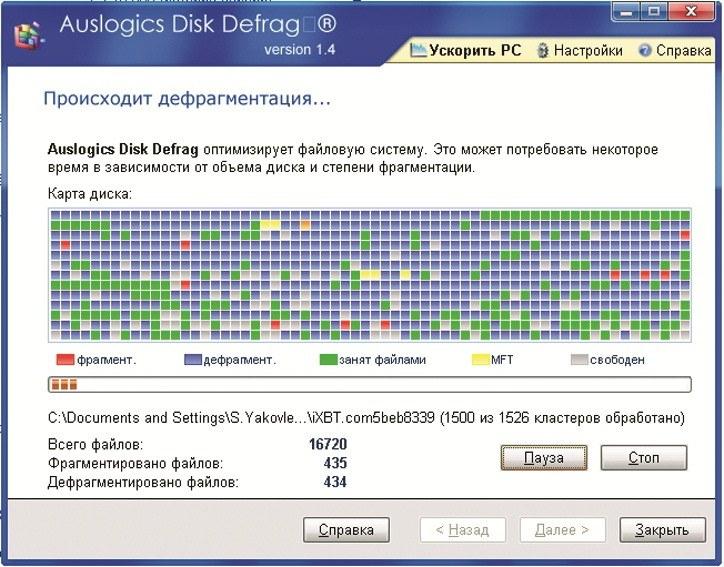

(7) Программа xpy не позволит Windows XP и таким приложениям, как Media Player, тайно пересылать в Microsoft данные самого различного характера  (8) Дефрагментация защитит ваш компьютер от «обыска»

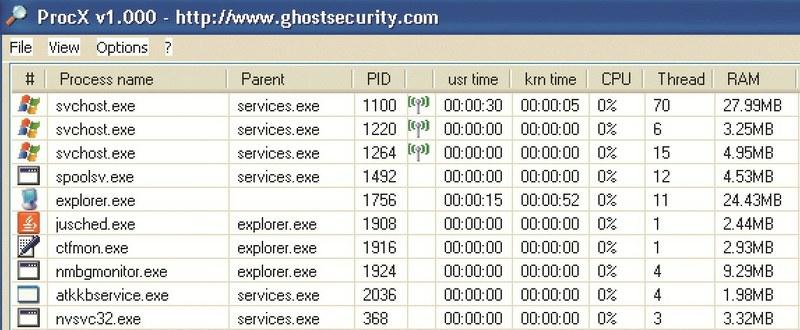

(8) Дефрагментация защитит ваш компьютер от «обыска»  (9) Программа ProcX показывает все приложения и службы, которые передают данные в Интернет преступников

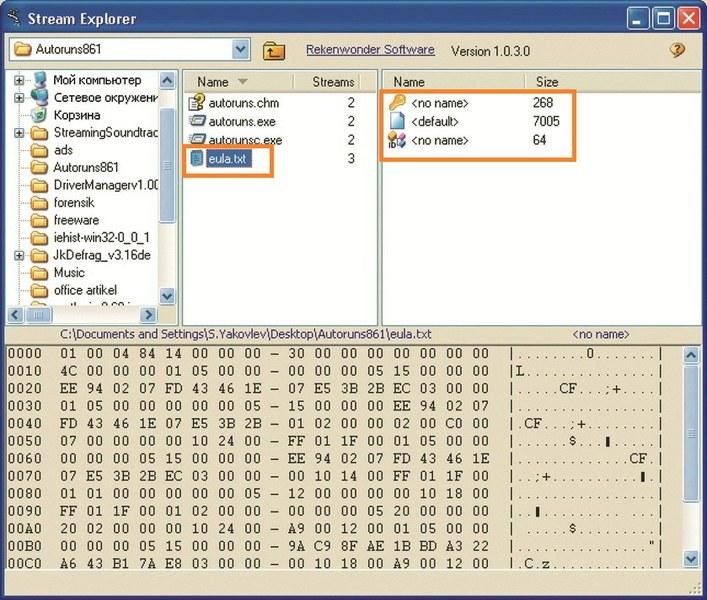

(9) Программа ProcX показывает все приложения и службы, которые передают данные в Интернет преступников  (10) Stream Explorer показывает скрытые потоки данных NTFS и помогает выслеживать замаскированное вредоносное ПО

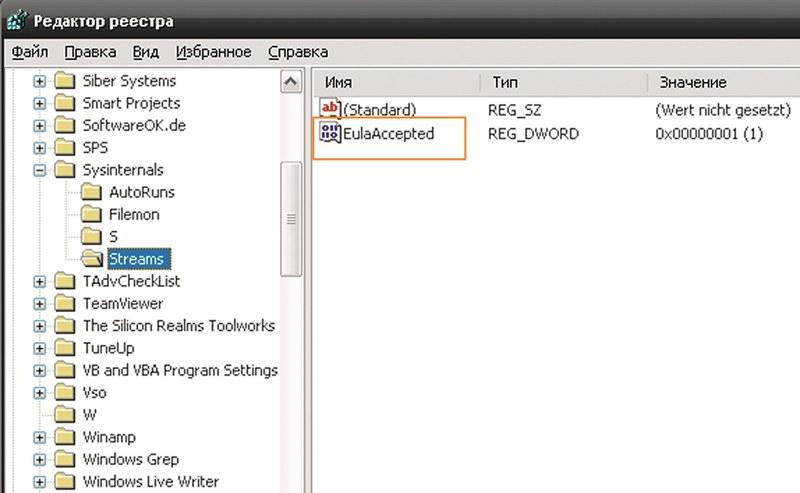

(10) Stream Explorer показывает скрытые потоки данных NTFS и помогает выслеживать замаскированное вредоносное ПО  (11) В реестре программа AutoRuns сохранила значение для потока данных, относящегося к лицензионному соглашению

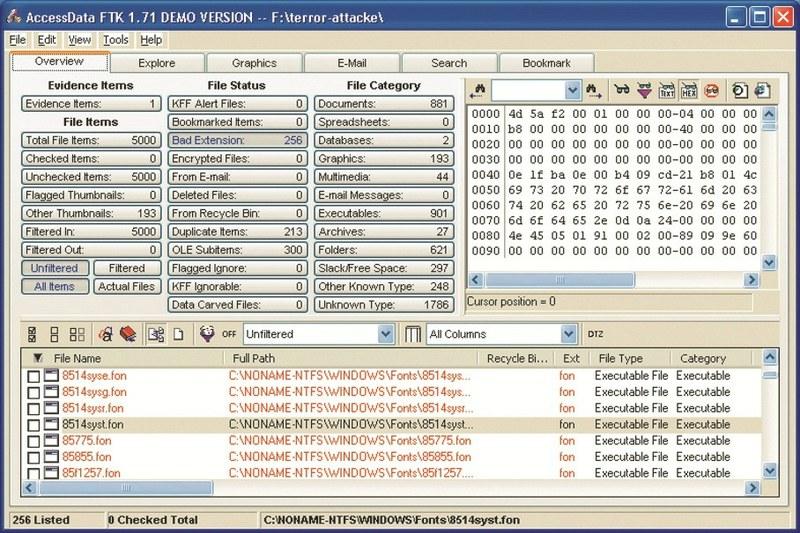

(11) В реестре программа AutoRuns сохранила значение для потока данных, относящегося к лицензионному соглашению  (12) Forensic Toolkit (FTK) анализирует все файлы на компьютере и помогает разоблачать преступников В этой статье

(12) Forensic Toolkit (FTK) анализирует все файлы на компьютере и помогает разоблачать преступников В этой статье

- Поиск слабых мест в Windows

- Заметаем следы, удаляем данные

- Как заставить Windows молчать

- Полицейские методы

Пароли, имена пользователей, фотографии с последней вечеринки — некоторые данные, хранящиеся на вашем компьютере, касаются только вас. Однако в мире Windows понятие «личная жизнь» не имеет особого веса.

Операционная система регистрирует все ваши действия и честно рассказывает о них Microsoft, хакерам, любопытным коллегам и властям — любому, кто хорошенько попросит. Однако есть способы противодействовать шпионским повадкам вашей ОС.

В этой статье речь пойдет не о брандмауэрах и антивирусах, а методах, которыми вы можете воспользоваться, чтобы предотвратить утечку данных с вашего компьютера.

СЧИТЫВАНИЕ ДАННЫХ

Что ХР может рассказать о вас

Windows ХР может рассказать о многом: о ваших паролях, посещенных вами сайтах, скачанных файлах, установленных и удаленных приложениях… К счастью, скрыть всю эту информацию не очень сложно — достаточно вовремя воспользоваться да советами.

Буфер раскрывает пароли

Программа: JavaScript Вы принадлежите к | числу пользователей, которые копируют пароли в онлайновые формы через буфер обмена? От этой привычки стоит отказаться: дело в том, что некоторые веб-страницы могут считывать содержимое этого буфера. Правда, такое происходит лишь в том случае, если вы пользуетесь браузером Internet Explorer.

Покажем, как это делается, на простом примере: введите пару слов в Блокноте или Word и скопируйте их с помощью комбинации клавиш «Ctrl+C». Теперь откройте Internet Explorer и зайдите на сайт www.novnet.org/pub/ie-clipboard-test/ie-clipboard-test.html. Там вы увидите содержимое собственного буфера. Правда, в Internet Explorer 7 сайт получает доступ к буферу только с вашего разрешения. Но если вы используете более ранние версии браузера, то скопированный текст сразу же появится перед вами.

Секрет этого сайта заключается в JavaScript-модуле, который копирует текст из буфера и показывает его. Наилучший выход — перейти на защищенные Firefox или Opera.

Браузер показывает ваш маршрут в Сети

Программа: X — Ways Trace И маркетологам, и правоохранительным органам хочется знать, какие сайты вы посетили, сколько времени провели на них и какие файлы скачали. Чтобы узнать, что именно видят шпионы, воспользуйтесь программой X-Ways Trace (www.x-ways.net). Она считывает индексный файл браузера и выдает подробную информацию о вашем поведении в Сети.

Попробуйте проделать это сами: распакуйте Trace на USB-носитель и запустите с него файл trace.exe (так вы не оставите никаких следов на жестком диске).

Затем откройте файл, который называется, в зависимости от браузера, index.dat (Internet Explorer), history.dat (Firefox) или dcache4.url (Opera). Обычно он хранится в папке Documents and Settings/Имя пользователя/Application Data/Название браузера. Вы увидите, какие сайты, когда и как долго были открыты, сколько именно раз посещалась та или иная страница (visit count) и какие файлы вы скачивали.

Это еще не все: выберите в X-Ways-Trace пункт меню «File | Open Disk» и укажите раздел Windows. Программа отобразит данные об учетной записи пользователя.

Так, например, вы узнаете, что ваш сын под именем пользователя «Вова» 6 декабря между 10 и 11 часами вечера скачал с сайта www.kazaa.com файл под названием hardmusic.mp4 размером 15 Мбайт.

Пакетный файл считывает системные данные

Получить список всех скрытых системных файлов и полную сетевую конфигурацию компьютера совсем нетрудно. Просто запишите две приведенные ниже команды в файл с расширением .bat и запустите его, а затем откройте файл C:результат.txt — все данные будут записаны в него.

dir /q/s/a:h /t:a %systemroot% >> с:результат.txt ipconfig /all >> c:результат.txt С технической точки зрения происходит следующее: по команде «dir», за которой следует несколько параметров, пакетный файл считывает все скрытые системные файлы, сортирует их по названию в алфавитном порядке и ставит каждый в соответствие тому или иному пользователю, а также показывает время последнего обращения к документу.

Сетевая конфигурация считывается простой командой «ipconfig /all». Эти данные могут казаться бесполезными, но не для маркетологов или властей.

Предательский реестр

Программа: AD Registry Viewer Windows запоминает, какие пользователи работают на компьютере, когда они заходят в систему, как часто меняют пароль и, что особенно интересно, как долго текущий пароль будет действителен.

Все эти сведения Windows хранит в базе данных SAM (Security Account Manager), которая является составной частью реестра. Правда, доступа к SAM не имеют даже администраторы. Если запустить Regedit и вызвать HKEY_LOCAL_MACHINESAM, это ничего не даст. Однако существует несложный обходной путь: для этого откройте в программе Registry Viewer (www.accessdata.com) файл windowssystem32configsam.bak. Найдите под-ключ SAMDomainsAccountUsers. Вы увидите имеющиеся пользовательские учетные записи в шестнадцатеричном представлении. На нашем тестовом компьютере мы нашли учетную запись администратора, просто щелкнув по «000001F4». В поле под деревом каталогов показано время последнего входа в систему для данного пользователя — «Last Logon Time». В качестве «Last Password Change Time» (время последней смены пароля) у нас, вынуждены признаться, значится «Never».

Сохранить эти интересные сведения в демоверсии Registry Viewer нельзя. Но ничто не помешает вам просто сделать скриншот.

Восстанавливая систему, спасаешь вирусы

Программа: Restore Point Analyzer, MX Восстановление системы поистине находка для шпиона. Windows показывает, когда какие программы были установлены или удалены. Программа Restore Point Analyzer поможет разобраться с этой информацией.

Отправным пунктом будет файл С:WindowsSystem32Restorefilelist.xml. Откройте его в браузере двойным щелчком. В списке файлов указано, какие файлы и папки были включены («Include») в процесс восстановления системы, а какие исключены («Exclude»). Тут приложения могут заносить себя в ту или иную категорию самостоятельно.

Например, вирус может регенерироваться при каждом восстановлении системы.

Вызвав список файлов на нашем тестовом компьютере, мы сразу же наткнулись на неизвестный нам документ: C:placeholderph.dll.

Стоит открыть папку С:, как становится ясно, что дело темное: подпапки placeholder в ней нет. Даже опция отображения скрытых файлов ничего не дает.

На сайте www.programchecker.com мы выяснили, что файл принадлежит почтовой программе Eudora, которая была установлена на компьютере некоторое время назад. Отбой… Однако имя папки не совпадает. Eudora должна сохранять файлы в папку qualcommeudora, ни о каком каталоге placeholder речи нет.

Пришло время разобраться, как происходило восстановление системы. Все точки восстановления хранятся в папке System Volume Information, открыть которую может только сама Windows. Чтобы изменить права доступа, вызовите командную строку и введите команду (в одну строчку): cacls «C:system volume information» /E /G Имя пользователя:F где С: — это раздел с Windows. Также не забудьте подставить свое имя пользователя.

Теперь запускаем программу Restore Point Analyzer (www.mandiant.com/mrpa.htm) и открываем только что разблокированную папку через пункт меню «File | Open Folder».

Программа выведет содержимое нескольких changelog-файлов. В них перечисляются все инсталлированные или измененные программы и файлы, которые принимаются во внимание при создании точки восстановления. В строке Eudora фигурирует имя соответствующего файла точки восстановления — в нашем случае это A0063994.ini.

Мы закрываем Restore Point Analyzer и находим ini-файл в каталоге System Volume Information.

Далее понадобится hex-редактор. Мы ищем в ini-файле следы ph.dll: был ли этот файл (то есть ph.dll) переименован, изменяет ли он сам другие файлы. Это значило бы, что мы имеем дело с вредоносным ПО.

Находим команды удаления Eudora и папку placeholder.

Теперь все становится на свои места: Eudora создала эту папку при инсталляции и внесла в filelist.xml запись, чтобы папка placeholder учитывалась при восстановлении системы. При деинсталляции данная запись не была удалена из filelist.xml, хотя должна была.

Мы исправляем эту ошибку: для начала щелкаем правой кнопкой мыши по значку файла filelist.xml и отключаем защиту от записи — «Read only».

Затем открываем файл в текстовом редакторе и удаляем строку «С: placeholderph.dll» вместе с тегами <Include> и </Include>.

Далее сохраняем файл, затем опять активируем защиту от записи и вводим в командной строке следующее: cacls «C:System Volume Information» /E /R Имя пользователя Таким образом, мы отказываемся от прав доступа к папке System Volume Information. Эта мера ограничит доступ злоумышленников.

КАК БОРОТЬСЯ СО ШПИОНАЖЕМ

Заметаем следы

Осознав, насколько глубоко могут проникнуть хакеры, вирусы и сотрудники спецслужб, можно приступать к защитным мерам.

Удаление файлов-протоколов

Программа: CCIeaner Операционная система Windows XP (не говоря уже о Vista) записывает в специальные файлы абсолютно все происходящее в системе. Хакеры считывают эти файлы или добавляют новые, которые на самом деле содержат вирусы. За этим слабым местом также стоит следить.

Здесь мы воспользуемся программой CCIeaner — она основательно чистит реестр и располагает специальными опциями удаления для файлов протоколов и индекса браузера.

Активируем их все в диалоговом окне «Cleaner» и щелкнем по кнопке «Analyze». Так вы будете видеть, что за файлы стирает программа. Если среди них есть что-то нужное, просто уберите файл из списка («Options | Exclude»).

Аналогичным образом очищаем системный реестр: он тоже может стать объектом шпионажа.

Чистка свободных областей жесткого диска

Программа: Space Eraser Удалить файл — еще не значит избавиться от него насовсем. С помощью программы типа PC Inspector File Recovery шпионы легко восстановят стертые данные. Проблему решит утилита Space Eraser, которая многократно записывает в освободившиеся области случайные данные.

Открыв Space Eraser, выбираем диск, где находится Windows, и увеличиваем число заходов. По международным стандартам, необходимо 32 перезаписи, чтобы информация навсегда канула в небытие. Но такая осторожность требуется редко, так что достаточно будет и нескольких проходов. Затем щелкаем по кнопке «Start» и просто дожидаемся, когда Eraser выполнит свою задачу. Если после этого свободного места на диске останется слишком мало, стираем с очищенного диска файл erazer.dat и удаляем его из Корзины.

Маскируем расположение файлов

Программы: defrag . exe , Disk Defrag Ваш ПК уже достаточно надежно защищен от типичных атак. Однако спецслужбы пользуются программами типа EnCase, которые показывают, в каком секторе жесткого диска хранился тот или иной файл.

Против этого есть одно элементарное средство. При дефрагментации Windows по-новому располагает файлы на жестком диске: они перемещаются в последовательные сектора. Хотите верьте, хотите нет, но лог-файла, который описывал бы прежнее состояние жесткого диска, Windows не создает. Так что все потенциальные шпионы, решившие создать копию недавно дефрагментированного жесткого диска, собьются со следа: выяснить первоначальное расположение данных уже не удастся. Для дефрагментации достаточно даже встроенной функции Windows — defrag.exe. Если она по какой-то причине вас не устраивает, можете воспользоваться одной из альтернативных программ — таких, как, например Disk Defrag.

Следует принять во внимание и тот факт, что многие специализированные программы для дефрагментации могут работать в фоновом режиме, даже когда другие приложения периодически обращаются к дефрагментируемому разделу жесткого диска.

КОМПЬЮТЕРНАЯ БЕЗОПАСНОСТЬ

«Намордник» для Windows

Теперь шпион на вашем компьютере вряд ли что-то найдет. Однако Windows по-прежнему легко может поделиться вашей персональной информацией. Поэтому сейчас мы рассмотрим, как остановить атаки из Интернета и сделать так, чтобы Windows не смогла раскрыть ваши секреты потенциальным злоумышленникам.

Нейтрализуем предателей в ХР и Vista

Программы: хру, Vispa В Windows XP тайные переговоры с Microsoft пресекаются с помощью программы хру. Для пользователей Vista существует версия хру под названием Vispa, оптимизированная специально для новой ОС.

После инсталляции и запуска программы хру вы увидите список опций. Отмечать их все («All possible settings») мы не рекомендуем: помимо ценных опций, таких как отключение узнавания пользователя во время интернет-сессии, в программе доступно много не слишком полезных, поэтому рекомендуем ограничиться вариантом «ХР Antispy settings».

Перекрываем секретные каналы

Программа: Stream Explorer В файловой системе NTFS к документам можно «привязывать» информацию, которая не будет отображаться в обычных приложениях — это так называемые «альтернативные потоки данных» (Alternate Data Streams, или ADS). Их нередко использует вредоносное ПО для маскировки своего кода. Мы продемонстрируем, как выявить поток данных, на вполне безобидном примере. Нашей жертвой будет утилита AutoRuns от компании Sysinternals, которая выдает список всех автоматически запускающихся объектов в Windows. После запуска Stream Explorer отметим каталог Autoruns861. В окне рядом отобразятся четыре файла, каждый из которых содержит как минимум два потока ADS. Поток <default> представляет собой главный поток NTFS — удалять его нельзя ни в коем случае. Еще один поток, помеченный ключиком, под названием <no name> мы оставим на потом. Третий поток, который теоретически может содержать вредоносное ПО, относится к лицензионному соглашению Eula.txt. Щелкнув по нему, вы увидите двоичный код и (если имеется) интегрированный ASCII-текст.

Но в нашем случае двоичный код ничего не проясняет.

Многие программы сохраняют в скрытых ADS-потоках метаданные — например, ссылки на автора. Поэтому мы щелкаем по значку файла Eula.txt правой кнопкой мыши и выбираем «Properties», однако ожидаемой информации там не находим. Так что на всякий случай удалим этот поток. Вот как это делается: запускаем командную строку и находим в дереве каталогов папку AutoRuns. Последовательно вводим команды: ren eula.txt temp.txt type temp.txt > eula.txt del temp.txt При переименовании файла ADS-поток стирается, в чем мы можем убедиться с помощью Stream Explorer.

Наконец мы обращаемся к потоку, отмеченному ключиком.

Зачем он понадобился программистам AutoRuns? Разгадку мы находим в реестре. С помощью функции «Find» в меню «Edit» ищем «autoruns». Там имеется подключ Streams, который содержит значение «Eula Accepted». Таким образом, скрытый ADS-поток просто проверяет, принято ли лицензионное соглашение. Все подозрения сняты — пусть этот поток остается в системе.

Выводим доносчиков на чистую воду

Программа: РгосХ К сожалению, среди инсталлированных приложений и служб Windows тоже есть предатели, но бесплатная программа РгосХ (www.ghostsecurity.com/ргосх) поможет их разоблачить. Она не требует инсталляции: достаточно запустить файл ProcX.exe — и вы сразу же увидите все работающие программы и службы. Те из них, которые могут передавать данные в Интернет, обозначаются зеленым символом. Интересно найти в поисковике процессы с ничего не говорящими названиями вроде alg.exe. Если верить Microsoft, речь идет о службе шлюза уровня приложения (Application Layer Gateway), то есть своеобразных воротах, которые Windows открывает, когда какое-либо приложение пытается выйти в Интернет. Опасности эта служба не представляет. Но, может быть, мы сумеем обойтись без нее? Чтобы это выяснить, мы закрываем Firefox — единственную на данный момент программу, которая имеет соединение с Интернетом. Далее — щелчок правой кнопкой мыши по значку файла alg.exe и команда «Terminate». После щелчка по «ОК» служба окажется деактивирована. Мы запускаем РгосХ, открываем Firefox и заходим на произвольный сайт. Соединение устанавливается успешно, но alg.exe, вопреки ожиданиям, не перезапускается. Выходит, что на нашем тестовом компьютере соединение может быть установлено и без этой службы. Далее задаем в командной строке команду services.msc и получаем перечень всех служб Windows. Находим там Application Layer Gateway и деактивируем ее.

По этой схеме стоит проверить в РгосХ все службы и программы, помеченные зеленым значком. Ненужных «болтунов» просто отключаем.

Windows как бастион

Программы: Comodo , AntiVir PE , Spamihilator Напоследок, чтобы не бояться хакеров и любопытных рекламщиков, установите на свой компьютер брандмауэр, антивирус и программу для защиты от спама. Среди программ, прилагаемых на портале www.chip.ua/download, вы найдете все необходимые для этого приложения.

Разоблачение: как работает разведка В нашей статье мы использовали специальные методы, чтобы искать скрытое вредоносное ПО. Но, строго говоря, они предназначены для расследования тяжких преступлений. Например, в ФБР программа EnCase (www.guidancesoftware.com) используется для разоблачения секретных планов террористической организации «Аль-Каида». Само собой, эта программа доступна только зарегистрированным сотрудникам разведки. Почти такими же возможностями обладает Forensic Toolkit (FTK) от AccessData — бесплатную демо-версию можно найти на сайте www.accessdata.com.

Чтобы понять принцип действия EnCase и FTK, нужно знать предписанный законом порядок ведения следствия. Уголовное расследование можно разделить на следующие этапы.

Копирование данных: создается точная копия жесткого диска подозреваемого, включая дефектные секторы. Затем этот клон исследуется специальными программами.

Идентификация: фиксируется исходное состояние диска. Какие файлы записаны на жестком диске? Может быть, подозреваемый прятал, шифровал или удалял какую-то информацию? Следователи просматривают все относящиеся к делу данные и решают, что из них можно считать уликами. Чтобы отфильтровать все лишнее, предварительно составляется матрица вопросов. Например, если речь идет о самодельных бомбах, расследуется, с каких сайтов преступник скачал руководство по изготовлению взрывчатки, когда он это сделал, передавал ли он эту информацию другим лицам и т. п.

Резервное копирование: на данном этапе необходимо сохранить все найденные улики.

Анализ: на основе улик воссоздается картина преступления. Когда оно было совершено? Как и почему? Резюмирование: доказательства заносятся в досье. Смысл этого этапа в том, что результаты расследования должны быть понятны судье, даже если он не имеет особых познаний в информатике. Подробности можно найти на сайте www.forensicswiki.org/wiki/Main_Page (на английском языке).

Читайте нас в социальных сетях

Читайте нас в социальных сетях