Новые уязвимости в домашних беспроводных сетях

Как защитить домашнюю беспроводную сеть, если хакеры уже научились обходить даже такую мощную защиту, как WPA2?

Как защитить домашнюю беспроводную сеть, если хакеры уже научились обходить даже такую мощную защиту, как WPA2?

Специалисту требуется всего несколько секунд, чтобы взять под контроль вашу домашнюю сеть. Защитить ее сможет только надежный пароль.

Специалисту требуется всего несколько секунд, чтобы взять под контроль вашу домашнюю сеть. Защитить ее сможет только надежный пароль.

После хакерской конференции Black Hat 2010 беспроводные сети с шифрованием WPA2 и надежным паролем доступа больше не могут считаться хорошо защищенными.

Эксперт по вопросам безопасности Крейг Хеффнер продемонстрировал, как без особого труда взломать маршрутизатор и взять управление устройством в свои руки.

Под ударом оказались многие крупные производители, в том числе Linksys, Belkin и Dell. Технология взлома настолько проста, что даже начинающему хакеру под силу организовать перехват трафика. Все, что для этого нужно, — это иметь собственный веб-сайт и программу Rebind от Хеффнера. Мы расскажем, что представляет собой эта уязвимость и как защитить свою сеть от атак.

Главная цель Хеффнера — страница конфигурации маршрутизатора. Через нее он получает доступ к ключу WLAN, перенаправляет весь трафик сети и перехватывает данные. Хитрость в том, что эта страница доступна лишь через внутреннюю сеть LAN (Local Area Network).

Все запросы извне блокируются роутером по соображениям безопасности.

Атака Хеффнера позволяет обойти эту защиту хитроумным способом, использующим широко распространенную ошибку программирования, которая встречается в маршрутизаторах многих производителей.

Коварный подлог

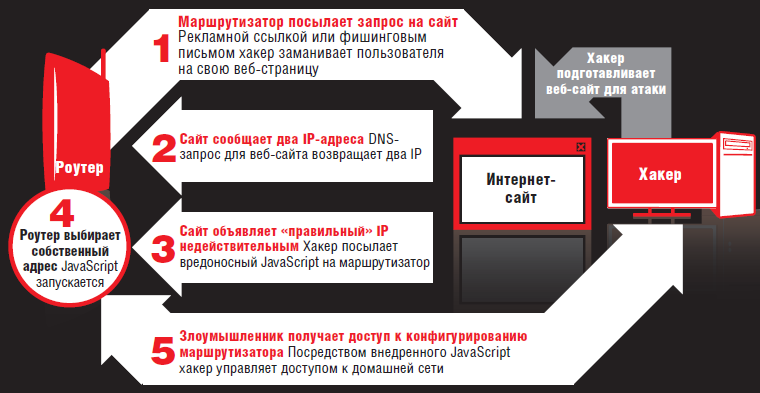

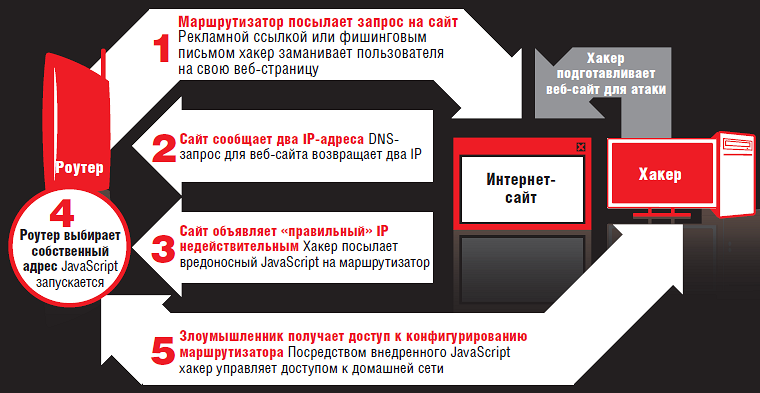

Вначале хакер регистрирует домен и размещает по этому адресу обычный веб-сайт, например http://shutochki.ua. В качестве IP-адреса он указывает провайдеру IP своего ПК, с которого будет производиться атака.

Как только жертва открывает этот ресурс, ее компьютеру сообщается IP-адрес атакующей машины. В завершение подвергшийся атаке ПК пытается загрузить главную страницу сайта злоумышленника. Утилита Хеффнера Rebind, запущенная на компьютере хакера, распознает этот запрос, фиксирует IP-адрес жертвы и перенаправляет его на субдомен (например, http://sub.shutochki.ua).

Это приводит к тому, что компьютер-жертва повторно отправляет IP-запрос, но на этот раз — к субдомену. Программа Rebind отвечает на него двумя IP — собственным и IP-адресом жертвы, записанным на предыдущем шаге. Далее атакуемый Пк запрашивает содержимое веб-сайта — на этот раз у субдомена http://sub.shutochki.ua. В этот момент хакер отправляет специальную программу Rebind жертве и блокирует все соединения с атакующим компьютером, которые происходили по HTTP через порт 80.

JavaScript отправляет новый запрос на http://sub.shutochki.ua, который отклоняется, так как работает на блокированном порту 80. Соединение с первым IP не функционирует, и компьютер-жертва пробует второй адрес, полученный от взломщика. Этот IP является адресом его собственного роутера — и подвергшийся нападению ПК устанавливает с ним внутреннее соединение.

Теперь компьютер хакера может получить доступ к маршрутизатору через атакованную машину путем отправки команд управления программе JavaScript, внедренной на пострадавший ПК. Для этого он устанавливает (помимо соединения с роутером) еще и связь с веб-сайтом хакера.

В результате подвергшийся нападению ПК каждый раз думает, что он соединен с ресурсом http://shutochki.ua, а не собственным маршрутизатором. Команды управления хакер посылает через свой сайт, но при этом используется порт 81 (ведь 80-й постоянно заблокирован). Субдомен http://sub.shutochki.ua соединен с внешним IP компьютера-жертвы. Благодаря этому взломщик имеет доступ к интерфейсу роутера.

Элементарная защита

Хакер может сконфигурировать маршрутизатор жертвы таким образом, что часть или даже весь интернет-трафик будет проходить через его сервер, и получать при этом доступ к данным либо самой домашней сети.

Но чтобы эта тактика принесла плоды, злоумышленник должен знать пароль доступа к настройкам роутера. И здесь ему на помощь приходит банальная человеческая лень. Большинство пользователей оставляют стандартный пароль и никогда его не меняют. Для хакеров, которые, разумеется, знают стандартные ключи всех производителей, проникновение в чужую сеть многократно облегчается. То есть защита от подобных атак элементарна: просто смените стандартный пароль на свой собственный, длиной не менее десяти символов. Это должно быть не осмысленное слово, а случайная последовательность букв разного регистра, цифр и специальных символов. Запишите этот код на листке бумаги и прикрепить его к нижней крышке маршрутизатора. До тех пор, пока в ваш дом никто не проникнет, пароль будет надежно защищен.

Новые уловки хакеров

Конференции Black Hat и Def Con — самые крупные и авторитетные собрания хакеров со всего мира — каждый год находятся в центре внимания секретных служб и криминальной полиции. На этих мероприятиях эксперты по вопросам безопасности представляют свои последние открытия.

Взлом сетей WPA2.

Индийский программист Сохаил Ахмад из группы AirTightNetworks отыскал способ проникновения в корпоративные беспроводные сети, защищенные протоколом WPA2.

Авторизовавшись в сети, хакер может использовать уязвимость в этом алгоритме шифрования и перехватывать любую информацию. С помощью ARP-атаки он перенаправляет все пакеты данных других пользователей сети через свой компьютер и транслирует их дальше. Таким образом, Ахмад получает доступ ко всей внутренней информации — почте, паролям и т. д. Пока защиты от подобного вторжения не существует.

Правда, эта уязвимость не затрагивает домашние сети, которые не используют Radius-сервер с WPA2.

Отключение мобильных телефонов. Его настоящее имя неизвестно никому — он пользуется хакерским псевдонимом The Grugq. Новый прием этого анонима заключается в следующем: с помощью «усовершенствованного» мобильного телефона хакер может парализовать работу базовой станции GSM-сети или отключить от нее определенных абонентов. В последнем случае ему требуется лишь знать номер телефона жертвы. Хакер посылает на сервер-маршрутизатор провайдера сотовой связи пакет деактивации, который воспринимается сетью как сигнал выключения аппарата, и сеть прекращает любые соединения с атакованным телефоном. После того как жертва его выключит, а затем опять включит, связь вновь станет функционировать. Если же хакер начнет в автоматическом режиме посылать отключающий пакет каждые десять секунд, использовать атакованный телефонный номер будет невозможно из-за постоянных обрывов связи. Провайдеры сотовой связи проинформированы об этом приеме, но адекватной защиты от него пока не создано.

Читайте нас в социальных сетях

Читайте нас в социальных сетях