Конец защите от копирования?

Хакеры обходят любую защиту от копирования — даже «суперзащищенных» HD-дисков. Повлияет ли это как-то на развитие концепции цифрового управления правами?

Хакеры обходят любую защиту от копирования — даже «суперзащищенных» HD-дисков. Повлияет ли это как-то на развитие концепции цифрового управления правами?

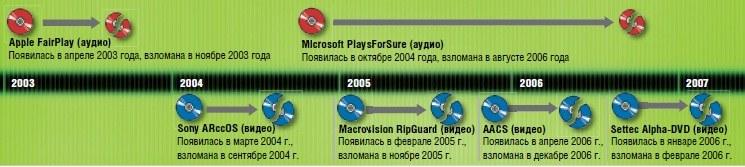

История систем защиты от копирования

История систем защиты от копирования  Как работает система защиты AACs В этой статье

Как работает система защиты AACs В этой статье

- Аудио: DRM от Apple и Microsoft

- Видео: HD-DVD и Blu-ray— полное фиаско в деле защиты контента

- Как работает система защиты от копирования AACS

Покупка диска, взлом защиты, копирование контента — против этой цепочки использования дисков с аудио- и видеопродукцией не могут ничего поделать даже гиганты мультимедийной индустрии. Тем временем практически все службы в Сети, такие как iTunes, Napster, Yahoo! и др., защищают свои записи с помощью DRM (Digital Rights Management, цифровое управление правами) — иначе ни один музыкальный провайдер не даст им контента. На любом голливудском диске тоже есть та или иная защита — неважно, уже давно взломанная DVD или совсем новая, но уже тоже взломанная защита HD-носителей.

Гениальные хакеры, неповоротливая индустрия звукозаписи, алчные пираты — ничто так не компрометирует средства защиты от копирования, как старый добрый ПК.

Современные механизмы DRM не нужно взламывать: их можно попросту обойти, используя способность компьютера перехватывать потоки данных.

МУЗЫКА ОНЛАЙН

Неограниченный обмен файлами

История iTunes — это история успешного онлайн-бизнеса: Apple прочно заняла четвертое место среди крупнейших торговцев музыкой, включая и тех, которые торгуют CD.

Между тем в Интернете кроме Apple существует только защита DRM от Microsoft, которой пользуются крупные конкуренты в лице Napster и Musicload.

Точка взлома №1: безобидная защита Apple

Компания Apple назвала свою DRM-модель защиты FairPlay — «честная игра». И в самом деле, ограничения системы FairPlay оказались настолько честными, что не смогли создать сколько-нибудь серьезных препятствий для копирования. Любую музыку, купленную через iTunes, можно записать на незащищенный аудио CD. Несмотря на это, хакеры пошли дальше, убрав DRM-защиту вообще, что дало пользователям возможность избежать перекодирования и связанных с ним потерь качества. Норвежец Ион Лех Йохансен (Jon Lech Johanssen) взломал защиту FairPlay еще в ноябре 2003 года. Его программа QTFairUse удаляет DRM-защиту, сохраняя медиа-данные музыкального произведения, полученного от iTunes. Конечно, программисты Apple усовершенствовали защиту FairPlay, однако очередной релиз QTFairUse6, выпущенный летом 2006 года, пробил и ее. Пока что неприступной остается лишь версия iTunes 7.0.2.

Точка взлома №2: беспомощная Microsoft

В августе 2006 года Microsoft пережила настоящий шок: хакер под псевдонимом Viodentia выложил в Сети программу FairUse4WM, с помощью которой любой пользователь мог деактивировать DRM-защиту Plays ForSure. При этом хакер хотел лишь помериться силами с одним из лидеров музыкального рынка. Таким образом, Viodentia выяснил, что Microsoft использует «простую процедуру обеспечения безопасности». У плееров Media Player версии 10 и 11(b) 56-битный ключ свободно располагается в памяти и может быть легко извлечен оттуда. Когда плеер начинает проигрывать защищенную музыку, сниффер считывает ключ — и с его помощью утилита удаляет DRM-преграды.

Особенно сильно успех Viodentia затронул интернет-службы по предоставлению музыкального контента, такие как Napster.

Этот портал разрешает неограниченное скачивание музыки всего за $10 в месяц.

Его DRM ограничивает использование записей 30 днями. Имея утилиту FairUse4WM, клиенту достаточно один раз заплатить $10, подключиться к Napster, скачать и раскодировать все, что нужно, и абонемент понадобится ему уже нескоро.

Бесполезный патч. После двух обновлений DRM-защиты Microsoft выпустила финальную версию плеера Media Player 11, взломать которую FairUse4WM не по силам. Но ведь никто не заставляет пользователей Windows обновлять свой плеер до версии 11, поэтому данная утилита, скорее всего, будет востребована и далее.

Иск против «мистера Икс». Microsoft пытается привлечь хакера к суду. Адвокат корпорации Бонни Макнаутон заявляет: « …Viodentia украл у Microsoft коды, чтобы написать свою программу…» Хакер возражает: ему совсем не требовалось пользоваться исходными кодами. Применяемые программистами Microsoft библиотеки с алгоритмами шифрования открыты для общего пользования, и любой желающий может с ними работать. Против утилиты бессильны любые «заплатки». Они лишь затруднили и замедлили бы поиск данных в оперативной памяти.

Мнение Стива Джобса: DRM может исчезнуть

Представители музыкальной индустрии ставят под вопрос перспективу самой концепции цифрового управления правами (DRM). Например, компания EMI заявила о своем намерении в будущем распространять через Интернет незащищенные музыкальные произведения. Руководитель службы Yahoo! Music Дэйв Голдберг (Dave Goldberg) полагает, что DRM уже до конца нынешнего года канет в Лету. Даже глава Apple Стив Джобс вслух размышляет о необходимости прекратить использование DRM. Его аргумент: какой смысл защищать онлайновые музыкальные файлы, если 90% продаж музыки приходится на аудио CD, защита от копирования которых уже давно признана неэффективной?

HD-DVD & BLU-RAY

Заявка на рекорд: взлом при выходе

Никогда прежде затраты на защиту от копирования не были так велики: видеофильмы на Blu-ray и HD-DVD шифруются постоянно, независимо от того, находятся ли они на дисках, передаются между компонентами ПК или направляются от видеоплаты к монитору. Сам фильм защищен средствами AACS, пути передачи закрывают аппаратные средства защиты HDCP.

Точка взлома №1: «дырявые» плееры

Все это едва ли понравится обычному пользователю, так как влечет за собой дополнительные расходы. Теперь ему нужно менять свою видеоплату на новую, с поддержкой функции HDCP, и покупать такой же монитор. Системный блок тоже придется обновить, добавив ему быстродействия. Но все эти расходы на HDCP не имеют никакого смысла, если исходная система AACS уже взломана. Что же происходит сегодня? Шифрование контента тоже, как ни странно, не имеет никакого смысла, хотя AACS использует 128-битное кодирование AES — алгоритм, который пока не удалось взломать.

Для защиты содержимого диска AACS использует этот алгоритм с целым набором ключей. Часть ключей имеется в плеере, другая часть — на диске. Из обоих половинок вычисляется Volume Unique Key (VUK), который и позволяет раскодировать содержание фильма. Именно этот ключ и нужен хакеру. Никаких ухищрений для этого не требуется: вставил HD-диск в дисковод, запустил программный плеер — и всего делов-то! Конечно, параллельно с этим нужно открыть редактор шестнадцатеричных кодов (например, Winhex) и прочитать содержимое оперативной памяти компьютера, в которой знающий человек без труда отыщет тот самый ключ VUK. 27 декабря 2006 года хакер Muslix64 предал огласке свое открытие. Заодно он выложил в Сеть Java-программу под названием BackupHDDVD, способную копировать диски HD-DVD.

В зависимости от уровня подготовки хакера может пройти несколько недель, пока ему удастся вычислить в шестнадцатеричном коде нужную последовательность символов ключа Volume Unique Key и понять, какие плееры можно использовать для успешного поиска. Пока же известно, что OEM-версии плееров WinDVD 8, а также Power-DVD 6.5 и 6.6 годятся для начинающих хакеров. Muslix64 быстро обнаружил, что аналогичная дыра существует и у плееров Blu-ray для которых написана утилита BackupBluray Опытному хакеру для взлома достаточно было взглянуть на спецификацию BD и состояние памяти, записанное в hex-редакторе и присланное ему кем-то из друзей (у Muslix64 на тот момент не было «железа», которое поддерживало бы технологию Blu-ray).

Сегодня ключи VUK свободно циркулируют по Сети, программы копирования получили графический интерфейс, утилит для последующей обработки видеофайлов более чем достаточно, а оригиналы фильмов и их обработанные копии расходятся по файлообменным сетям.

Компания Cyberlink уже в середине февраля этого года выпустила апдейт для PowerDVD Ultra, который затрудняет просмотр состояния оперативной памяти. Еще до того как данные попадут в редактор, плеер обновляет их. Конечно, группа AACS LA могла бы аннулировать на новых дисках ключи OEM-плееров, однако она сделала вполне разумное заявление: сама-то технология защиты AACS не взломана.

Точка взлома №2: халтурная работа

Пятого февраля 2007 года хакер по имени Arnezami рассказал о втором способе обхода защиты AACS — и небрежно написанные плееры уже не нужны. Потребуются привод определенной модели и знание принципов работы AACS.

Для перехвата потока данных, идущего от привода HD-DVD производства Microsoft, «народный умелец» Arnezami воспользовался USB-сниффером, так как USB-канал не шифруется. Цель ясна: определить значения, из которых генерируется ключ VUK В первую очередь Arnezami отыскал значение Volume Identifier, или Volume ID (подробнее о нем читайте ниже). Это оказалось очень легко — позже он признался, что и сам с трудом в это поверил. Согласно требованиям спецификации AACS, ID-номер должен быть случайно сгенерированным значением, но на деле оказалось, что Volume ID у HD-DVD с фильмом «Кинг-конг» состоит из даты (18.09.2006) и времени (08:41) изготовления диска.

Другие пользователи подтвердили, что подобная схема применяется на многих дисках. Значение Volume ID позволяет, таким образом, предсказать значение ключа или ограничиться сравнительно небольшим перечнем данных. Между тем был опубликован даже Private Host Key от PowerDVD, с помощью которого плеер запрашивает Volume ID.

Благодаря этому можно получить Volume ID любого DVD-диска.

Сначала у Arnezami не было ключа Processing Key, чтобы вычислить значение VUK. Он нашел его с помощью самостоятельно написанной программы, изучив данные, передаваемые модифицированным плеером в оперативную память. Пикантная деталь: найденный Processing Key действителен для всех имеющихся на рынке дисков Blu-гау и HD-DVD. Всегда один и тот же ключ — звучит легкомысленно, однако вполне обоснованно: AACS LA хотела использовать изменение Processing Key для «отсечения» взломанных плееров. Она могла бы выбирать новый Processing Key таким образом, чтобы ключи Device Key взломанных плееров не смогли его больше считывать.

Однако AACS работает со всеми плеерами так, как будто они себя ничем не скомпрометировали, то есть используют для всех дисков один и тот же Processing Key.

Перспективы: утилиты с Карибских островов

Между тем ситуация ясна: производимые с мая текущего года диски HD-DVD получат новые ключи. Однако поможет ли это защитить контент от копирования, если и их можно будет перехватить? Дело в том, что тот же Arnezami предоставил для этой цели утилиту под названием aacskeys.exe, которая переписывает все ключи с HD-диска. Можно ли еще спасти технологию AACS? Маловероятно: с февраля в Сети появился Device Key для WinDVD 8.0, а утилита AnyDVD, распространяемая с недосягаемых Карибских островов Антигуа, обновлена до версии, способной справляться как с BD, так и HD-DVD. С ее помощью любой пользователь сможет создать копию лицензионного диска.

(вставка) Неудачный ход Sony

Диски аудио CD и видео DVD создавались, по сути, в аналоговую эпоху — именно поэтому они так плохо защищены. Тем не менее производители продолжают совершенствовать средства защиты от пиратского доступа и при этом зачастую впадают в крайности. Например, они создают носители, которые воспроизводятся на бытовых плеерах, но не копируются на компьютере.

Испорченные ПК. Разработанная Sony система защиты под названием XCP устанавливается на ПК незаметно для пользователя как rootkit с правами администратора. К сожалению, ХСР предотвращает не только копирование, но и вообще запись любых CD. Действующая как драйвер фильтра для CD/DVD-приводов, эта программа может вызвать даже сбой ОС.

Дорогие диски. Неудача Sony с системой защиты «под rootkit» показала, что устаревающие носители можно защитить лишь несопоставимо дорогими средствами, оплачивать которые не готовы ни пользователи, ни промышленность. В итоге Sony понесла убытки: по решению суда концерн должен выплатить денежный штраф в размере $750 000 и по $175 каждому пострадавшему покупателю.

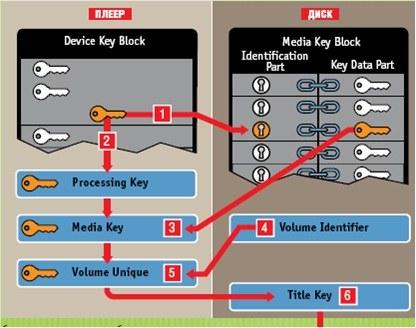

Как работает система защиты AACS с дисками Blu-ray и HD-DVD

Device Key Block. Каждый плеер оснащен набором ключей — Device Keys. С их помощью производится сканирование блока ключей носителя Media Key Block, чтобы выбрать подходящий для данного диска ключ — Device Key.

Media Key Block. Набор Media Key Block состоит из двух частей — идентификатора (Identification Part) и ключа данных (Key Data Part). При этом каждая часть идентификатора соединена с ключом данных (Key Data Part) 16-битным «мостиком».

1) Плеер сканирует записи из раздела Identification Part. Если он находит запись, которая соответствует его ключу данных, он «понимает», во-первых, какой из имеющихся ключей следует взять за основу, чтобы расшифровать диск, а во-вторых, какую 16-битную цепочку нужно одновременно извлечь из Key Data Part.

2) Плеер генерирует ключ Processing Key с использованием алгоритма AES.

3) Плеер берет Processing Key и 16-битную цепочку из Key Data Part и обрабатывает их по алгоритму AES. Результатом этой процедуры является вычисление ключа Media Key.

4) Теперь плееру требуется идентификатор емкости диска — Volume Identifier. Он размещается в той части диска, которая не копируется и не может быть перезаписана на болванку. Это должно исключить побитовое копирование содержимого диска.

5) С помощью Media Key и Volume Identifier плеер генерирует ключ Volume Unique Key (VUK), который и обеспечивает доступ к расположенной на диске таблице с Title Keys.

6) Ключи Title Key открывают расшифрованное контент диска, и фильм начинается.

Читайте нас в социальных сетях

Читайте нас в социальных сетях