Мир под контролем хакеров

Автомобили и смартфоны, светофоры и электросети, банкоматы и платежные сервисы — новейшие способы взлома окружающей нас техники описаны в репортаже CHIP с хакерских конференций Black Hat и DEF CON.

Когда на сцене конференции в Лас-Вегасе появляется Джейсон Е. Стрит, публика взрывается оглушительными аплодисментами. Раньше он об этом думать не смел — в школе над ним постоянно подшучивали, как он сам признается. Сегодня же он — один из великих деятелей хакерского сообщества.

Вместе со своей «семьей», как он называет присутствующих единомышленников, он может изменить весь мир. Те, кто в этом году посмотрел его ежегодную презентацию «Семейная встреча», поймут, что он имеет в виду, и согласятся с ним.

На обеих крупнейших конференциях хакеров — Black Hat и DEF CON — лучшие специалисты по компьютерной безопасности продемонстрировали, что атаковать можно любого. Диапазон представленных уязвимостей широк как никогда ранее.

Одни хакеры, например Девиант Оллам и Говард Пейн, взламывают лифты: несколько движений руки — и вся система безопасности у их ног. Мегги Хауреги при помощи радиосигналов расплавляет предохранители, Чарли Миллер может взломать почти любой автомобиль, захватить бортовой компьютер и совершить идеальное убийство.

Под конец конференции всем присутствующим приходит в голову одна и та же мысль: «Ничто не безопасно!», хотя никто и не высказывает ее вслух. Джейсону Стриту, который в школе был никем, ясно одно: такие люди, как он, могут разрушить мир. Или спасти его.

Автомобили под прицелом

По прогнозам экспертов, к 2035 году необходимость в рулевом колесе во многих автомобилях отпадет. О лучшем хакеры и мечтать не могут.

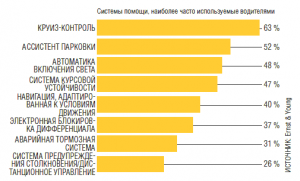

Для вице-президента американского подразделения Mercedes Benz, руководителя центра проектирования и разработки Иоганна Юнгвирта понятия ABS, ASR, mbrace, Distronic и многие другие означают безопасность автомобиля. А для автохакеров вроде Чарли Миллера такие системы помощи водителю — это приглашение к атаке.

Системы помощи водителю небезопасны

Многие автолюбители знакомы с ассистентом парковки. А вот о том, что эту систему хакеры могут использовать, например, чтобы на полном ходу выполнять движения рулем, знают не все.

Взломав бортовой компьютер, киберпреступники по внутренней сети автомобиля могут заполучить контроль над тормозами, механизмом управления и другими системами. А поскольку автомобили становятся все более «сетевыми», это делает их все более уязвимыми перед атаками злоумышленников.

Миллер изучил аппаратную и программную составляющую сетей современных автомобилей всех марок, в том числе BMW и Chrysler, и возможность их взлома. Результат ужаснул. Ни одна модель не в состоянии противостоять атакам киберпреступников.

Обычно автомобиль имеет как минимум две локальные сети: по одной передается информация некритичных систем, по другой — критичных, например, тормозной системы. Эти сети соединены между собой, но команды из некритичной сети в критичную поступать не могут — шлюз этому препятствует.

Тем не менее исследователи выявили в некоторых шлюзах уязвимость, через которую можно изменить параметры фильтрации. В результате им удалось отправить команду в критичную сеть извне. Закрыть эту брешь в безопасности можно с помощью обновления прошивки.

Производители не спешат латать дыры

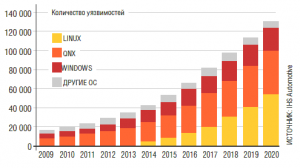

Автомобили будущего используют популярные ОС вместе с их уязвимостями

В будущем стандартные браузеры развлекательной системы автомобиля перестанут быть редкостью. Одно «но»: уязвимостей в них много, а обновлений ПО для автомобилей пока мало.

Почти ни один производитель в настоящее время подобного обновления не предлагает. Установить новую версию программного обеспечения можно только в условиях автоцентра. Процесс дорогостоящий, его страшатся многие производители, предпочитая оставить все как есть — в надежде, что бреши в безопасности никогда не сыграют злую шутку с водителем.

Единственным производителем, который предлагает удаленное обновление программного обеспечения автомобиля, оказалась компания Tesla. Да и то вынужденно, поскольку электромобиль подвержен атакам едва ли не больше всех остальных. Хакеры взломали его бортовой компьютер в июле этого года, вследствие чего, среди прочего, получили и доступ к управлению клаксоном, верхним освещением и ближним светом, причем во время движения.

Tesla уже высказала желание точно определить «узкие места» своего электромобиля и выпустить патч, который владельцы Tesla S получат со свежей версией прошивки «по воздуху», то есть удаленно. А владельцам автомобилей других производителей придется продолжить использование старой версии ПО и быть начеку каждую минуту, чтобы не стать жертвой атак злоумышленников.

Электромобиль i8 от BMW и другие аналогичные модели — идеальное поле деятельности для злоумышленников. Сложная система управления, фактически контролирующая каждую деталь автомобиля, по словам автохакера Чарли Миллера, недостаточно защищена от возможных атак киберпреступников.

Объекты для атак есть повсюду

Атакам злоумышленников подвержены многие объекты, например, светофоры, предохранители и устройства с разъемом USB.

Хакеры могут атаковать практически любые устройства, у которых есть интерфейс для связи с другими устройствами. Специалисты по безопасности Карстен Ноль и Якоб Лелль из компании Security Research Labs, занимающейся вопросами кибербезопасности, на конференции Black Hat показали, как можно использовать уязвимости USB-устройств.

Они модифицировали микропрограмму USB-флешки таким образом, что она распознается операционной системой как клавиатура и позволяет вводить любые команды, а значит, устанавливать вирусы, копировать или стирать важную информацию и т. д. Все это происходит без участия пользователя и, что самое главное, незаметно в фоновом режиме.

Но это только цветочки. Данной уязвимости (BadUSB) подвержены практически любые устройства с интерфейсом USB, включая веб-камеры, мыши и карт-ридеры. Зараженные устройства могут прикидываться не только клавиатурами, но и сетевыми картами и даже подменять BIOS.

Если перестал работать домашний компьютер, это, возможно, скверно, но по крайней мере не опасно для жизни. А вот атака Сезара Серрудо может оказаться для человека фатальной.

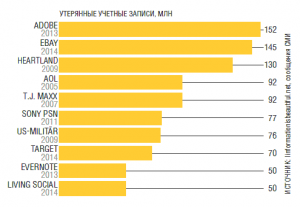

Самые крупные утечки данных

В августе 2014 года стало известно о якобы крупнейшей в истории краже данных. По некоторым данным, хакеры из России похитили около 1,2 млрд учетных записей. Но эксперты считают, что это не соответствует действительности. Однако данные, представленные на графике ниже, подтверждены всеми компаниями.

На конференции он показал варианты управления автоматическим переключением светофоров. Система, которую он исследовал, эксплуатируется в настоящее время в США, Великобритании, Франции и в других странах — всего около 200 000 точек расположения.

Она состоит из трех компонентов: датчика, вмонтированного в дорожное полотно, который по беспроводной связи соединяется с повторителем, и точки доступа, на которую повторитель передает данные. Точка доступа в свою очередь связана сетевым кабелем с транспортной системой, которая контролирует работу всех светофоров в городе.

Серрудо выявил, что в беспроводном соединении датчиков используется проприетарный протокол, но передаваемые данные не шифруются. После тщательного изучения системы он научился отправлять команды светофору при помощи передатчика.

Удаленное отключение электричества

Если бы Серрудо работал вместе с Мегги Хауреги, этот дуэт смог бы вызвать не только транспортный хаос, но и навести страх и ужас на людей, находящихся в родных стенах. Хауреги нашла способ, как расплавить стандартные предохранители (по крайней мере, используемые в США) дистанционно.

Для этого она создает радиоволны на определенной частоте, используя направленную антенну. Радиоволны индуцируют в предохранителях сильные наведенные токи, в результате чего они перегорают. Можно ли воздействовать таким способом на предохранители, эксплуатируемые в других странах, специалистам еще предстоит выяснить.

Лишь треть путешествует по Сети безопасно

Согласно проведенному опросу, чуть больше трети пользователей покупают платный пакет интернет-безопасности, включающий в себя межсетевой экран, антивирус и антиспам. Только такой продукт предоставляет наиболее полную защиту от атак злоумышленников во время путешествия по Интернету. Остальные в той или иной степени рискуют сохранностью своих данных.

Безопасны только наличные

Хакеров деньги привлекают всегда, пользуетесь ли вы услугами интернет-банкинга или пластиковой карточкой.

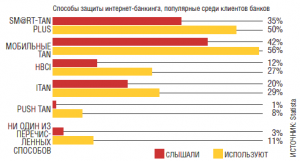

Более половины всех клиентов банков для защиты банковских интернет-операций пользуются услугой mTAN (Mobile transaction authentication number, одноразовый пароль). До тех пор, пока злоумышленники не научились обходить двухфакторную аутентификацию при подключении к интернет-банкингу, этот способ входил в число наиболее безопасных.

Одноразовый пароль — не панацея

Большинство клиентов пользуются мобильными TAN (SMS с одноразовым паролем) — по заверению банков, этот способ безопасен. Однако злоумышленники нашли обходной путь.

Но специалисты по безопасности Trend Micro показали, как могут действовать злоумышленники, чтобы опустошить ваш банковский счет. Атака начинается с трояна Retefe, распространяемого через поддельные электронные письма от известных интернет-магазинов.

Дойдя до компьютера жертвы, вредоносное ПО изменяет настройки DNS и устанавливает SSL-сертификат. При попытке обращения к странице интернет-банкинга измененные настройки DNS перенаправляют пользователя на подложный сайт. Благодаря установленному сертификату этот сайт уведомляет о шифровании, но предупреждения о незнакомом сертификате пользователь не видит.

То есть шансов на то, что пользователь распознает подставной сайт как таковой, практически нет. При введении входных данных пользователь получает предложение установить на смартфон приложение, без которого, как гласит сайт, невозможно дальнейшее использование интернет-банкинга.

Так, начиная со следующего уведомления с реального сайта интернет-банкинга, SMS, отправляемые банком, перехватываются. Теперь, благодаря входным данным, полученным на подставной странице, у злоумышленников есть полный доступ к учетной записи пользователя.

К банковским данным хакеры могут получить доступ в различных уголках Интернета

Фишинг не теряет актуальности — около 23% пользователей хотя бы раз получали такого рода электронное письмо. Этим методом киберпреступники добывают информацию, например, логин и пароль для интернет-банкинга.

Взлом платежных терминалов

Взлом карты

Чипы EMV и EC, использующиеся в пластиковых картах, содержат данные клиентов в зашифрованном виде. Хакеры взламывают считывающие устройства и способны перехватить все данные.

Жертвами злоумышленников могут стать даже те, кто не пользуется интернет-банкингом. На конференции Black Hat специалист Джон Батлер продемонстрировал использование уязвимости в программном обеспечении мобильных платежных терминалов. Код для атаки Батлер упрятал в чип EMV обычной кредитной карты. При считывании этой карты терминалом вредоносный код перекидывается на систему.

Таким образом Батлер получил полный контроль над системой. Теперь, например, можно отключить функцию проверки карты терминалом и использовать заблокированные карты.

Безопасность чипов EMV, ранее не вызывавшая сомнений, тоже под вопросом. Лукас Зайчковски продемонстрировал, как перехватить содержимое чипа с зашифрованными данными. Он избрал целью атаки не систему шифрования чипа, а устройства считывания.

При помощи одной из программ RAM Scrapers он смог выкристаллизовать необходимую информацию из памяти устройства и перехватить учетные данные, хранящиеся в зашифрованном чипе.

Неверная оценка факторов риска

Всего лишь треть всех пользователей думает, что использование домашнего компьютера при интернет-банкинге опасно. Для злоумышленников взломать его не составляет особого труда.

Смартфоны в зоне риска

Киберпреступники могут получить доступ к вашему мобильному устройству — даже если на нем установлены все обновления и антивирус.

Смартфоны, как и домашние компьютеры, должны быть защищены антивирусными системами. Но порой и они оказываются бессильны. На конференции Black Hat Мэтью Сольник и Марк Бланшу продемонстрировали способ обхода механизмов защиты мобильных устройств с последующим внедрением вредоносного кода.

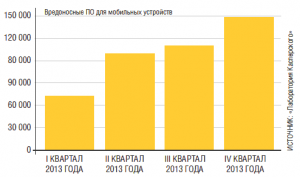

Количество вредоносного ПО на мобильных устройствах растет

«Лаборатория Касперского» зафиксировала около 150 000 мобильных вирусов, около 100 000 было обнаружено только за 2013 год. Тенденция к интенсивному росту очевидна.

Поражены могут быть от 70% до 90% устройств на платформах iOS, Android и Windows Phone. Для этого специалисты используют уязвимость в программном обеспечении vDirect Mobile для протокола OMA-DM (Open Mobile Alliance Device Management), который применяется сотовыми операторами для удаленного доступа к клиентским устройствам в целях оптимизации работы сети.

Сначала хакеры проводят так называемую атаку «человек посередине». С помощью специального оборудования, которое есть в свободном доступе, они симулируют работу базовой станции выбранного оператора и ждут, пока к ней подключатся телефоны жертв.

Идентификация при программировании клиентских устройств операторами «по воздуху» осуществляется по номеру IMEI и ключу производителя. Так как шифрование последнего простое и оно одинаково для всех устройств, злоумышленники легко могут его заполучить. Добраться до IMEI и MEID хакеры тоже способны — эти данные пересылаются по мобильной сети в незашифрованном виде.

Если в распоряжение киберпреступников поступают данные для входа на смартфон жертвы, они могут, например, перенаправить трафик с устройства через свои сервера или установить вредоносное ПО. Против этого антивирус бессилен — оператор связи пользуется полным приоритетом, его доступ предусмотрен глубоко в системе. Защиту могут предложить только сами операторы, это прежде всего шифрование передаваемых данных.

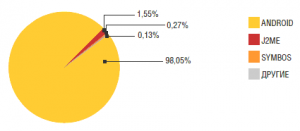

Владельцы Android-устройств — излюбленный объект для атаки

Более 98% всех вредоносных приложений нацелены на устройства под управлением операционной системы Google. Даже антивирусные системы во многих случаях беспомощны.

Безопасных смартфонов не бывает

Взлом «обычных» смартфонов особого удивления не вызывает. Но на конференции DEF CON был взломан BlackPhone, прослывший абсолютно безопасным. Смартфон на базе модифицированной версии Android 4.4 снабжен режимом «песочницы» для запущенных приложений и программой, шифрующей переговоры, которая создана для отражения атак и предотвращения прослушивания.

Тем не менее Джастин Кейз взломал устройство за каких-то пять минут. Он обнаружил ровно три уязвимости в PrivatOS, операционной системе смартфона, и активировал консольную утилиту Android Debug Bridge, получив права суперпользователя. У него появилась возможность внедрить любой код без сертификата разработчика. В первое время производитель опровергал новость о взломе. Однако позже компания изменила мнение и поблагодарила хакера за вклад в безопасность BlackPhone.

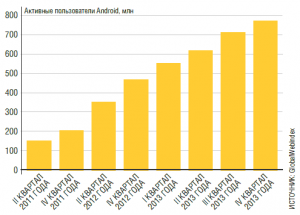

Число потенциальных жертв увеличивается

Количество владельцев смартфонов и планшетных компьютеров в мире растет из года в год. Большинство устройств работают под управлением операционной системы Android.

Фото: компании-производители; Black Hat USA 2014; BMW Инфографика: CHIP

Читайте нас в социальных сетях

Читайте нас в социальных сетях