Место преступления: Интернет (Часть 3. Отравленные пакеты)

Взломанные учетные записи Amazon и eBay уже перестали быть чем-то необычным. Однако случай, о котором мы расскажем, стал настоящей загадкой.

Взломанные учетные записи Amazon и eBay уже перестали быть чем-то необычным. Однако случай, о котором мы расскажем, стал настоящей загадкой.

Первый след

Первый след  Подозрение

Подозрение  Хакерский инструмент Опять для вас пакет от Amazon», — удивляется почтальон. Даже ему известно, что господин С. ничего не заказывает в Интернете. Господин С. в отчаянии обращается в редакцию CHIP: «Это продолжается уже четыре недели. Я получаю товары с Amazon и eBay хотя ничего там не заказывал. Помогите мне».

Хакерский инструмент Опять для вас пакет от Amazon», — удивляется почтальон. Даже ему известно, что господин С. ничего не заказывает в Интернете. Господин С. в отчаянии обращается в редакцию CHIP: «Это продолжается уже четыре недели. Я получаю товары с Amazon и eBay хотя ничего там не заказывал. Помогите мне».

Первое, что нам приходит в голову: еще один взлом учетной записи, произведенный классическим способом — с помощью программы-шпиона. Такие программы отслеживают пароли, а в худшем случае — номера кредитных карт. Обычный хакер использует учетные записи eBay так: под чужим именем выставляет на продажу дорогой товар, а после предоплаты исчезает, конечно, ничего не послав покупателю. Однако случай с господином С. был необычным: хакера, похоже, совсем не интересовали деньги. Финансовый вред господину С. пока причинен не был: он просто отсылал полученные пакеты обратно.

Итак, это не была обычная шпионская атака.

Заинтересовавшись странным случаем и заручившись согласием господина С, специальная команда CHIP принялась за дело и начала с так называемой фиксации следов. Как и в телесериале CSI, доказательства должны сохраняться в соответствии со строгим планом. Если в ходе следствия в компьютере произойдут какие-либо изменения, его нельзя будет предъявить суду. Обвиняемый сможет утверждать, что улики были подброшены или подтасованы. Поэтому для начала мы извлекли жесткий диск и клонировали его. С копией можно работать безо всякого риска, используя любые необходимые программы.

Следственный эксперимент с винчестером

На компьютере у господина С. не была установлена программа безопасности для Интернета, а антивирус давным-давно не обновлялся. «Неудивительно, что шпион смог беспрепятственно проникнуть сюда», — заметил один из наших специалистов. Однако, проведя обычную в таких случаях проверку, мы не обнаружили на жестком диске ни шпионов, ни руткитов. Правда, бывает, что вредитель, выполнив свою задачу, самоликвидируется, чтобы замести следы. В связи с этим на следующем этапе мы попытались всеми возможными способами восстановить уничтоженные данные, но не обнаружили ничего интересного. Если на жестком диске что-то и было, то затронутая область уже перезаписана, а информация потеряна безвозвратно. Итак, на компьютере цифровых следов не осталось.

Опасная периферия

Расследование продолжалось. Далеко не всегда целью хакера является собственно компьютер. Стоит обратить внимание на другие устройства, подключенные к сети, например принтер. Если хакеру удастся получить контроль над сетевым принтером, это будет не менее опасно, чем проникновение программы-шпиона в систему. Взломщик сможет беспрепятственно читать все документы, отправляемые на печать. А в них иногда встречаются такие конфиденциальные данные, как логины и пароли.

Мы осмотрели все сетевые устройства, но ими оказались только интернет-радио и маршрутизатор WLAN. Выбор для хакера, прямо скажем, небогатый.

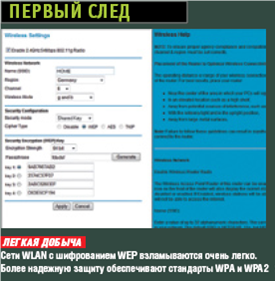

Но мы все же решили подстраховаться. Сначала внимательно изучили радио. Вновь тупик. Устройство практически не дает возможностей для манипуляции и сконфигурировано оптимально. Принимаемся за маршрутизатор и внезапно делаем важное открытие в конфигурации WLAN: вместо того чтобы использовать безопасное шифрование WPA или WPA2, господин С. защитил свою беспроводную связь по протоколу WEP.

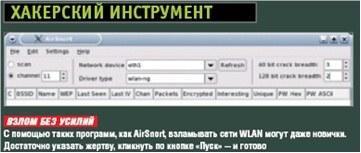

Используя такие инструменты, как WEPCrack или AirSnort, эту защиту может взломать за несколько минут даже новичок. Поэтому мы еще раз тщательно проверили компьютер господина С, теперь уже целенаправленно пытаясь найти сетевые дыры, которые могли бы открыть чужаку доступ к данным. Но оказалось, что операционная система оснащена последними обновлениями, так что никаких возможностей для несанкционированного доступа из Сети мы не обнаружили.

Приманка для хакера

Поскольку ни железо, ни софт господина С.

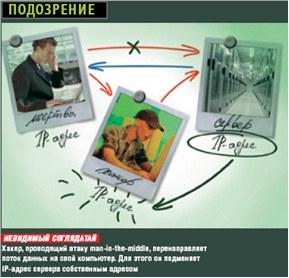

не подверглись атаке, у нас оставалось не так много версий (если речь действительно шла о хакере). Но тут мы вспомнили о старом, но очень действенном хакерском методе — атаке man-in-the-middle: атакующий вклинивается в канал связи, направляет поток данных к себе и получает полный контроль над информацией.

Прежде чем отправить ее настоящему адресату, он может узнавать пароли и другие важные сведения.

Версия выглядела правдоподобно, не хватало лишь доказательств. И мы решили устроить для взломщика ловушку. Господин С.

должен изменить все свои данные: пароль WLAN, учетную запись почты, пароли на Amazon и eBay. Так мы выманим хакера из укрытия: когда он попытается украсть новые пароли, ловушка захлопнется.

Для постоянного слежения за сетью мы установили два компьютера. Один из них был оснащен инструментом Netstumbler, что позволяло контролировать все окрестные радиосети. На втором компьютере работал сниффер (сетевой анализатор трафика) Wireshark, который фиксировал все данные, проходившие через нашу сеть.

Приманка на месте — теперь нам оставалось только ждать.

Ловушка захлопывается

Неделю спустя ловушка сработала. Наш «наблюдательный пост» на WLAN забил тревогу. Хакер вернулся! Мы внимательно проследили за тем, как он подключился к беспроводной сети и заставил компьютер господина С. вновь зарегистрироваться на маршрутизаторе. Этот трюк нам знаком, и мы в первый раз оказались на шаг впереди хакера. Затем незнакомец послал на маршрутизатор сигналы WLAN, которые он записал во время регистрации ПК. Дело в том, что у стандарта WEP есть слабое место: некоторые пакеты WLAN при передаче выдают часть пароля — правда, лишь небольшую. Поэтому злоумышленнику требуется огромное количество пакетов — от 70 до 100 тысяч. Если он будет пассивно ждать, могут пройти часы или даже дни, пока наберется «критическая масса», и то лишь в том случае, если господин С. будет подолгу находиться в Интернете и посылать достаточное количество пакетов. Но наш противник не был так терпелив. Он начал так называемую replay-атаку: с помощью программы Aireply вынудил атакуемый компьютер посылать множество пакетов. Для нас это была идеальная возможность вычислить хакера. Вооружившись тремя приборами, измеряющими напряженность поля беспроводной сети, мы отправились на поиски. С трех сторон мы постепенно приближались к источнику сигнала. При этом нам приходилось соблюдать особую осторожность, чтобы не спугнуть хакера и не прервать передачу. И вот наконец хакер был обнаружен. Он сидел в соседнем доме! Однако мы не стали спешить с разоблачением и вначале понаблюдали за его дальнейшими действиями, спокойно продолжая сбор доказательств.

Внезапно replay-атака прекратилась. Возможно, хакер уже получил всю информацию, необходимую для взлома WEP-пароля. Пришлось ждать. Чем мощнее компьютер злоумышленника, тем быстрее он справится с паролем WEP. Нашему хакеру для этого потребовалось около часа. Со взломанным паролем он тотчас зарегистрировался во WLAN господина С. и приступил к следующей фазе своей операции: ARP-Poisoning («отравление ARP-таблиц»).

Невидимый третий

Теперь забил тревогу наш второй «наблюдательный пост». Версия атаки man-in-the-middle полностью подтвердилась. При атаке ARP-Poisoning сеть наводняется фальсифицированными пакетами ARP, то есть сетевыми данными, которые обеспечивают преобразование IP-адресов в адреса MAC. В этом случае хакер передает информацию о том, что IP-маршрутизатор связан с МАС-адресом его компьютера. В результате все сетевые запросы, предназначенные для маршрутизатора, попадают к взломщику. Чтобы соединение господина С. не прерывалось, сосед немедленно направлял пакеты на настоящий МАС-адрес, то есть на маршрутизатор. Какую именно информацию извлекал атакующий из потока данных, мы могли только догадываться. Вероятно, его интересовали всевозможные пароли — например, логины HTTP-сайтов или пароли учетных записей РОРЗ.

Сайты HTTPS защищены шифрованием, но есть трюки, с помощью которых можно читать их содержимое. При заходе на страницу HTTPS браузер получает от сервера ключ и сертификат SSL, необходимый для идентификации отправителя. Если сертификат неверный, посетитель получает сообщение об ошибке. Несмотря на это, пользователь может проигнорировать сообщение и принять ключ. Этим обстоятельством пользуются хакеры: они проводят обычную атаку man-in-the-middle и подсовывают жертве поддельный сертификат SSL. Браузер выдает сообщение об ошибке, но многие пользователи не обращают внимания на предупреждение. Так поступал и господин С: «Я не знал, что делать с таким сообщением. Я просто закрывал его и попадал на интересующий меня сайт».

Лицом к лицу с хакером

Что именно заставило хакера преследовать господина С. — пока неизвестно, но это будем выяснять уже не мы. Наш клиент пообещал впредь уделять больше внимания защите своей домашней компьютерной сети и не пользоваться общедоступными хотспотами. Мы вручили ему отчет о проведенном расследовании — и в тот же момент получили следующий срочный телефонный вызов.

Но это уже другая история из цикла «CSI: Интернет».

Подробная информация

www.oxid.it/cain.html: хакерский пакет, с помощью которого можно обнаруживать в сетях атаки man-in-the-middle.

Читайте нас в социальных сетях

Читайте нас в социальных сетях