Как защититься от хакерских атак с помощью сегментирования домашней сети

Лучшей защитой от хакерских атак и манипуляций с умными устройствами является «расщепление» Wi-Fi на различные, полностью независимые друг от друга беспроводные сети.

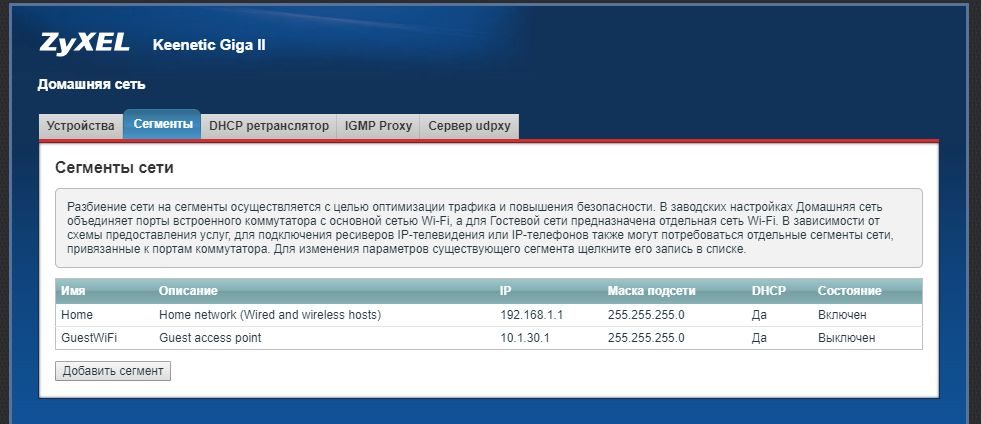

Использование собственных средств в роутере Keenetic

С помощью Keenetic вы сможете организовать только гостевую и главную сеть, однако использование отдельных профилей позволит создать больше сегментов. Для этого сначала создайте новый сегмент, к которому будет подключаться IoT-устройство и где не будет доступа к Интернету, а будет лишь во внутреннюю сеть (к примеру, для умных розеток).

Отключение удаленного доступа. Для IoT-устройств, таких как Philips Hue, отключите удаленный доступ через Интернет с вашего смартфона к Hue Bridge

Еще одной опцией может стать сегмент для оборудования, которому дозволяется заходить только в Интернет, но не в локальную сеть (в том числе для сетевой кухонной техники Thermomix от Vorwerk).

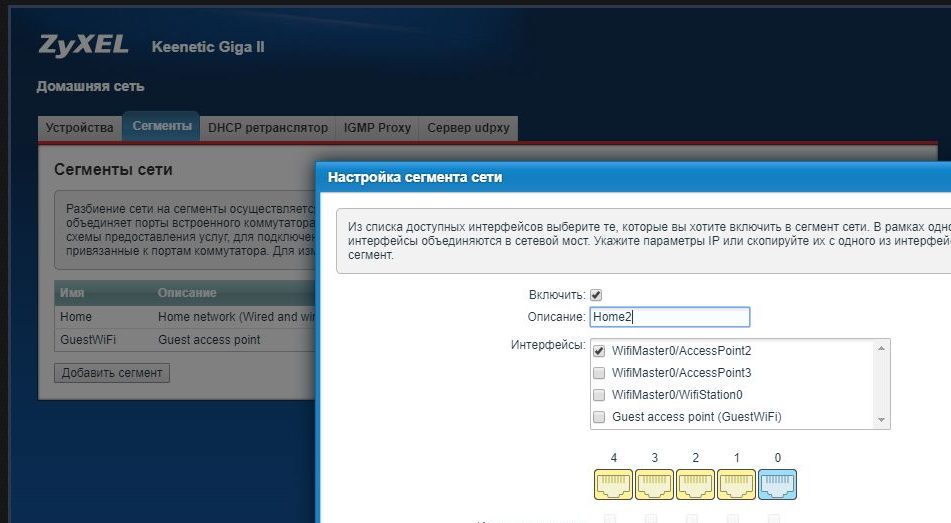

Для создания нового сегмента необходимо в интерфейсе роутера зайти в меню «Домашняя сеть» на вкладке «Сегменты» нажмите «Добавить сегмент». Далее можно установить для него настройки — например, разрешить или запретить устройству выход в Сеть.

Своя политика доступа для каждого устройства. Владельцы Keenetic могут создать профили доступа (1). Они позволяют регулировать доступ к Интернету для каждого отдельного устройства (2). Эту защиту хакерам обойти непросто

Затем нужно будет прописать в этом сегменте клиентов, которым вы планируете выдать лишь доступ в Интернет, либо создается отдельный профиль, либо настраивается гостевой Wi-Fi. Кроме того, на вкладке «Устройства» можно разрешить или запретить конкретному девайсу доступ в Интернет.

Построение виртуальной сети

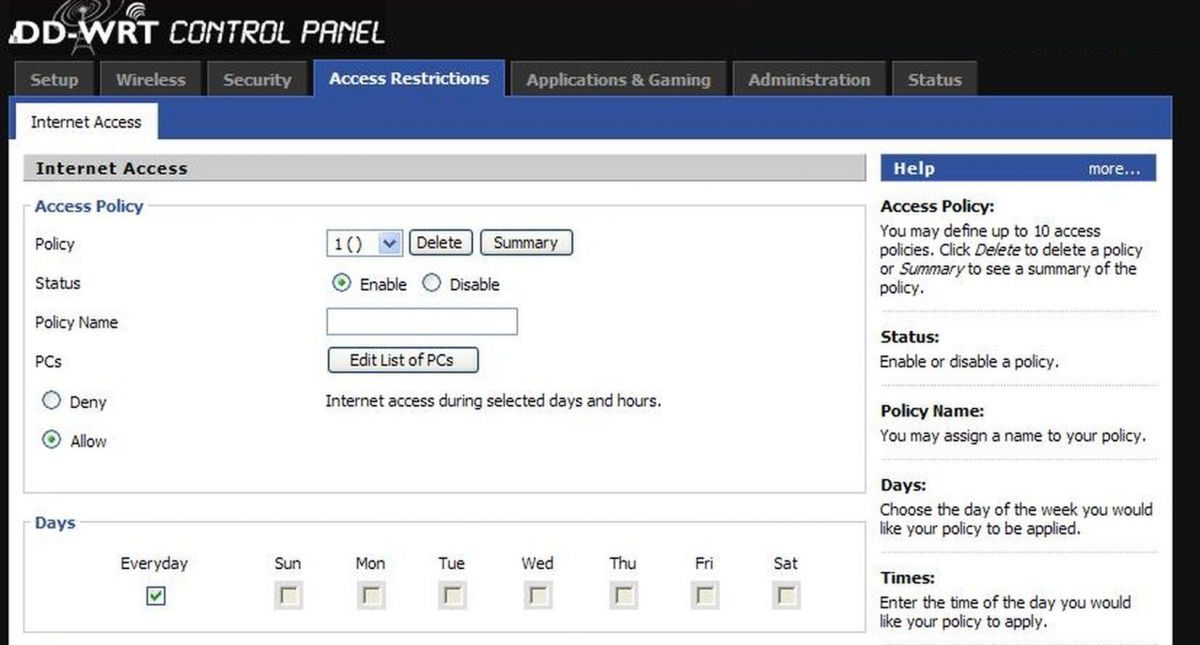

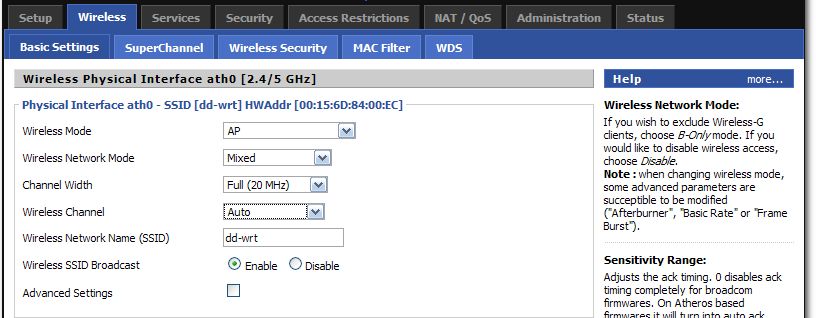

На примере роутера TP-Link TL WR940N мы покажем, как управлять подключенными устройствами через профили. Через меню «Wireless | Virtual Interfaces» нажатием на кнопку «Add» добавьте новую виртуальную сеть (VLAN). Если вы хотите, чтобы устройства заходили в Интернет, но не взаимодействовали друг с другом через локальную сеть, задействуйте опцию «AP Isolation» для соответствующей VLAN.

Веб-доступ для отдельных клиентов настраивается через меню «Access Restrictions | Access Policy». Не забывайте каждый раз сохранять изменения нажатием на клавишу «Save», а для активации конфигурации щелкните по «Apply Setting» — необходимая перезагрузка компьютера последует автоматически.

Отдельный Wi-Fi для умных устройств. Кнопкой «Add» в прошивке DD-WRT можно создать виртуальную беспроводную сеть (1), чтобы затем запретить устройствам взаимодействие между собой (2), разрешив только доступ в Интернет

Имитация хакерских атак

Прежде чем хакеры предпримут атаку на ваш компьютер, попробуйте сначала сами выяснить, где находится уязвимое место вашей сети, чтобы им не смогли воспользоваться для проникновения. Таким образом, для защиты сначала придется обмануть систему.

В Интернете можно найти заслуживающие доверия сервисы, бесплатно проводящие тестирование на проникновение. В дополнение к этому необходимо заранее изучить сайты CERT (Computer Emergency Response Team, cert.org) Федерального управления по информационной безопасности на предмет известных уязвимостей в ваших устройствах.

Обнаружение открытых портов с помощью специальных онлайн-сервисов

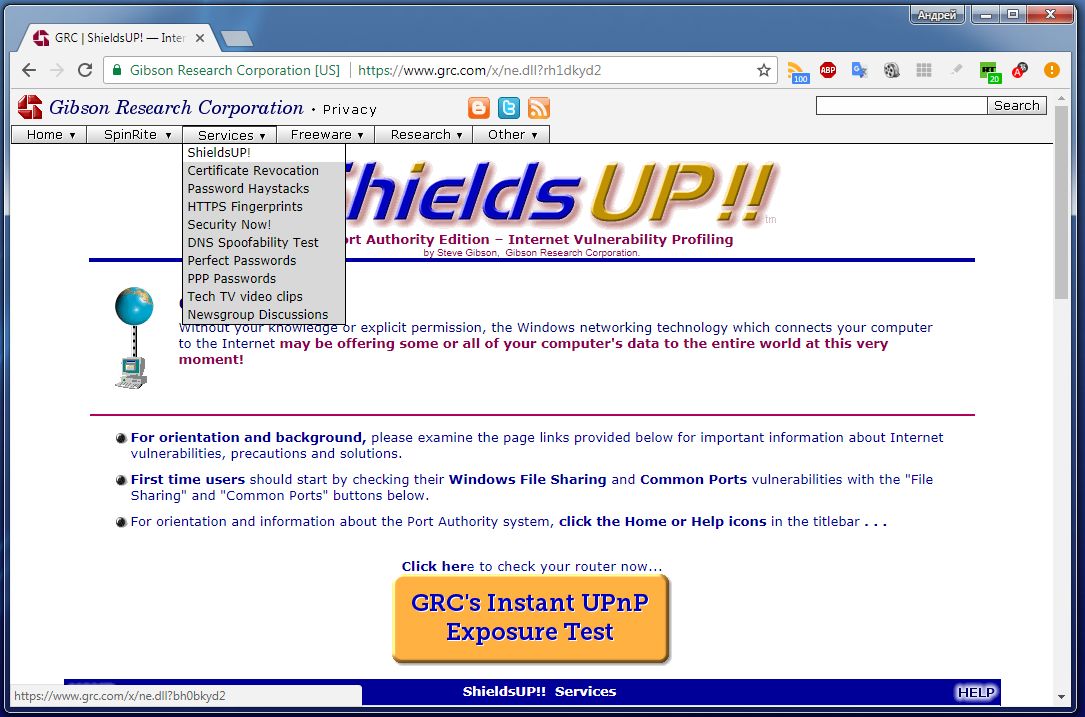

Один из сервисов тестирования на проникновение предлагает американский поставщик IT-услуг Gibson Research Corporation. Для запуска проверки зайдите на сайт www.grc.com, из меню «Services» выберите пункт «ShieldsUP», а затем нажмите на «Proceed».

Поиск багов. Нажатием на «ShieldsUP» (1) вы проверите свою сеть на наличие открытых портов. Для получения справки об известных багах стоит посетить веб-сайты CERT (2)

По завершению теста вы увидите в окне все открытые порты вашей сети. Чтобы выяснить, какие именно устройства за ними скрываются, забейте в Google номер порта. Как правило, эти результаты уже могут указать на виновника. Для ограничения зоны поиска добавьте к номеру порта название вашего умного оборудования.

После вычисления соответствующего устройства вы можете ограничить ему выход в Интернет. Пользователям роутеров Keenetic для этой цели, к примеру, доступны сегменты (см. выше «Сегментирование сетей») или список разрешенных устройств. Кроме того, проверьте на сайтах CERT, не входит ли это устройство в список небезопасных.

Правительственный список уязвимостей

Даже крупные разработчики не всегда способны вовремя подготовить обновление, чтобы закрыть брешь в безопасности. К примеру, так произошло с уязвимостью Kracks в WPA2 у Android. Еще хуже ситуация обстоит с мелкими производителями — зачастую до потребителей информация о критическом баге вообще не доводится.

Чтобы все-таки выяснить, нет ли в ваших устройствах незакрытых брешей, воспользуйтесь сайтами CERT из США (www.us-cert.gov) и России (www.cert.ru/ru/about.shtml). Здесь вы узнаете о современных угрозах программному и аппаратному обеспечению, а также найдете классификацию уязвимостей по их тяжести. Если патч до сих пор недоступен, имейте в виду следующее: некоторые проблемы можно локализовать, к примеру, ограничением доступа в Интернет (см. выше — «Сегментирование сетей»).

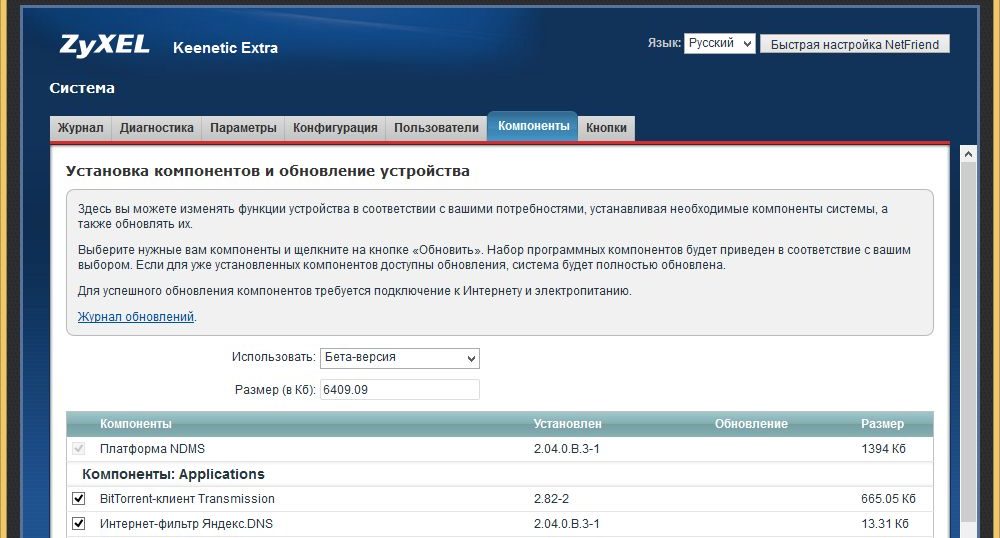

В случае, если это невозможно, рекомендуем до выхода патча исключить устройство из локальной сети. Регулярно проверяйте сайт производителя на предмет появления новых прошивок (в роутерах Keenetic информация о доступности новой прошивке отображается в разделе «Обновления»).

Если вы будете следовать советам из этой статьи, хакерам крайне сложно будет проникнуть в вашу сеть и перехватить контроль за компонентами умного дома. Правильная конфигурация в большинстве случаев позволяет организовать защиту уже сейчас, пока нет специализированных антивирусов для таких устройств. Ведь, судя по заявлениям разработчиков, эта проблема в ближайшее время не решится.

Если вы будете следовать советам из этой статьи, хакерам крайне сложно будет проникнуть в вашу сеть и перехватить контроль за компонентами умного дома. Правильная конфигурация в большинстве случаев позволяет организовать защиту уже сейчас, пока нет специализированных антивирусов для таких устройств. Ведь, судя по заявлениям разработчиков, эта проблема в ближайшее время не решится.

Читайте также:

Как организовать надежную защиту домашнего роутера

Как обеспечить безопасность сети

Фото: компании-производители, ShutterStock/Fotodom.ru

Читайте нас в социальных сетях

Читайте нас в социальных сетях