Безопасен ли «умный» дом?

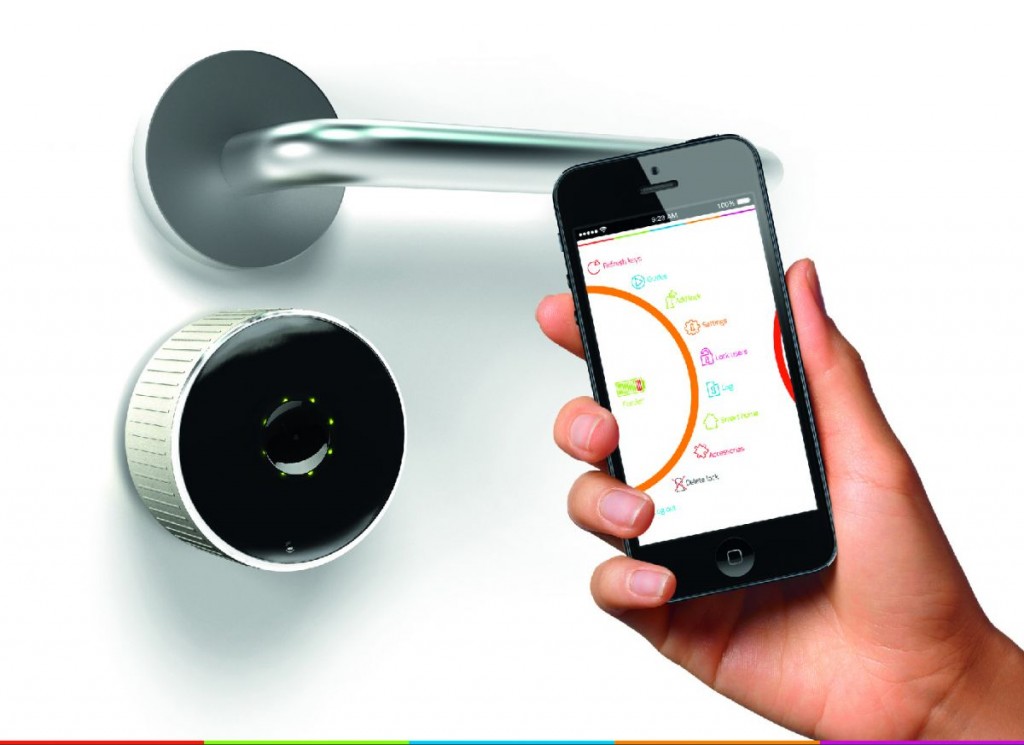

Исследователи вопросов безопасности взламывают электронные дверные замки с помощью ноутбуков и Raspberry Pi. Так они показывают, что производителям оснащения для «умных» домов еще придется поработать над защитой своих систем.

Взломщикам уже не требуется ни лом, ни отмычка. Вооружившись ноутбуком и Raspberry Pi, они взломали дверной замок через радиосигнал и оказались в квартире через пару минут. Следов не осталось, а соответствующее приложение даже не зарегистрировало открывание двери. То, что нам показывают в голливудском кино, уже становится реальностью — по крайней мере, почти.

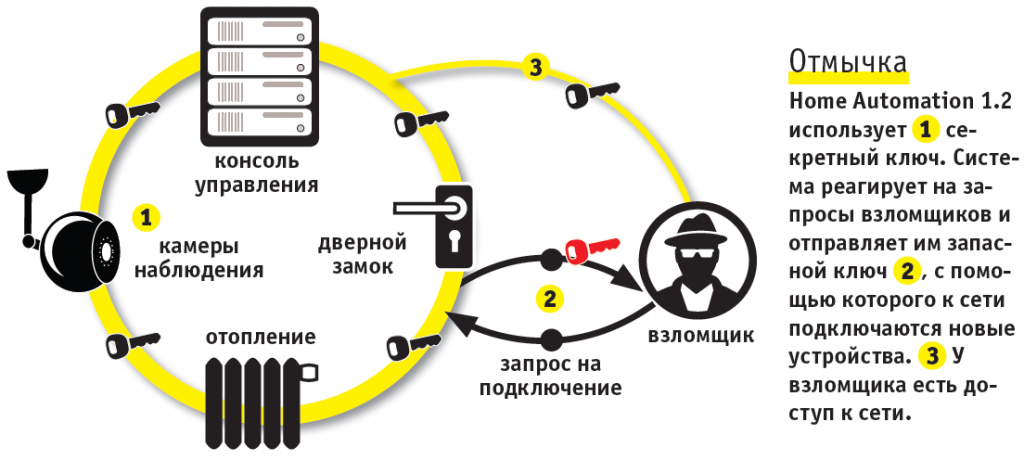

В случае с обоими упомянутыми здесь взломщиками речь идет об исследователях вопросов безопасности Тобиасе Цилльнере и Флориане Айхельбергере. На конференции по вопросам безопасности Deepsec они показали слабое место в дверном замке «умного» дома, спроектированном на основе технологии Home Automation 1.2. При минимальных материально-технических затратах можно «убедить» установленные компоненты допустить в сеть устройство, производящее манипуляции. И тогда откроются все включенные в нее компоненты.

Возможной эта атака стала благодаря тому, как сконструирован стандарт ZigBee, на котором строится Home Automation 1.2. Если точнее, то все устройства внутри сети используют секретный ключ, однако есть и дополнительный, находящийся в открытом доступе ключ, так называемый «запасной ключ» (Fallback Key). Эта пара ключей задействуется при соединении нового устройства с другими находящимися в сети — ключ, используемый в сети, зашифровывается с помощью открытого ключа и отправляется на новое готовое к подключению оконечное устройство. Концепт находящегося в открытом доступе «запасного ключа» извращает саму идею безопасности: взломщики могут использовать данное слабое место в системе, чтобы считать секретный ключ и проникнуть в сеть ZigBee.

Простота вместо надежности

Атака выявляет проблему, которая касается всех систем «умных» домов, и неважно, какой при этом используется стандарт: ZigBee, Z-Wave или Apple HomeKit. Как только взломщик обеспечит себе доступ к сети через ошибку в стандарте или с помощью бага в микропрограммном обеспечении, то, как правило, он сможет включать все, что ему нужно, и управлять всем, чем ему только захочется. Для максимального упрощения правомерного использования внутри сети редко устанавливаются дополнительные варианты проверки безопасности, то есть такие технические барьеры, как брандмауэры, сертификаты устройств и тому подобные средства защиты. В системах «умных» домов они попросту отсутствуют.

Проблемы есть не только у ZigBee. Например, у конкурентного стандарта Z-Wave в 2014 году было выявлено похожее слабое место, с помощью которого также можно было открывать дверные замки. Apple HomeKit до сих пор такие заявления обходили стороной, но ввиду сложности системы нужно принимать в расчет наличие уязвимостей и у Apple. С распространением Apple HomeKit хакеры и специалисты по безопасности будут с одинаковым энтузиазмом искать их, как ищут у iOS.

Взлом через приложение

Однако сами сетевые устройства — это не единственная цель злоумышленников. Практически любая система «умного» дома активна не только в закрытой LAN, но и предлагает интерфейсы в Интернете. Они задействуются, например, в случаях, если управление устройствами «умного» дома производится удаленно через приложение или браузер, чтобы, к примеру, регулировать температуру, запрашивать данные с камер или проверять состояние дверного замка. Многие функции «умного» дома вообще имеют смысл только при наличии к ним доступа извне.

Проблема заключается в том, что в большинстве случаев доступ защищен только простыми учетными данными, то есть именем пользователя и паролем. Здесь имеются те же проблемы, что и у любого другого Интернет-сервиса: легко взламываемые пароли и многократное использование учетных данных (которые через утечку данных могут попасть в открытый доступ в Интернете) помогают взломщикам получить контроль над «умными» компонентами. Найти их несложно, специальные поисковые системы, например, Shodan.io, бесплатно доставят искомое прямо в руки. Если хакеры смогут манипулировать регулировкой отопления или освещением, это будет всего лишь досадной неприятностью. Но если в сеть включены камеры наблюдения и дверной замок, то это будет уже большой провал всей системы безопасности.

Производители устройств для «умного» дома находятся в одной лодке с другими поставщиками аппаратного обеспечения: они всегда защищают клиентов только соответственно существующему положению вещей и характеру текущих угроз, делая ставку на актуальные технологии обеспечения безопасности. Поэтому большинство ссылается на такие пустые фразы, как «Каждый компонент… соединяется с сервером через собственный выделенный безопасный канал AES128» (заявлено Tado) или «…соединение приложений с облаком защищается посредством признанных сетевых технологий обеспечения безопасности» (заявлено eQ-3). И это — не ложь, но против новых программ взлома и специфических уязвимостей такой подход не поможет.

Регулярное обновление компонентов безопасности

При выборе компонентов для «умного» дома пользователям следует обращать внимание на качество долгосрочной поддержки для продуктов. Только те поставщики, которые быстро публикуют «заплаты» к найденным уязвимостям, могут поддерживать приемлемый уровень безопасности. Новые продукты могут быть необычайно привлекательными, а яркие приложения могут выглядеть многообещающе, но пользователь должен заботиться о постоянном обновлении. Во всяком случае, потенциал причинения ущерба через такие компоненты, как сигнализация и цифровой замок, абсолютно очевиден. Каждый компонент «умного» дома представляет собой компьютер и сетевой узел с потенциальной угрозой злоупотребления. Поэтому пользователи должны загружать обновления, как только они становятся доступными, и быть внимательными, когда в СМИ появляется информация об используемых продуктах и технологиях.

Но угрозы безопасности — это не повод впадать в панику и очернять системы «умных» домов в целом. Наверняка в ближайшие годы еще будет бытовать мнение, что вскрыть электронный замок намного сложнее, чем, к примеру, открыть незащищенное окно стамеской. И пока дело обстоит так, датчики движения и разбития стекла, управление освещением на время отпуска и прочие компоненты системы контроля «умного» дома в итоге окажутся гораздо более полезными в вопросах безопасности.

Советы по безопасности для «умного» дома

Поддерживайте актуальность системы

Как можно быстрее загружайте обновления для микропрограммного обеспечения используемых продуктов. Как только «заплаты» и связанные с ними уязвимости становятся общедоступными, взломщики разрабатывают автоматизированные инструменты для получения доступа к незащищенным «заплатами» системам.

Используйте надежные пароли

Обращайте внимание на надежность учетных данных. В отношении «умного» дома действуют те же правила, что и, к примеру, для Интернет-банкинга. В частности, необходимо следить за тем, чтобы не использовать одни и те же пароли для нескольких сервисов.

Оставайтесь в курсе событий

Интересуйтесь актуальной информацией об используемых продуктах и технологиях. Если, например, становится известно о слабых местах в используемых вами протоколах, следует целенаправленно просить производителя соответствующих компонентов о предоставлении специальных обновлений.

ФОТО: Ansy Dupiton/Flickr.com

Читайте нас в социальных сетях

Читайте нас в социальных сетях