Атаки на Android: что происходит с безопасностью мобильной ОС

Android становится жертвой собственного успеха? Создаваемые каждый месяц патчи безопасности не в состоянии остановить растущий поток вредоносных программ – а он становится все более угрожающим.

В случае с Windows нам это знакомо уже давно, и многие пользователи с этим смирились: вредоносные программы поджидают на каждом шагу — стоит только зайти в Интернет. Грозит ли Android та же участь? Сравнение показывает, что предпосылки уже есть: как Windows для компьютеров, Android с большим отрывом лидирует среди ОС для смартфонов, являясь наиболее часто используемой системой, что делает ее главной мишенью для вредоносных программ.

Рыночные аналитики компании Kantar Worldpanel указывают, что доля Android на рынке Европы составляет 76,6 процентов. В последний год на эту ситуацию среагировала компания Google, которая ежемесячно выпускает патчи безопасности, как это уже делает Microsoft для Windows. Но на количество вредоносных программ это едва ли влияет, что подтверждается отчетом AV-Test.

В испытательной лаборатории, специализирующейся на антивирусных программах, в базу данных на сегодняшний день включено около двенадцати миллионов образцов вредоносного программного обеспечения для Android. И самым худшим месяцем оказался январь 2016 года, когда появилось более миллиона новых образцов. И с этих пор показатели сохраняют примерно тот же уровень.

То, что обновления Google не в состоянии остановить эту тенденцию роста числа вредоносных программ, имеет простое объяснение: до сих пор для заражения смартфонов вредители используют только отдельные слабые места в Android. Они все больше делают ставку на «социальную инженерию» и склоняют пользователя к тому, чтобы он сам установил вирусное приложение. Поэтому некоторые эксперты советуют отказаться от антивирусной программы при использовании Android.

Вместо этого следует проявлять осторожность и устанавливать приложения исключительно из Google Play Store. Но скоро это может измениться, потому что вредоносные программы теперь используют и системные недостатки. И в этом случае осторожность не сможет дать достаточной защиты, ведь слабым звеном будет уже не пользователь, а операционная система. И тогда будет необходимо всегда устанавливать новейшие патчи безопасности.

На распутье: Google и дилемма создания патчей

Роль Большого Взрыва сыграла уязвимость Stagefright. Именно она сподвигла Google на ежемесячный выпуск патчей безопасности. Одноименную платформу использует Android для обработки мультимедийных файлов. Специалисты стартапа в сфере безопасности Zimperium нашли способ создания переполнения буфера через платформу Stagefright.

Переполнение буфера (Buffer Overflow) знакомо уже по Windows: таким образом можно записать данные вредоносной программы в другую область оперативной памяти, которая, если относиться к этому вопросу легкомысленно, резервируется для системных программ. Так, вредоносная программа, в итоге, получает основные права и может делать в операционной системе все, что захочет.

Принципиальный вопрос номера версии

На вопросе распределения патчей параллели между Windows и Android заканчиваются. В отличие от Microsoft компания Google автоматически предоставляет их только для собственных устройств Nexus. Одновременно получают патчи и такие производители смартфонов, как Samsung, Sony, LG или HTC. Они самостоятельно решают, безопасность каких устройств они вообще будут усиливать.

Отчасти вмешиваются и провайдеры, у которых многие клиенты приобретают свои смартфоны, и публикуют собственные обновления. Обычно производители и провайдеры предпочитают заботиться о новинках и флагманах. Остальные смартфоны обеспечиваются патчами с задержкой, если обеспечиваются вообще. Полная свобода предоставлена сотням возможных конфигураций.

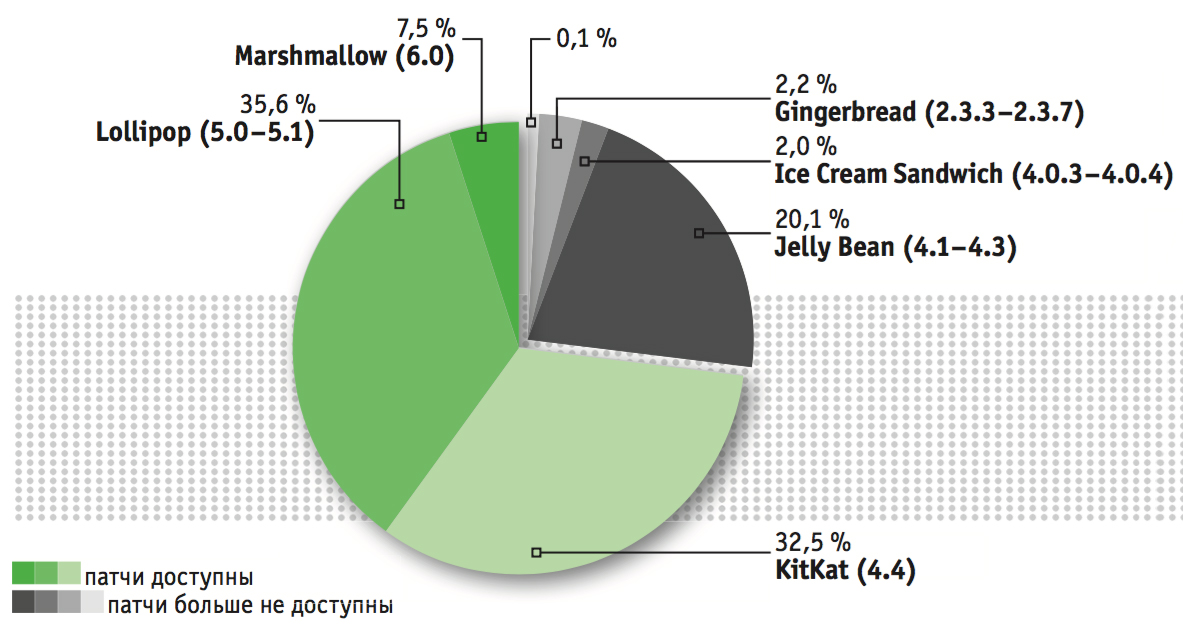

Исследователи Университета Беркли предприняли попытку разобраться в лабиринте версий: проведенный в октябре 2015 года анализ показал, что 87 процентов всех устройств находится не в актуальном состоянии.

Значительную долю ненадежных устройств составляют старые системные версии, поскольку Google предоставляет свои ежемесячные патчи только начиная с Android 4.4. Это связано с тем, что компания Google встроила свое дополнение для ядра операционной системы Security-Enhanced Linux (SELinux) уже постфактум: частично в версии 4.4 и полностью, начиная с версии 5.0. SELinux заботится о том, чтобы каждое приложение работало в защищенной области.

Если речь идет о проблемах безопасности, то с помощью SELinux компания Google латает только версии Android. После внедрения стандартной практики выпуска патчей компания Google закрыла в общей сложности 164 уязвимости, 70 из которых были критичными. Для Google критичными являются те, что дают возможность для расширения прав, например, через переполнение буфера.

Установлен ли новейший патч на вашем смартфоне, можно проверить через информацию о системе в разделе «Уровень патча безопасности Android» (Android security patch level). Но это не позволяет судить обобщенно: есть более старые модели с Android 5.0, которые находятся в актуальном состоянии, и такие как Galaxy S4, которые месяцами не видят ни одного патча (см. в начале статьи). И данное обстоятельство представляет собой проблему, потому что Stagefright просто так не сдается.

Вредоносные программы атакуют системные уязвимости

На данный момент мы подошли к версии Stagefright 3.0. Для этой версии специалисты по безопасности израильской фирмы NorthBit впервые предоставили программную разработку в виде инструкции о том, как вредоносная программа может воспользоваться уязвимостью: пользователь заходит на сайт, содержащий вирусное видео. Оно запускается автоматически и приводит к сбою плеера в смартфоне. Как только пользователь попытается запустить видео еще раз, вредоносная программа окажется в системе с расширенными правами.

Инструкция подробно разъясняет, как защита памяти Android ASLR (Address Space Layout Randomization) может воспрепятствовать целенаправленному переполнению буфера. Компания Google закрыла уязвимость только апрельским патчем.

Вирус против антивируса

К более старым устройствам с версией Android до 4.3 уже подбирается новая активная вредоносная программа с доступом к основным правам: в конце апреля специалисты по безопасности из Blue Coat обнаружили новую программу-вымогателя, которая впервые использует системную уязвимость. Dogspectus загружается через зараженный рекламный баннер как Drive-by-Download, то есть без ведома пользователя.

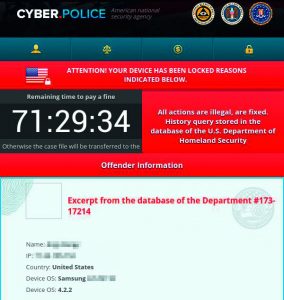

Вирусная программа завершает работу всех текущих приложений, препятствует запуску антивируса и обеспечивает первоочередное активирование вредоносной программы при перезагрузке системы. К счастью, программа-вымогатель блокирует не файлы, а только устройство, которое можно разблокировать только за выкуп в размере 100 долларов.

Поэтому специалистам удалось подключить зараженное устройство к ПК и вытащить все данные. Так же был произведен возврат устройства к заводским настройкам, что позволило очистить систему от вредоносной программы. Если бы Dogspectus заблокировал еще и данные, они также были бы утрачены, как это происходит на данный момент в случае с внедрением программы-вымогателя в Windows.

К счастью, большая часть вредоносных программ для Android пока не ищет сложных путей через уязвимости в безопасности. По словам Андреаса Маркса, руководителя AV-Test, чаще всего установка производится при необдуманных действиях в рамках «социальной инженерии»: «Пользователи по большей части ищут то, что не предоставляет им Android, и ключевую роль здесь играют такие вещи, как Flash Player, эротические приложения — или авторы вредоносных программ играют на ощущении безопасности, например, подбираясь через обновления приложений для банкинга».

Как и Dogspectus, программа-вымогатель Lite тоже пытается заблокировать устройство, но это дается ей сложнее, потому что она вынуждена обходиться без доступа к основным правам. Пользователь не может запустить эту программу в устройство с Android одним необдуманным кликом. Но он может предоставить расширенные права приложению как «администратору устройства».

Если это происходит, программа может воспрепятствовать тому, чтобы ее можно было деактивировать из системы. Если пользователь попытается это сделать, она просто выставит блокирующий экран и закроет ему доступ к собственному устройству.

Защита от вымогателей

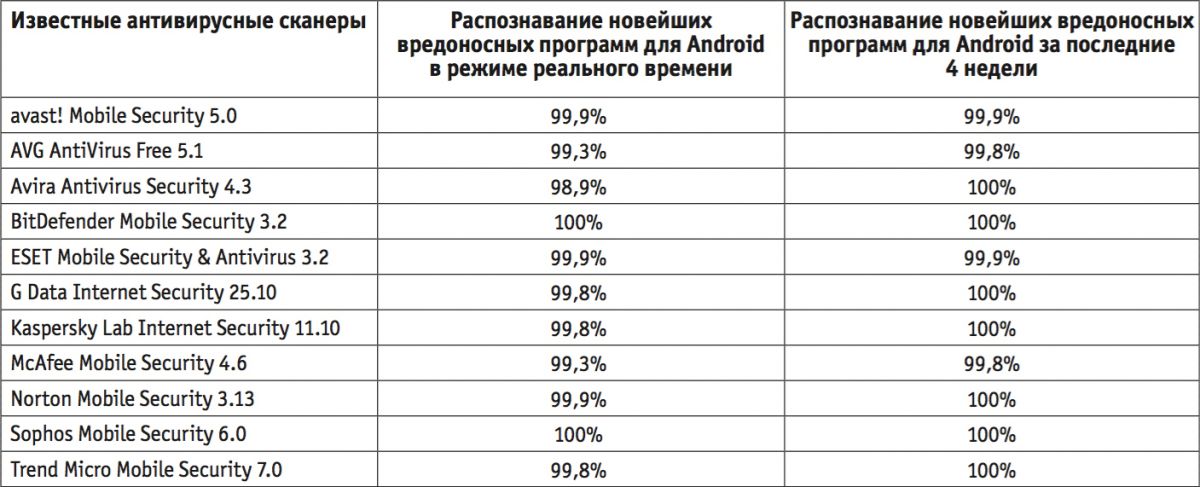

На первый взгляд процесс представляется таким же, как и у Dogspectus, но это — заблуждение. В отличие от вредителей с доступом к основным правам антивирусные приложения в достаточной степени наделены правами администратора устройства. В марте AV-Test произвела системную проверку эффективности защитных программ для Android.

Если посмотреть на результаты по названиям, известным еще по Windows (см. ниже), то они достигают доли распознавания от 99 до 100 процентов даже в случае с новейшими вирусами. Если вредоносная программа активна не менее месяца, то антивирусные приложения почти всегда вылавливают вредителя.

Защитные программы тоже регистрируются в Android с расширенными правами. Поэтому в системных настройках их можно найти и в «Администраторах устройства», и в «Специальных возможностях». Сюда помимо прочего Android относит функции, которые должны облегчить управление устройством людям со слабым зрением, например, отображение текста с высокой контрастностью или речевой вывод текста.

Приложения, использующие этот интерфейс, могут контролировать действия на смартфоне и вмешиваться в них в случае необходимости. Антивирусные программы используют сервис проверки доступности в Android (Accessibility Service) для контроля браузера или родительского контроля. Расширенные права этого сервиса дают сканерам возможность действовать, когда пользователь заходит на сайты с вредоносным кодом.

Ничья в борьбе за доступ к системе

На данный момент с Android складывается в некоторой степени курьезная ситуация, когда вредоносные и антивирусные программы соревнуются в получении расширенных прав в операционной системе. Маркс оценивает ситуацию так: «В конечном счете, сканеры имеют те же возможности, что и вирусы». И здесь возникает вопрос о том, насколько хорошо вооружены защитные программы против вирусов, которые направлены на получение основных прав через уязвимости в безопасности.

В некоторые антивирусные приложения включено определение рутинга, но, по мнению Маркса, это не гарантирует автоматической защиты: «Конечно, здесь и пользователь должен определять, исходит ли действие от него, или происходит вирусная атака». Если речь идет о приложениях, то антивирусная программа обязательно должна участвовать в установке. Если задействуется веб-фильтр в браузере, то Маркс обнадеживает, что таким образом можно превентивно заблокировать атаку.

Китайский синдром у Android

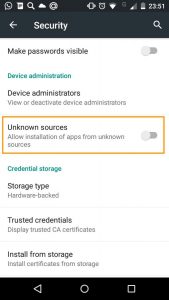

Каким бы ни было будущее Android, социальная инженерия будет по-прежнему играть важную роль. При этом Google стоит примерно перед той же дилеммой, что и в случае с патчами для Android. Его Play Store блокируется в Китае. Китайцы вынуждены пользоваться альтернативными магазинами или прибегать к загрузке сторонних приложений, то есть выуживать из сети APK-файлы и производить установку парой кликов.

Это означает, что им нужно разрешить в настройках Android «Установку приложений из неизвестных источников» и тем самым деактивировать важную функцию безопасности. Неважно, идет ли речь о загрузке стороннего приложения или о китайском магазине — в обоих случаях отсутствует проверка приложений, которая производится в Play Store.

Какие последствия это за собой влечет, показывают цифры отчета Google по безопасности за 2015 год: без Play Store вероятность заражения вредоносной программой возрастает в десять раз, в то время как на Play Store приходится всего 0,15 процентов всех случаев установки опасных приложений.

Если устройство все-таки заражается, у пользователя нет широких возможностей для защиты. Иногда выход предлагает безопасный режим, работающий по аналогии с таким режимом у Windows: удерживая кнопку выключения можно перезапустить систему, и при этом Android будет загружаться только с приложениями Google. Не самую новую вредоносную программу, не претендующую на права «администратора устройства», еще можно удалить таким образом.

Если же она все-таки обладает такими правами, можно, по меньшей мере, добраться до своих данных извне и обезопасить их — если, конечно, они не заблокированы программой-вымогателем. Маркс рекомендует пользователям Android регулярно производить резервное копирование данных — в идеале и на ПК, а не только в облаке. Впрочем, это касается и Windows.

Читайте нас в социальных сетях

Читайте нас в социальных сетях